什么是沙箱?

它本身就是一种线下生活现象的虚拟化。现实世界里,小孩子们在沙地、沙滩上用木板隔离出一个方盒子,在盒子里堆砌、创造各种东西 – 城堡、房屋、山丘… 这就是一个沙箱。

它有两个根本特点:

1、它有边界,通过木板设定了游戏创造的范围只在围墙内;

2、它的游戏材料是沙,任何的创造,一抹就平,瞬间无影无踪不留痕迹。

这两个特点,在计算机世界被模拟了。在一台设备(不管是一台服务器还是一个手机,我们称之为“宿主”)中,通过软硬件手段的结合,可以模拟出一个“管控”区域,它的里面是预先指定、划分出来的运算与存储资源,与宿主的其他资源完全隔离。应用代码可以被丢到这个区域里运行,即使它是病毒、木马、DDoS攻击软件,它也只能在这么一个资源受限的模拟世界折腾,它就像在Matrix里的人,看不到宿主里其他的平行世界,甚至不知道宿主的存在,无法滥用宿主资源从而毁灭宿主(和其他平行世界)。此外,任何这样的区域,既然是模拟的,不管里面跑着什么,都可以被“一键删除”,一切归零。

虚拟机、容器和沙箱是什么关系?

虚拟机和容器技术都可以看作是沙箱的不同表现。

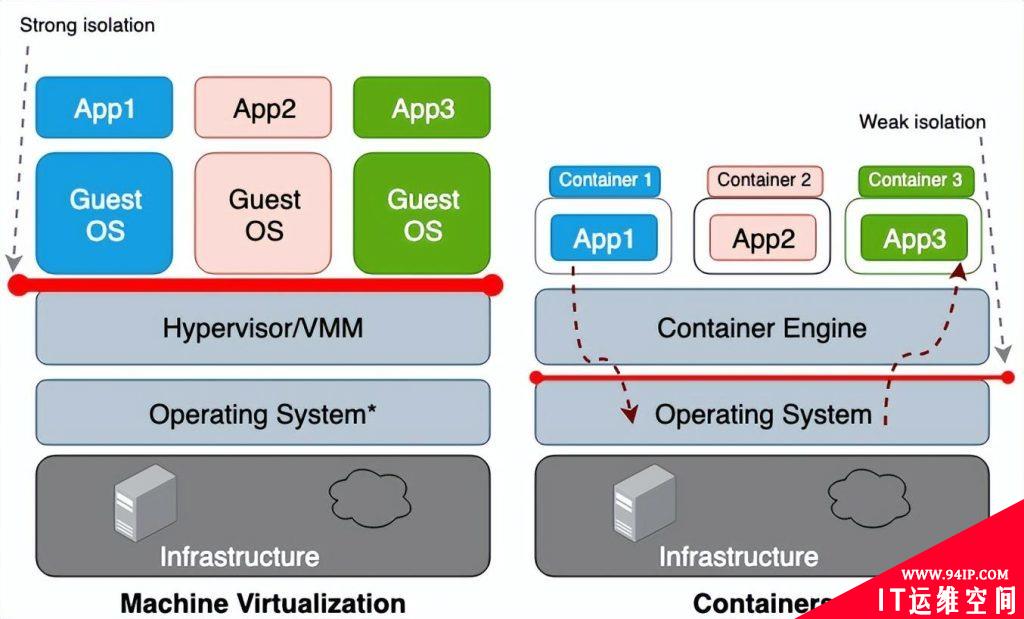

虚拟机和容器。前者是对硬件的虚拟化,后者则更像是操作系统的虚拟化。两者都提供了沙箱的能力:虚拟机通过硬件级抽象提供,而容器则使用公共内核提供进程级的隔离。

具体来说:

容器是一种对应用进行打包、分享和部署的现代化方式。与把所有功能打包为单一软件的单体应用,容器化应用或微服务的设计目标是专注于单一任务。容器中包含要完成这一任务所需的所有依赖项目(包、库和一些二进制文件)。正因如此,容器化应用是平台无关的,能够在任何操作系统上运行,并不在意其版本或者已部署软件。这给开发人员带来了极大的方便!

当容器在主机上完成部署之后,每个容器的资源,例如文件系统、进程和网络栈都会被安置在一个虚拟的隔离环境之中,其它容器无法访问这一隔离环境。这个技术能够在一个集群内同时运行几百或几千个容器,容器化应用能够轻松的通过复制容器实例的方式进行伸缩。

容器运行时为每个容器模拟一个操作系统,虚拟机(VMM)则为每个虚拟机模拟一个硬件环境,容器共享主机操作系统的内核以及物理硬件,虚拟机共享主机的物理硬件。因为容器从主机上共享的资源更多,它们对存储、内存以及 CPU 的利用比虚拟机更加有效。然而共享越多,其代价就是容器之间、容器和主机之间的信任边界就越模糊。虚拟机和容器的架构差异如下:

相对于命名空间隔离技术而言,虚拟化硬件隔离通常会有更好的安全边界。容器(进程)中逃出的攻击者,往往比虚拟机中逃出的攻击者具有更大的威胁。命名空间和 cgroup 的弱隔离是造成这种风险的原因。

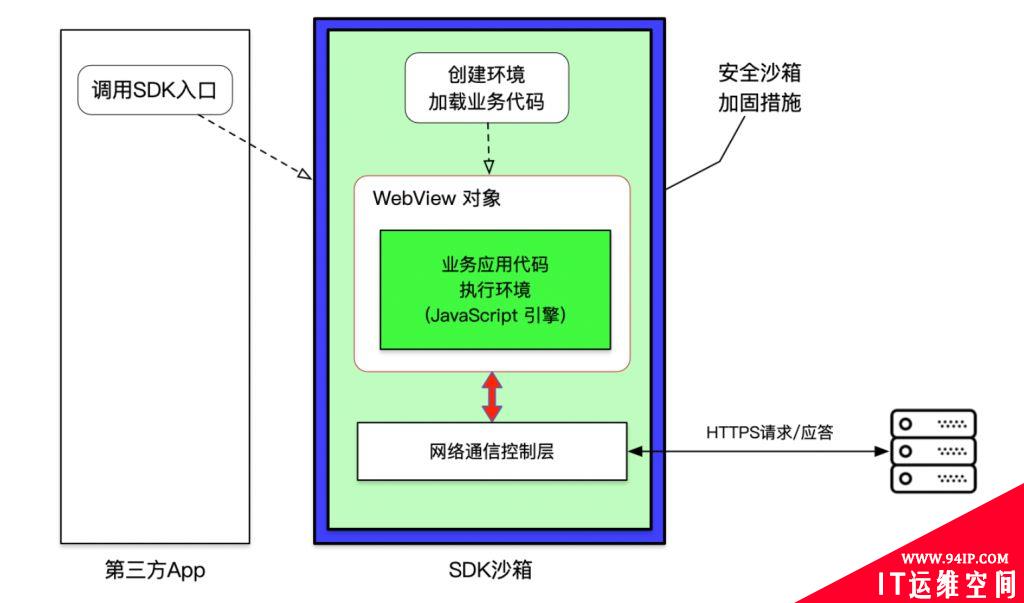

这些安全性方面的担忧,促使开发人员不断为容器构建更强的信任边界。具体的解决方式就是创建一个真正的沙箱容器。以近期了解的前端安全沙箱技术 FinClip为例,这是一种嵌入式安全沙箱,又被称之为小程序容器,它的本质其实是建立在Security Capability model基础上的浏览器内核的扩展,其沙箱的特点,体现在三个方面:

1、沙箱内小程序之间的隔离。

2、沙箱对运行其中的小程序代码,隔离其对宿主环境的资源访问。

3、沙箱隔离了宿主对于沙箱中运行的小程序所产生的数据。

具体来说,FinClip 为业务代码提供一个封闭的安全沙箱,有效对抗外部代码的干扰和数据 泄露风险;第三方App只能通过SDK暴露的接口启动SDK,SDK完全管控对业务 代码所需要的运行环境以及业务代码所有对外通信,可以通过多种机制保证网络 通信不被拦截和干扰;SDK 内部使用独立的浏览器内核,运行环境与系统浏览器 完全隔离 (在 Android 上)。

这种安全沙箱中运行的主要是轻应用、小程序,在应用范式上兼容互联网主流的小程序规范,应用落地的门槛很低,能迅速投入应用。对于对接大量外部应用的企业来说,这个设计是非常巧妙的。换句话说,不管小程序的“供应商”是谁,它们的代码都被隔离、同时也被保护在沙箱环境中。

转载请注明:IT运维空间 » linux » 什么是沙箱,虚拟机、容器和沙箱之间有哪些区别?

发表评论