安全 第1969页

-

现代恶意软件战胜网络防御措施的5种方式及措施

恶意软件是数据泄露的重要载体。研究表明,无论是最初的危害、在网络中扩展或者是窃取数据,51%的数据泄露都使用了恶意软件。然而,尽管恶意软件是关键的危害矢量,企业却无法抵御在网络中肆意运行的数据窃取恶意软件。事实上,某些规模很大、最广为人知的数...

admin

2022.12.12

370浏览

0

admin

2022.12.12

370浏览

0

-

DNS系统原理及漏洞利用分析(上)

基于IP协议,两台计算机之间要实现通信有一个前提,就是它们分别有一个IP地址。由于我们大多数人都善于记住www.taobao.com之类的字串,而非一串如104.196.44.101一般毫无规律的IP地址数字组合,因此,需要一个程序将名称字串...

kavin

2022.12.12

397浏览

0

kavin

2022.12.12

397浏览

0

-

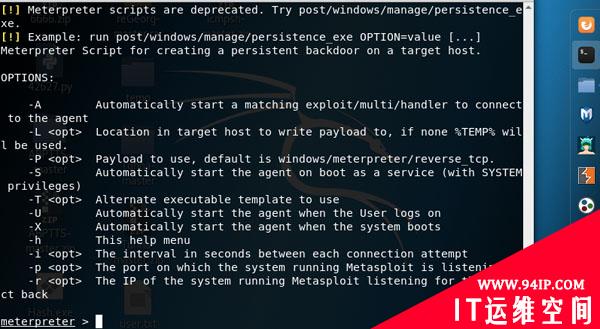

常见的几种Windows后门持久化方式

背景 持久化后门是指当破坏者者通过某种手段拿到服务器的控制权之后,通过在服务器上放置一些后门(脚本、进程、连接之类),来方便他以后持久性的破坏,简单梳理一下日常遇见windows用的比较多的一些持久化方式方便以后排查问题使用。 注册表自启动...

admin

2022.12.12

387浏览

0

admin

2022.12.12

387浏览

0

-

公司容易忽略的3个GDPR合规性问题,你踩雷没?

企业想要满足欧盟《通用数据保护法案》(GDPR)合规性的***方式,就是假设自身并不需要保留个人数据,而不是通过与之相反的方式。 2018年5月,欧盟《通用数据保护法案》(GDPR)正式生效,对于GDPR合规性要求,一些尽职尽责地遵守该法规...

kavin

2022.12.12

349浏览

0

kavin

2022.12.12

349浏览

0

-

网络安全:人员、流程和技术

网络犯罪是不同规模大小的组织面临的永远存在的威胁。为了保护自己免受成功的数据泄露,IT团队必须通过防御大量日益复杂的破坏来保持领先于网络犯罪分子。据FortiGuardLabs研究,仅在2018年第三季度,发现了每家公司1,114次破坏,每次...

king

2022.12.12

351浏览

0

king

2022.12.12

351浏览

0