背景

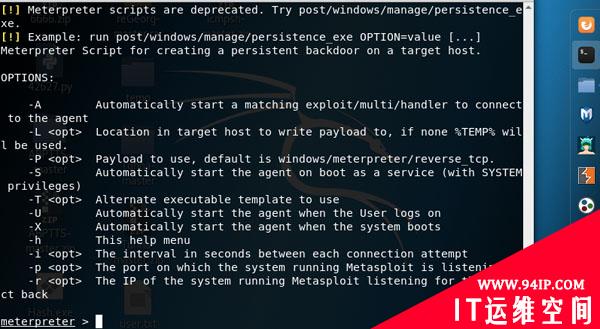

持久化后门是指当破坏者者通过某种手段拿到服务器的控制权之后,通过在服务器上放置一些后门(脚本、进程、连接之类),来方便他以后持久性的破坏,简单梳理一下日常遇见windows用的比较多的一些持久化方式方便以后排查问题使用。

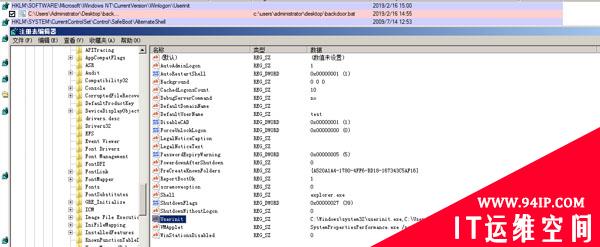

注册表自启动

最常见的在指定键值添加一个新的键值类型为REG_SZ,数据项中添写需要运行程序的路径即可以启动,此类操作一些较为敏感容易被本地AV拦截,目前也是较为常见的一种方式。

键值路径如下:

HKEY_LOCAL_MACHINE\SOFTWARE\Microft\windows\currentversion\run

自启动项目如下:

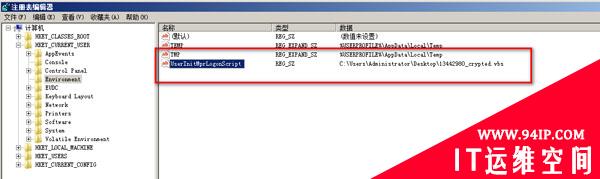

用户登录

在注册表路径:HKCU\Environment\

创建字符串键值:UserInitMprLogonScript

键值设置为特定的脚本路径即可:

另外一种实现方式是修改winlogon Userinit字段:

HKLM\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\Winlogon\Userinit

Powershell的一键修改命令如下:

Set-ItemProperty"HKLM:\SOFTWARE\Microsoft\WINDOWSNT\CurrentVersion\Winlogon"-nameUserinit-value"C:\Windows\system32\userinit.exe,***************"

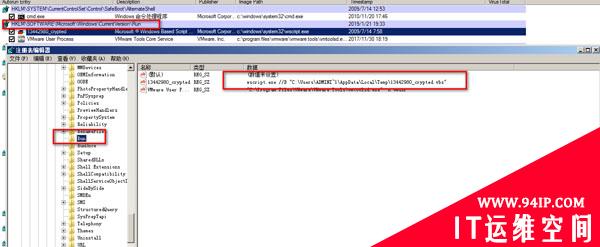

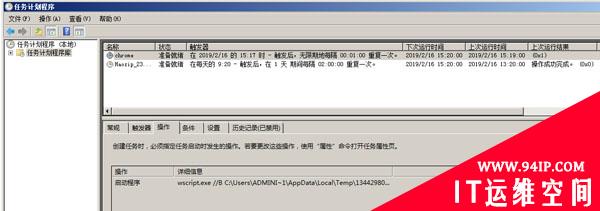

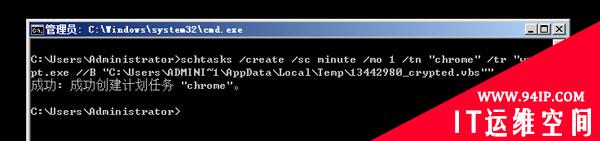

定时任务

Windows实现定时任务主要有schtasks与at二种方式,一定层次说上schtasks是at命令的升级版、主要行为特别表现从一个特定的外网地址下载downloader样本或病毒母体或者维持CC通信的心跳包。

使用以下命令可以一键实现:

"schtasks/create/scminute/mo1/tn"chrome"/trwscript.exeC:\Users\\AppData\Local\Temp\13442980_crypted.vbs"

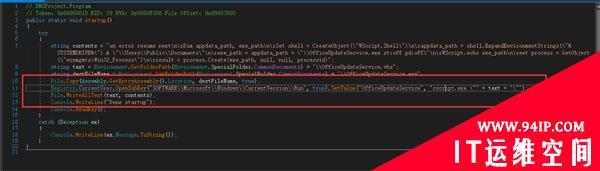

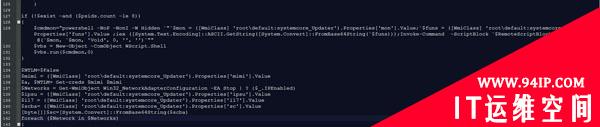

WMI

WMI是微软基于Web的企业管理(WBEM)的实现版本,这是一项行业计划,旨在开发用于访问企业环境中管理信息的标准技术。主要与Powershell命令配合使用可以实现无文件危害重要方式,具有良好的隐蔽性也是目前较为常用的持久化手段。

关键实现的代码如下:

WMI对象主要是执行一个WQL(WMI Query Language)的查询后,本地调用Powershell执行响应的代码由于没有文件保存在本地磁盘能够较好的免查杀。

Black Hat 2015公布了一个WMIBackdoor的poc毕竟还是经典,在流行的powersploit与nishang框架里面也有相关的ps1文件。

转载请注明:IT运维空间 » 安全防护 » 常见的几种Windows后门持久化方式

发表评论