作者个人研发的在高并发场景下,提供的简单、稳定、可扩展的延迟消息队列框架,具有精准的定时任务和延迟队列处理功能。自开源半年多以来,已成功为十几家中小型企业提供了精准定时调度方案,经受住了生产环境的考验。为使更多童鞋受益,现给出开源框架地址:https://github.com/sunshinelyz/mykit-delay

写在前面

最近,有位读者私信我说,他们公司的项目中配置的数据库密码没有加密,编译打包后的项目被人反编译了,从项目中成功获取到数据库的账号和密码,进一步登录数据库获取了相关的数据,并对数据库进行了破坏。虽然这次事故影响的范围不大,但是这足以说明很多公司对于项目的安全性问题重视程度不够。

文章已收录到:

https://github.com/sunshinelyz/technology-binghe

https://gitee.com/binghe001/technology-binghe

数据泄露缘由

由于Java项目的特殊性,打包后的项目如果没有做代码混淆,配置文件中的重要配置信息没有做加密处理的话,一旦打包的程序被反编译后,很容易获得这些敏感信息,进一步对项目或者系统造成一定的损害。所以,无论是公司层面还是开发者个人,都需要对项目的安全性有所重视。

今天,我们就一起来聊聊如何在项目中加密数据库密码,尽量保证数据库密码的安全性。本文中,我使用的数据库连接池是阿里开源的Druid。

数据库密码加密

配置数据库连接池

这里,我就简单的使用xml配置进行演示,当然小伙伴们也可以使用Spring注解方式,或者使用SpringBoot进行配置。

<!--数据源加密操作-->

<beanid="dbPasswordCallback"class="com.binghe.dbsource.DBPasswordCallback"lazy-init="true"/>

<beanid="statFilter"class="com.alibaba.druid.filter.stat.StatFilter"lazy-init="true">

<propertyname="logSlowSql"value="true"/>

<propertyname="mergeSql"value="true"/>

</bean>

<!--数据库连接-->

<beanid="readDataSource"class="com.alibaba.druid.pool.DruidDataSource"

destroy-method="close"init-method="init"lazy-init="true">

<propertyname="driverClassName"value="${driver}"/>

<propertyname="url"value="${url1}"/>

<propertyname="username"value="${username}"/>

<propertyname="password"value="${password}"/>

<!--初始化连接大小-->

<propertyname="initialSize"value="${initialSize}"/>

<!--连接池最大数量-->

<propertyname="maxActive"value="${maxActive}"/>

<!--连接池最小空闲-->

<propertyname="minIdle"value="${minIdle}"/>

<!--获取连接最大等待时间-->

<propertyname="maxWait"value="${maxWait}"/>

<!---->

<propertyname="defaultReadOnly"value="true"/>

<propertyname="proxyFilters">

<list>

<refbean="statFilter"/>

</list>

</property>

<propertyname="filters"value="${druid.filters}"/>

<propertyname="connectionProperties"value="password=${password}"/>

<propertyname="passwordCallback"ref="dbPasswordCallback"/>

<propertyname="testWhileIdle"value="true"/>

<propertyname="testOnBorrow"value="false"/>

<propertyname="testOnReturn"value="false"/>

<propertyname="validationQuery"value="SELECT'x'"/>

<propertyname="timeBetweenLogStatsMillis"value="60000"/>

<!--配置一个连接在池中最小生存的时间,单位是毫秒-->

<propertyname="minEvictableIdleTimeMillis"value="${minEvictableIdleTimeMillis}"/>

<!--配置间隔多久才进行一次检测,检测需要关闭的空闲连接,单位是毫秒-->

<propertyname="timeBetweenEvictionRunsMillis"value="${timeBetweenEvictionRunsMillis}"/>

</bean>

其中要注意的是:我在配置文件中进行了如下配置。

<beanid="dbPasswordCallback"class="com.binghe.dbsource.DBPasswordCallback"lazy-init="true"/>

<propertyname="connectionProperties"value="password=${password}"/>

<propertyname="passwordCallback"ref="dbPasswordCallback"/>

生成RSA密钥

使用RSA公钥和私钥,生成一对公钥和私钥的工具类如下所示。

packagecom.binghe.crypto.rsa;

importjava.security.Key;

importjava.security.KeyPair;

importjava.security.KeyPairGenerator;

importjava.security.interfaces.RSAPrivateKey;

importjava.security.interfaces.RSAPublicKey;

importjava.util.HashMap;

importjava.util.Map;

importsun.misc.BASE64Decoder;

importsun.misc.BASE64Encoder;

/**

*算法工具类

*@authorbinghe

*/

publicclassRSAKeysUtil{

publicstaticfinalStringKEY_ALGORITHM="RSA";

publicstaticfinalStringSIGNATURE_ALGORITHM="MD5withRSA";

privatestaticfinalStringPUBLIC_KEY="RSAPublicKey";

privatestaticfinalStringPRIVATE_KEY="RSAPrivateKey";

publicstaticvoidmain(String[]args){

Map<String,Object>keyMap;

try{

keyMap=initKey();

StringpublicKey=getPublicKey(keyMap);

System.out.println(publicKey);

StringprivateKey=getPrivateKey(keyMap);

System.out.println(privateKey);

}catch(Exceptione){

e.printStackTrace();

}

}

publicstaticStringgetPublicKey(Map<String,Object>keyMap)throwsException{

Keykey=(Key)keyMap.get(PUBLIC_KEY);

byte[]publicKey=key.getEncoded();

returnencryptBASE64(key.getEncoded());

}

publicstaticStringgetPrivateKey(Map<String,Object>keyMap)throwsException{

Keykey=(Key)keyMap.get(PRIVATE_KEY);

byte[]privateKey=key.getEncoded();

returnencryptBASE64(key.getEncoded());

}

publicstaticbyte[]decryptBASE64(Stringkey)throwsException{

return(newBASE64Decoder()).decodeBuffer(key);

}

publicstaticStringencryptBASE64(byte[]key)throwsException{

return(newBASE64Encoder()).encodeBuffer(key);

}

publicstaticMap<String,Object>initKey()throwsException{

KeyPairGeneratorkeyPairGen=KeyPairGenerator.getInstance(KEY_ALGORITHM);

keyPairGen.initialize(1024);

KeyPairkeyPair=keyPairGen.generateKeyPair();

RSAPublicKeypublicKey=(RSAPublicKey)keyPair.getPublic();

RSAPrivateKeyprivateKey=(RSAPrivateKey)keyPair.getPrivate();

Map<String,Object>keyMap=newHashMap<String,Object>(2);

keyMap.put(PUBLIC_KEY,publicKey);

keyMap.put(PRIVATE_KEY,privateKey);

returnkeyMap;

}

}

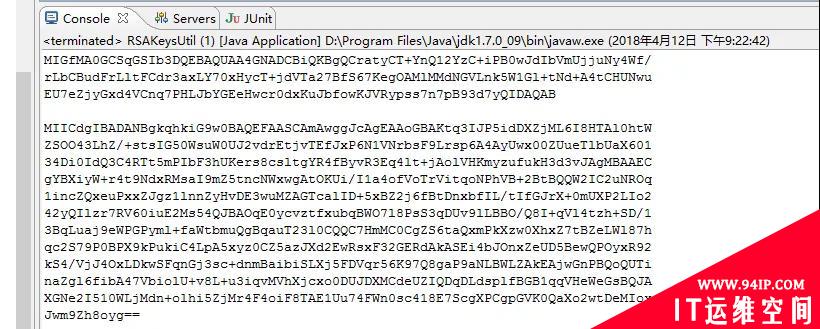

运行这个类,输出的结果如下:

在输出的结果信息中,上边是公钥下边是私钥。

对密码进行加密

使用私钥对明文密码进行加密,示例代码如下所示。

packagecom.binghe.dbsource.demo;

importcom.alibaba.druid.filter.config.ConfigTools;

/**

*使用密钥加密数据库密码的代码示例

*@authorbinghe

*/

publicclassConfigToolsDemo{

/**

*私钥对数据进行加密

*/

privatestaticfinalStringPRIVATE_KEY_STRING="MIICdgIBADANBgkqhkiG9w0BAQEFAASCAmAwggJcAgEAAoGBAKtq3IJP5idDXZjML6I8HTAl0htWZSOO43LhZ/+stsIG50WsuW0UJ2vdrEtjvTEfJxP6N1VNrbsF9Lrsp6A4AyUwx00ZUueTlbUaX60134Di0IdQ3C4RTt5mPIbF3hUKers8csltgYR4fByvR3Eq4lt+jAolVHKmyzufukH3d3vJAgMBAAECgYBXiyW+r4t9NdxRMsaI9mZ5tncNWxwgAtOKUi/I1a4ofVoTrVitqoNPhVB+2BtBQQW2IC2uNROq1incZQxeuPxxZJgz1lnnZyHvDE3wuMZAGTcalID+5xBZ2j6fBtDnxbfIL/tIfGJrX+0mUXP2LIo242yQIlzr7RV60iuE2Ms54QJBAOqE0ycvztfxubqBWO7l8PsS3qDUv9lLBBO/Q8I+qVl4tzh+SD/13BqLuaj9eWPGPyml+faWtbmuQgBqauT23l0CQQC7HmMC0CgZS6taQxmPkXzw0XhxZ7tBZeLWl87hqc2S79P0BPX9kPukiC4LpA5xyz0CZ5azJXd2EwRsxF32GERdAkASEi4bJOnxZeUD5BewQPOyxR92kS4/VjJ4OxLDkwSFqnGj3sc+dnmBaibiSLXj5FDVqr56K97Q8gaP9aNLBWLZAkEAjwGnPBQoQUTinaZgl6fibA47VbiolU+v8L+u3iqvMVhXjcxo0DUJDXMCdeUZIQDqDLdsplfBGB1qqVHeWeGsBQJAXGNe2I510WLjMdn+olhi5ZjMr4F4oiF8TAE1Uu74FWn0sc418E7ScgXPCgpGVK0QaXo2wtDeMIoxJwm9Zh8oyg==";

publicstaticvoidmain(String[]args)throwsException{

//密码明文,也就是数据库的密码

StringplainText="root";

System.out.printf(ConfigTools.encrypt(PRIVATE_KEY_STRING,plainText));

}

}

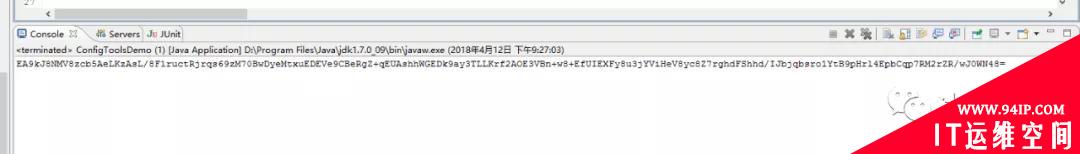

运行上述代码示例,结果如下所示。

然后将数据库配置的链接密码改为这个输出结果如下:

jdbc.username=root jdbc.password=EA9kJ8NMV8zcb5AeLKzAsL/8F1ructRjrqs69zM70BwDyeMtxuEDEVe9CBeRgZ+qEUAshhWGEDk9ay3TLLKrf2AOE3VBn+w8+EfUIEXFy8u3jYViHeV8yc8Z7rghdFShhd/IJbjqbsro1YtB9pHrl4EpbCqp7RM2rZR/wJ0WN48=

编写解析数据库密码的类

packagecom.binghe.dbsource;

importjava.util.Properties;

importcom.alibaba.druid.filter.config.ConfigTools;

importcom.alibaba.druid.util.DruidPasswordCallback;

/**

*数据库密码回调

*@authorbinghe

*/

publicclassDBPasswordCallbackextendsDruidPasswordCallback{

privatestaticfinallongserialVersionUID=-4601105662788634420L;

/**

*password的属性

*/

privatestaticfinalStringDB_PWD="password";

/**

*数据对应的公钥

*/

publicstaticfinalStringPUBLIC_KEY_STRING="MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQCratyCT+YnQ12YzC+iPB0wJdIbVmUjjuNy4Wf/rLbCBudFrLltFCdr3axLY70xHycT+jdVTa27BfS67KegOAMlMMdNGVLnk5W1Gl+tNd+A4tCHUNwuEU7eZjyGxd4VCnq7PHLJbYGEeHwcr0dxKuJbfowKJVRypss7n7pB93d7yQIDAQAB";

@Override

publicvoidsetProperties(Propertiesproperties){

super.setProperties(properties);

Stringpwd=properties.getProperty(DB_PWD);

if(pwd!=null&&!"".equals(pwd.trim())){

try{

//这里的password是将jdbc.properties配置得到的密码进行解密之后的值

//所以这里的代码是将密码进行解密

//TODO将pwd进行解密;

Stringpassword=ConfigTools.decrypt(PUBLIC_KEY_STRING,pwd);

setPassword(password.toCharArray());

}catch(Exceptione){

setPassword(pwd.toCharArray());

}

}

}

}

这里DBPasswordCallback类,就是在配置文件中配置的DBPasswordCallback类,如下所示。

<beanid="dbPasswordCallback"class="com.binghe.dbsource.DBPasswordCallback"lazy-init="true"/>

其中PasswordCallback是javax.security.auth.callback包下面的,底层安全服务实例化一个 PasswordCallback 并将其传递给 CallbackHandler 的 handle 方法,以获取密码信息。

当然,除了使用上述的方式,自己也可以对应一套加解密方法,只需要将 DBPasswordCallback的 String password = ConfigTools.decrypt(PUBLIC_KEY_STRING, pwd); 替换即可。

另外,在编写解析数据库密码的类时,除了可以继承阿里巴巴开源的Druid框架中的DruidPasswordCallback类外,还可以直接继承自Spring提供的PropertyPlaceholderConfigurer类,如下所示。

publicclassDecryptPropertyPlaceholderConfigurerextendsPropertyPlaceholderConfigurer{

/**

*重写父类方法,解密指定属性名对应的属性值

*/

@Override

protectedStringconvertProperty(StringpropertyName,StringpropertyValue){

if(isEncryptPropertyVal(propertyName)){

returnDesUtils.getDecryptString(propertyValue);//调用解密方法

}else{

returnpropertyValue;

}

}

/**

*判断属性值是否需要解密,这里我约定需要解密的属性名用encrypt开头

*/

privatebooleanisEncryptPropertyVal(StringpropertyName){

if(propertyName.startsWith("encrypt")){

returntrue;

}else{

returnfalse;

}

}

}

此时,就需要将xml文件中的如下配置

<beanid="dbPasswordCallback"class="com.binghe.dbsource.DBPasswordCallback"lazy-init="true"/>

修改为下面的配置。

<beanid="dbPasswordCallback"class="com.binghe.dbsource.DecryptPropertyPlaceholderConfigurer"lazy-init="true"/>

到此,在项目中对数据库密码进行加密和解析的整个过程就完成了。

转载请注明:IT运维空间 » 运维技术 » 项目中数据库密码没有加密导致了数据泄露!!

![[Oracle]复习笔记-SQL部分内容](/zb_users/upload/2023/02/25/20230213095820-63ea09bc55070.jpg)

发表评论