随着数据集中在企业信息化领域的展开,企业级数据中心的建设当前成为行业信息化的新热点。传统的数据中心的关键需求是性能、安全、永续,随着应用的展开,服务器、存储、网络在数据中心内的不断增长、集中,引起较多的问题,网络规划设计部门往往为单个或少数几个应用建设独立的基础网络,使得数据中心网络系统十分复杂。

随着应用的整合需求越来越强烈,对数据中心的资源进行虚拟化是当前的主要趋势,也是当前IT业内最为令人关注的技术领域。

数据中心虚拟化的基础网络技术趋势,延续了传统数据中心性能、安全、永续的基本需求,而且进一步简化网络架构,更有力支撑应用层面虚拟化,降低运维复杂度,提高了灵活性。

网络虚拟化

网络虚拟化技术也随着数据中心业务要求有不同的形式。多种应用承载在一张物理网络上,通过网络虚拟化分割(称为纵向分割)功能使得不同企业机构相互隔离,但可在同一网络上访问自身应用,从而实现了将物理网络进行逻辑纵向分割虚拟化为多个网络;多个网络节点承载上层应用,基于冗余的网络设计带来复杂性,而将多个网络节点进行整合(称为横向整合),虚拟化成一台逻辑设备,提升数据中心网络可用性、节点性能的同时将极大简化网络架构。

网络虚拟化—纵向分割

如果把一个企业网络分隔成多个不同的子网络――它们使用不同的规则和控制,用户就可以充分利用基础网络的虚拟化路由功能,而不是部署多套网络来实现这种隔离机制。

网络虚拟化概念并不是什么新概念,因为多年来,虚拟局域网(VLAN)技术作为基本隔离技术已经广泛应用。当前在交换网络上通过VLAN来区分不同业务网段、配合防火墙等安全产品划分安全区域,是数据中心基本设计内容之一。

出于将多个逻辑网络隔离、整合的需要,VLAN、MPLS-VPN、Multi-VRF技术在路由环境下实现了网络访问的隔离,虚拟化分割的逻辑网络内部有独立的数据通道,终端用户和上层应用均不会感知其它逻辑网络的存在。但在每个逻辑网络内部,仍然存在安全控制需求,对数据中心而言,访问数据流从外部进入数据中心,则表明了数据在不同安全等级的区域之间流转,因此,有必要在网络上提供逻辑网络内的安全策略,而不同逻辑网络的安全策略有各自独立的要求,虚拟化安全技术,将一台安全设备可分割成若干台逻辑安全设备(成为多个实例),从而很好满足了虚拟化的深度强化安全要求。

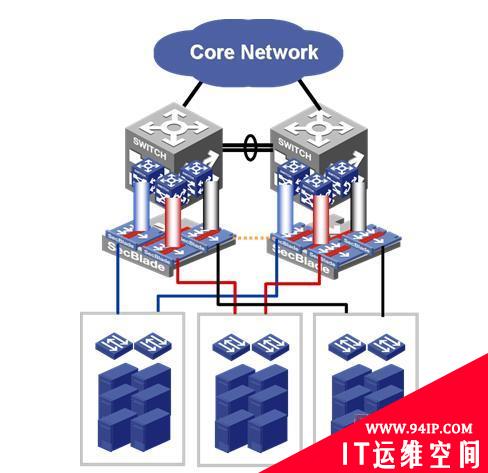

如图1所示,虚拟化网络与虚拟化安全的整体结合,通道化设计,构成了完整的数据中心基础网络架构。

|

| 图1 基于纵向分割的网络虚拟化 |

网络虚拟化—横向整合

数据中心是企业IT架构的核心领域,不论是服务器部署、网络架构设计,都做到精细入微。因此,传统上的数据中心网络架构由于多层结构、安全区域、安全等级、策略部署、路由控制、VLAN划分、二层环路、冗余设计等诸多因素,导致网络结构比较复杂,使得数据中心基础网络的运维管理难度较高。

使用智能弹性架构(intelligent resilient framework, IRF)虚拟化技术,用户可以将多台设备连接,“横向整合”起来组成一个“联合设备”,并将这些设备看作单一设备进行管理和使用。多个盒式设备整合类似于一台机架式设备,多台框式设备的整合相当于增加了槽位,虚拟化整合后的设备组成了一个逻辑单元,在网络中表现为一个网元节点,管理简单化、配置简单化、可跨设备链路聚合,极大简化网络架构,同时进一步增强冗余可靠性。

网络虚拟交换技术为数据中心建设提供了一个新标准,定义了新一代网络架构,使得各种数据中心的基础网络都能够使用这种灵活的架构,能够帮助企业在构建永续和高度可用的状态化网络的同时,优化网络资源的使用。

在虚拟化架构上,通过OAA集成虚拟化安全,使得传统网络中离散的安全控制点被整合进来,进一步强化并简化了基础网络安全,网络虚拟化技术将在数据中心端到端总体设计中发挥重要作用。

|

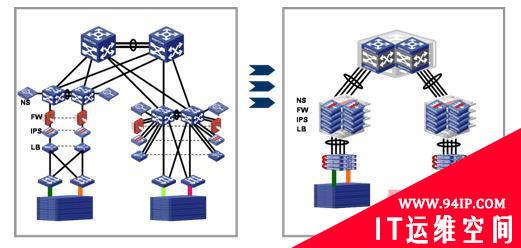

| 图2 数据中心简捷化架构—横向整合的虚拟化 |

图2的虚拟化数据中心网络架构与传统的网络设计相比,提供了多项显著优势:

1)运营管理简化。数据中心全局网络虚拟化能够提高运营效率,虚拟化的每一层交换机组被逻辑化为单管理点,包括配置文件和单一网关IP地址,无需VRRP。

2)整体无环设计。跨设备的链路聚合创建了简单的无环路拓扑结构,不再依靠生成树协议(STP)。虚拟交换组内部经由多个万兆互联,在总体设计方面提供了灵活的部署能力。

3)进一步提高可靠性。虚拟化能够优化不间断通信,在一个虚拟交换机成员发生故障时,不再需要进行L2/L3重收敛,能快速实现确定性虚拟交换机的恢复。

4) 安全整合。安全虚拟化在于将多个高性能安全节点虚拟化为一个逻辑安全通道,安全节点之间实时同步状态化信息,从而在一个物理安全节点故障时另一个节点能够无缝接管任务。

安全整合的进一步表现为OAA架构下,IRF集成的安全模块之间仍然延续了此虚拟化能力,使得整个数据中心基础网络具有非常简捷的架构。

端到端虚拟化

数据中心虚拟化技术带来了对上层应用极大的灵活支持,也在很大程度上对数据中心运营提供了简化。数据中心容纳了企业的多种应用,计算层虚拟化技术使得应用与具体物理服务器之间没有完全固定的映射关系。

计算资源池化的结果是数据中心高密虚拟机,而由于对计算资源的动态调整,要求虚拟机可以在物理服务器之间迁移,并且要求迁移网络是二层连接性的。基于极大简化数据中心的二层互联设计,与传统MSTP+VRRP设计不同,使用网络IRF虚拟化能在更短时间内完成确定性L2链路恢复,同时不影响L3链路。虚拟化能够在网络各层横向扩展,有利于数据中心的规模增大,设计更简单,完全不影响网络管理拓扑,基于虚拟化技术的二层网络在保证HA的同时,消除了网络环路,便于更大范围的虚拟机迁移。

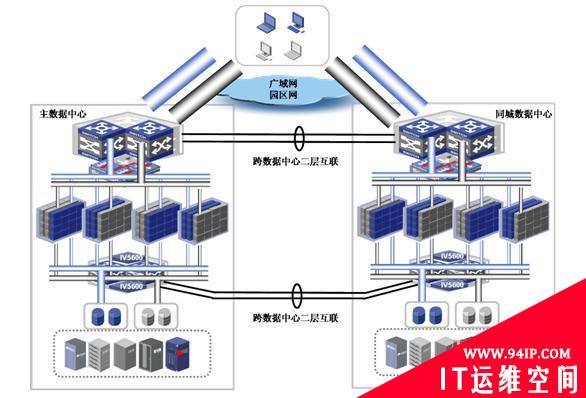

业务连续性,是企业IT运营的关键。目前基于容灾、负载分担的多数据中心是企业建设数据中心,保证业务连续性的重要话题。集群互联是关键应用连续性设计的主要技术(服务器集群也是计算虚拟化的技术),目前在同一数据中心内实现集群不是难事,一般的集群(Microsoft MSCS、Veritas Cluster Server (Local)、Solaris Sun Cluster Enterprise、Oracle RAC (Real Appl.Cluster)、HP MC/ServiceGuard、HP NonStop、IBM HACMP/HAGEO、EMS/Legato Automated Availability Mgr)以二层连接为主。但业务连续性要求跨数据中心的集群连接,传统的网络技术支撑要做到可用性与可靠性,必然带来复杂性,从而难以运营。而基于虚拟化网络的二层连接,简单地将集群扩展到多个数据中心,从而带来了应用设计上更大的灵活性。

对企业而言,由于应用访问控制需求,在虚拟机之间实现隔离,在不同用户群之间实现隔离,对不同资源独立的安全策略,对存储资源访问的隔离(以及异构存储的虚拟化整合),在客户终端、数据中心形成了虚拟化的资源分离通道。这种虚拟化通道在用户接入层进行认证控制、在网络层进行虚拟化分离、基础安全基于OAA集成的面向不同通道的独立策略控制、在虚拟机之间隔离、存储通道分离,在不同资源类型之间存在公共标准化接口,通道化虚拟隔离强化了数据中心对外提供服务的安全策略。

|

| 图3 端到端数据中心虚拟化 |

结束语

当前数据中心建设不断发展,虚拟化成为基础技术。对虚拟化网络,IRF技术是实现虚拟化数据中心网络的关键技术,OAA将成为IRF架构上虚拟化安全的关键集成,存储虚拟化成为虚拟化数据中心的基础存储关键技术。

底层网络的虚拟化架构支持上层应用的不断发展要求,在H3C的虚拟化数据中心目标中,将不断提供整体基础网络虚拟化架构方案的最佳实践,实现H3C将ITOIP在虚拟化数据中心理念的价值创新。

转载请注明:IT运维空间 » 运维技术 » 解析虚拟化数据中心:网络虚拟化纵横谈

![[Oracle]复习笔记-SQL部分内容](/zb_users/upload/2023/02/25/20230213095820-63ea09bc55070.jpg)

发表评论