美国国家标准与技术研究所(NIST)的标准,由于具有专业性,加上外部专家帮助编制NIST文件,使得其在众多组织中发挥了关键作用——从最新的密码要求(NIST 800-63)到制造商物联网安全(NISTIR 8259),NIST始终是个起点。NIST网络安全框架(CSF)最初于2014年发布,上一次更新是在2018年。该框架使众多组织能够借助一套精心规划且易于使用的框架,提高关键基础设施的安全性和弹性。

CSF 在 SaaS大行其道时编写和更新,如今伴随 SaaS 的持续发展以及工作环境因新冠疫情出现的重大变化带来了新的安全挑战。组织可以使 CSF 更适应基于 SaaS 的现代工作环境,从而更有效地应对新风险。本文阐述 CSF 的关键要素,指出主要优点,并给出具体实施方法和建议以确保 SaaS 安全。

NIST CSF概述

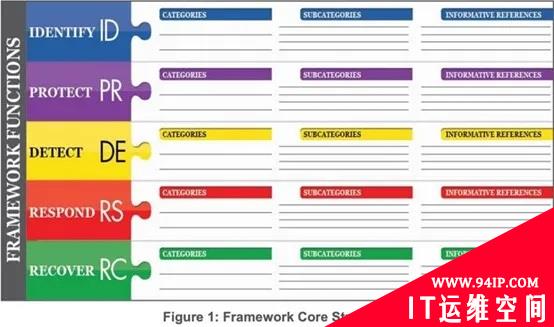

NIST CSF 列出了五项安全功能,并进行分门别类,针对每个子类别, CSF 附有一系列知名标准和框架作为参照,比如 ISO 27001 、 COBIT 、 NIST SP 800-53 和 ANSI/ISA-62443 。这些参照标准帮助组织实施 CSF ,并与其他框架形成对比,比如说,无论一家企业需要遵守什么安全标准,安全经理或其他团队成员都可以使用这些参照标准来证明其决定是否正确。NIST CSF 框架具有五个阶段的核心功能:识别、保护、检测、响应和恢复,下面逐一介绍。

- 识别:NIST 对这项功能的定义为“帮助组织了解情况,以管理系统、资产、数据和能力面临的网络安全风险。”在这项功能下面, NIST 包括资产管理、商业环境、治理、风险评估、风险管理策略、供应链风险管理等控制类别。

- 保护:NIST对这项功能的定义为“制定并实施适当的保障措施,以确保提供关键基础设施服务。”在这项功能下面,NIST包括访问控制、意识和培训、数据安全、信息保护流程和程序、维护、防护技术等控制类别。

- 检测:NIST 对这项功能的定义为“确定并实施适当的活动,以识别发生的网络安全事件。”在这项功能下面, NIST 包括异常和事件、安全持续监控、检测流程等控制类别。

- 响应:NIST 对这项功能的定义为“确定并实施适当的活动,对检测到的网络安全事件采取行动。”在这项功能下面, NIST 包括响应规划、沟通、分析、缓解、改进等控制类别。

- 恢复:NIST 对这项功能的定义为“确定并实施适当的活动,以维持弹性计划,并恢复因网络安全事件而受损的任何能力或服务。”在这项功能下面, NIST 包括恢复规划、改进、沟通等控制类别。

NIST CSF 面临的挑战

尽管该框架是最佳实践方面的模型之一,但实施起来有难度,主要体现在以下几个方面。

1. 传输中的数据受保护(PR.DS-2)

使用 SaaS 服务的企业可能想知道这与它们有怎样的关系。它们可能认为合规是 SaaS提供商的责任。然而更深入的研究表明,许多 SaaS 提供商落实了安全措施,用户有责任使用这些安全措施。比如说,管理员不该允许通过 HTTP 连接到 SaaS 服务,应该只允许安全的 HTTPS 连接。

2. 防止数据泄露的机制已实施(PR.DS-5)

这可能看起来像一个小的子类别,而实际上很庞大,数据泄露极难预防。采用 SaaS 应用程序使得这项工作更困难重重,因为人们可以从世界上任何地方共享和访问它们。管理员或 CISO 办公室成员应特别注意这种威胁。SaaS 中的 DLP 可能包括以下安全措施:共享文件链接,而不是实际文件;设置链接的到期日期;如果不需要,禁用下载选项;阻止在数据分析 SaaS 中导出数据的功能;用户身份验证加固;防止通信 SaaS 中的区域记录;定义明确的用户角色,拥有数量有限的超级用户和管理员。

3. 为授权的设备、用户和流程颁发、管理、验证、撤销和审计身份和登录信息(PR.AC-1)

随着企业扩大劳动力队伍、加大 SaaS 的应用,这个子类别变得更具挑战性。管理仅使用五个 SaaS 系统的 50000 个用户,意味着安全团队需要管理 250000 个身份,这个问题真实而复杂。更具挑战性的是,每个 SaaS 系统有不同的方式来定义、查看和保护身份。同时 SaaS 应用程序并不总是相互集成,这意味着用户可能发现自己在不同的系统中拥有不同的权限。这就会导致不必要的特权,从而带来潜在的安全风险。

转载请注明:IT运维空间 » 安全防护 » 从NIST 网络安全框架看企业SaaS应用安全合规

发表评论