在新一代科技革命和产业变革的浪潮下,全球领先国家无不将工业互联网作为强化本国未来产业竞争力的战略方向。工业互联网的基础在于建设一张能够满足工业生产运营的高可靠、高性能、高灵活性的网络。5G网络在无线新空口能力基础上利用网络切片、边缘计算等新技术,具备了大带宽、低时延、广连接和可定制等特性,与工业互联网的需求相吻合。

“5G+工业互联网”就是利用第五代移动通信技术(5G)满足工业智能化发展对网络的需求。5G与工业互联网的融合创新发展,将推动数字中国、智慧社会建设,加速中国新型工业化进程,为中国经济发展注入新动能。但5G与工业互联网的深度融合在加速产业数字化转型的同时,也打破了传统工业封闭的生产环境,带来了更加严峻的安全挑战。工业互联网安全防护方式需要从被动防护转向主动防御,在此过程中,运营商应充分发挥5G网络优势,以5G网络安全能力场景化赋能工业互联网安全。

工业互联网行业安全需求

终端管控安全需求

5G与工业互联网的融合使得海量工业终端接入工业互联网成为可能。大量工业终端具有功耗低、计算和存储资源有限的特点,难以部署复杂安全策略。终端设备的漏洞、后门等暴露在相对开放的5G网络中,容易被利用作为分布式拒绝服务(DDoS)攻击源,形成规模化的僵尸网络,对工业应用和后台系统等进行攻击,带来网络中断、系统瘫痪等安全风险。工业互联网企业越来越重视终端管控安全,需要自主可控对终端的接入进行认证管理。

数据保护安全需求

工业互联网企业内部生产管理数据、生产操作数据、工况状态数据、外部协同数据等信息一旦泄露,被不法分子滥用、篡改,可引发系统设备故障,导致生产安全事故,影响生产经营安全,甚至威胁公众安全和国家安全。随着工业互联网数据安全重要性的凸显,工业互联网数据已成为重点攻击目标,面临的安全风险日益严峻。工业互联网数据安全是保障工业互联网企业生产经营正常开展、经济社会健康发展和国家安全切实保障的重要前提,工业互联网企业对提升工业数据的安全防护水平存在迫切需求。

网络隔离安全需求

随着工业互联网企业数字化转型进程加速,传统专网技术难以满足工业互联网企业日新月异的信息化业务需求。“5G+工业互联网”在满足工业互联网企业数字化转型需求的同时,也将企业网络从工厂内网延伸到外部5G移动通信网。传统工业封闭生产环境被打破,工业互联网企业迫切需要外部5G网络提供专属网络通道,与其他公众网络业务和行业应用业务进行安全隔离,保障企业的业务安全。5G网络运营商需要结合工业互联网行业用户的业务需求,为其提供量身定制的网络服务。

边缘计算安全需求

为了满足工业互联网低时延业务的需求,引入5G边缘计算技术,将计算能力和IT服务环境下沉到移动通信网络边缘,就近向用户提供服务。当5G核心网网元UPF下沉部署在工业互联网园区,网络边界模糊,传统物理边界防护难以应用。边缘计算节点承载着工业互联网行业各种应用服务,成为黑客的首选攻击目标,需要完善安全能力,抵抗多种类、高强度的网络攻击,为MEC应用提供安全的部署环境。工业互联网企业需要根据运营以及攻击行为的变化,集中管理编排安全防护策略,并按需灵活动态地为边缘计算应用提供安全服务。

网络运营商“5G+工业互联网”安全能力

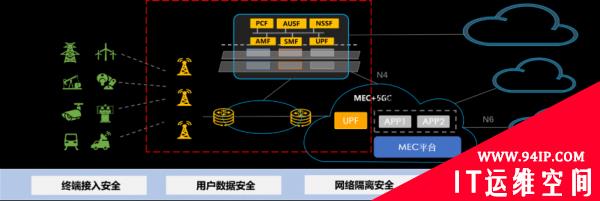

如图1所示,5G网络作为工业互联网的重要基础设施,可以提供终端接入安全、用户数据安全、网络隔离安全、边缘计算安全等能力。

图1 “5G+工业互联网”典型组网及安全能力

终端接入安全包括终端的接入认证和访问控制等。可以定义多重接入认证方式,从网络级认证、切片认证到数据网认证,根据不同的业务灵活配置认证策略,满足不同行业的接入认证安全需求。也可以根据业务及位置信息,按照工业互联网行业个性化需求,设置不同的访问控制策略。

用户数据安全包括数据传输安全和用户标识安全等。可以根据工业互联网企业需求,定义数据加密方式,提供用户面数据保护及用户标识隐私保护。

网络隔离安全包括RAN隔离、承载隔离和核心网隔离。5G网络可以利用专网技术和切片技术等实现端到端的网络安全隔离,为工业互联网企业提供可定制的安全网络。

边缘计算安全能力包括边缘数据安全(用户数据不出园区)、APP安全防护等。部署边缘计算安全能力可以满足工业互联网企业数据不出园区需求,并防止恶意APP 对 MEP攻击、APP间非法互访等安全问题。

“5G+工业互联网”安全能力场景化解决方案

终端接入安全

- 切片认证

5G网络可以通过切片认证,限制特定终端接入工业互联网企业专属切片。网络切片是一组带有特定无线配置和传输配置的网络功能的集合,可在同一套物理设备上提供多个端到端的虚拟网络,这些功能可以灵活部署在网络的任何节点(接入、边缘、核心)。工业互联网企业使用切片技术,可对不同切片间的数据进行隔离,只有授权的终端才能访问切片内的数据,由此保证终端接入安全。

可以通过配置IMSI(International Mobile Subscriber Identity,国际移动用户识别码)与园区切片S-NSSAI(Single Network Slice Selection Assistance Information)对应关系,由AMF(Access and Mobility Management Function,接入和移动性管理功能)对5G工业互联网终端发起切片接入认证流程,限制仅在工业互联网企业认可的IMSI清单内的终端才可以接入到企业专属切片,确保接入切片终端合法。

- 二次认证

面向对终端有多重接入控制需求的工业互联网企业,5G网络可以为其提供底层认证通道,由企业自己选择或定制具体的认证算法和协议,实现自主可控的二次认证。

5G工业互联网终端在接入工业互联网企业DN(Data network,数据网络)前,首先需要完成与5G核心网UDM(Unified Data Manager,统一数据管理平台)网元及AUSF(Authentication Server Function,认证服务器功能)网元之间的主认证鉴权流程。主认证通过后,SMF(Session Management Function,会话管理功能)网元在建立用户面数据通道前,会根据签约信息发起二次身份认证流程。SMF 网元向AAA(Authentication、Authorization、Accounting,认证、授权、计费) 服务器发出认证开始的消息,并建立起5G工业互联网终端与AAA服务器之间的认证通道,由AAA服务器对5G工业互联网终端进行二次认证。二次认证通过之后,5G 核心网才会为5G工业互联网终端建立到数据网络的连接。

AAA 服务器可以由工业互联网企业自部署,通过UPF(User Plane Function,用户平面功能)网元与SMF网元连接,也可以由5G网络运营商直接部署在通信机房中与SMF网元连接,5G网络运营商提供云上AAA服务,工业互联网企业用户以租户形式实现对入网终端的二次身份认证。

- 业务访问控制

5G网络运营商可以将终端标识信息开放给工业互联网企业用户,将终端标识信息通过SMF转发给该企业业务访问控制系统,企业可以根据终端标识信息自主实现业务控制。对于有业务访问控制需求,但无法自部署业务访问控制系统的工业互联网企业,5G网络运营商可以提供云上业务访问控制服务,企业以租户形式实现对入网终端的业务访问控制。

- 终端接入位置控制

5GC维护IMSI与工业互联网园区切片S-NSSAI对应关系和TAI与园区切片S-NSSAI对应关系两类清单。当规划园区TAI list属于5G网络运营商大网TAI list的子集时,可实现终端进入园区以后允许使用园区业务和大网业务,离开园区以后仅允许访问大网业务。当园区TAI list独立规划,不与5G网络运营商大网TAI list有重合时,可实现终端仅允许使用园区业务,离开园区以后不允许访问园区业务,也不允许访问大网业务。对于有更高终端位置精度需求的工业互联网企业,5G网络运营商也可以结合5G蜂窝网络定位能力,提供终端位置服务。

用户数据安全

- 数据传输安全

对于工业互联网敏感业务数据,5G网络可以保障用户面空口数据传输安全。5G基站gNodeB根据5G核心网网元SMF发送的安全策略,可以激活开启UE(User Equipment,用户设备)和gNodeB之间的用户面数据的机密性保护、完整性保护和防重放保护,保护空口用户面数据传输安全。

- 用户标识安全

针对用户标识在网络上明文传输,让黑客有机会在空口窃取用户标识,威胁用户隐私安全的问题,5G网络运营商可以提供用户标识隐私保护服务。工业互联网终端使用内置5G网络公钥的5G SIM卡,将SUPI(SUbscription Permanent Identifie,用户永久标识符)加密为SUCI(SUbscription Concealed Identifie,用户隐藏标识)传输,加密后的SUCI只能通过在5G核心网中的私钥解密,可有效杜绝在网络传输过程中暴露用户标识。

网络安全隔离

- 无线接入网隔离

无线接入网的隔离主要面向无线频谱资源和基站处理资源,利用专网技术或者切片技术实现,主要实现方式为独立基站、频谱独享、PRB(Physical Resource Block,物理资源块)独享等。

面向最高安全等级(比如工业控制类)应用或者仅仅服务工业互联网应用的局部区域,比如矿山、无人工厂等,可以采用独立基站的形式实现RAN隔离。面向较高资源隔离和业务质量保障需求的工业互联网应用,可以采用资源频谱独享的方式,在运营商频谱资源中划分出一部分,单独分配给工业互联网应用服务。面向有一定资源隔离和业务质量保障需求的工业互联网应用,可以采用PRB独享的方式,配置一定比例的PRB给工业互联网应用切片专用,PRB 的正交性保证了切片的隔离性。

- 承载网隔离

承载网隔离主要实现方式有FlexE 隔离和VLAN 隔离。FlexE隔离基于时隙调度将一个物理以太网端口划分为多个以太网弹性管道(逻辑端口),使得承载网络具备类似于时分复用的独占时隙、隔离性好的特性。VLAN 隔离通过VLAN 标签与网络切片标识的映射实现,根据切片标识为不同的切片数据映射封装不同的VLAN 标签,通过VLAN 隔离实现切片的承载隔离。

- 核心网隔离

5G核心网由很多种不同网络功能的虚拟化网元构建,可以针对工业互联网企业不同的安全需求,采用多重隔离机制。主要实现方式有以下4种。

一是CPF和UPF独享,主要面向电网等安全需求最高的场景。在该方式下核心网的所有控制面网元(包括AMF、AUSF、 UDM、UDR、PCF、SMF)、用户面网元UPF均为工业互联网行业用户专用独享。

二是CPF部分独享、UPF独享,主要面向工业控制等有较高网络安全隔离需求的工业互联网企业。在该方式下核心网的控制面网元部分独享,用户面网元UPF为工业互联网行业用户专用独享。UPF可根据容量、时延等要求,选择在核心机房或者边缘机房建设。

三是CPF全部共享、UPF独享,主要面向工厂、园区等有一定数据安全隔离要求,且对UPF部署位置有严格要求的工业互联网企业。在该方式下核心网的控制面网元全部共享,用户面网元UPF 新建,为工业互联网行业用户专用独享,可部署在工业互联网企业园区。

四是CPF和UPF全部共享,切片虚拟资源隔离,主要面向有一定数据安全隔离需求,对UPF部署位置无要求的工业互联网行业用户。在该方式下核心网的控制面网元、用户面网元UPF全部共享为工业互联网行业用户服务,通过切片进行虚拟资源隔离。

边缘计算安全能力

- 数据不出园

企业数据对工业互联网企业至关重要,工业互联网企业对用户面数据不出园区具有强烈需求。对此,运营商可以通过数据不出园的网络架构设计及出园数据的识别阻断,为工业互联网企业提供数据不出园服务。5G网络运营商可以将5G用户面网元UPF部署在工业互联网园区,通过工业互联网终端签约约束,实现用户面数据不出园。在UPF的信令管理面部署流量探针,智能分析并识别,仅信令及OM相关数据可以流出,确保没有业务数据流出工业互联网园区。

- APP安全防护

在边缘计算平台开放架构下,工业互联网企业非常关注对第三方APP的安全防护。APP安全防护包括APP网络安全隔离、APP访问控制和应用清单安全管理等。对于共享物理链路的不同APP,在网络层应进行逻辑区隔,实现MEP与APP、APP与APP的安全隔离,并部署不同的vFW(Virtual Fire Wall,虚拟防火墙)等进行防护。可以应用存储加密、镜像加密及完整性校验等手段,防止因APP之间访问无防护导致的容器级攻击、资源层横向移动攻击、应用层攻击和业务流量攻击。可以采集MEC资产清单,对租户的文件和APP开展安全分析,进行应用黑白名单管理。

5G为工业互联网企业提供了网络连接和计算处理平台等方面的支撑。安全是确保工业互联网在各生产领域能够落地实施的前提,更是产业安全和国家安全的重要基础和保障。我们必须高度重视工业互联网安全,以5G自身安全能力为基础,结合工业互联网业务特征与运营模式,提供具有针对性的安全防护方案,增强工业互联网安全防护能力。

转载请注明:IT运维空间 » 安全防护 » “5G+工业互联网”安全能力及场景化解决方案

发表评论