引言

已经忘记哪一年突然雨后春笋般遍地数据安全,很多安全厂商的安全产品也“华丽转身”,演变成了xx数据安全管控方案,听着不仅高大上而且很神秘,仔细听下来原来是讲堡垒机。这,是数据安全吗?

一、什么是数据安全

根据Gartner的说法,数据安全是由保护静态或动态敏感信息资产的一系列流程和工具组成。有点抽象,Gatner解释了数据安全的构成和如何管控,但似乎又没有解释什么是数据安全。笔者认为, 数据安全=数据+安全,数据是基础,安全是动作,依赖管控措施和手段,有数据的地方就会有数据安全。 没有纯粹的数据安全,其和网络安全、应用安全及个人隐私安全息息相关,而且高度耦合。脱离了网络安全和应用安全的数据安全管控,犹如纸上谈兵。 数据安全的概念很大,也很丰富。笔者结合个人思考和实践,浅谈下企业数据安全治理的几点想法。

二、数据安全治理

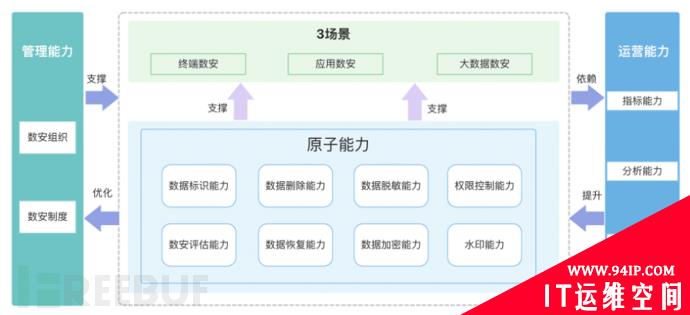

笔者眼中的数据安全治理(以下简称“数安治理”),整体框架总结为: “1+3+1+1”,即1管理能力,3场景,1原子能力,1运营能力

图1 数安治理框架

图1 数安治理框架

“1管理能力”

即数安管理能力,具体包括数安组织+数安制度,组织是数安工作开展的基本保障和基础,数安制度是组织落地数安工作的第一着力点。所谓,“兵马未动,粮草先行”,这里数安制度就是“粮草”。否则,单纯的开始311始终会显得不像“正规军”,而且数安管理能力是落地311的重要支撑。

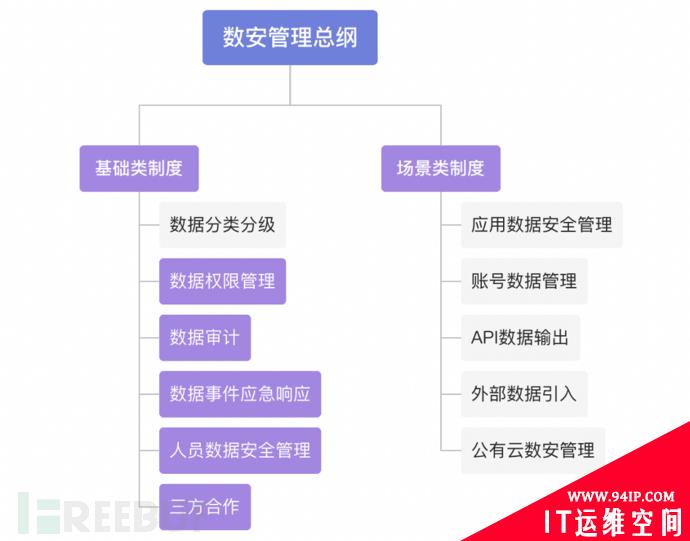

数安组织设计百花齐放,不一而足,笔者认为企业可以结合实际现状来进行考量。针对,数安制度,笔者认为一般应包括1个总纲2个支柱,总纲即数安管理总括原则性事项和内容要点的部分,2个支柱是基础类制度和场景类制度。

针对基础类制度如数据分类分级、数据权限管理等是原子能力落地的理论保障,数据审计、数安事件应急响应是运营能力的底座和润滑剂。场景类制度是快速支撑和响应业务需求并日臻完善。

图2 数安制度框架

图2 数安制度框架

“3场景”

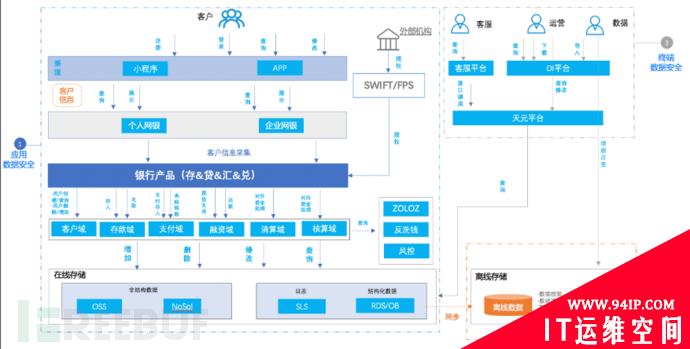

即终端数安、应用数安、大数据数安三个场景。所有数据安全的管理,基本都围绕此3个场景展开。笔者以某银行业务为例简要说明

图3 3场景数安示例

终端数安,面向的是内部人员(包括员工、外包、三方等),管理的对象为端,管控的对象为权限。如图3所示,运营、客服等人员通过办公终端接入和访问各种办公后台应用数据,端是数据可能散落的地方。所以,终端数安要做好必须控好端,但至于控端的程度,取决于应用数安和大数据数安管控的好坏。后者强,则前者弱,体验优;后者弱,则前者强,体验差。

应用数安,面向的是应用(对客应用和对内应用),管理的对象为应用,管控的对象为权限。如图3所示,不同的业务功能会带来数据在不同应用间传递,对于对客应用,就需要关注接口、库等权限的安全性;而对内应用,就需要关注人、接口、库等的权限安全性。本质上来讲,应用数安就是将数据安全贴着应用安全来做,将数安针对应用的控制要求在应用安全中覆盖,但范围会比应用安全更广。孤立的应用数安是落不下去的,对应用侧的数安管控,不可能也不应该脱离应用安全已经成熟的体系再搞一套。

大数据数安,面向的是大数据平台,管理的对象为平台,管控的对象为权限。如图3所示,大数据人员使用大数据平台进行离线数据加工和分析,从数安角度,需要关注大数据平台自身的安全性和大数据平台使用的安全性。

通过上面的介绍,留心的读者可能会发现笔者一直在强调的1个点“权限”。其实,这本质上是数安原子能力的一部分。正所谓,工欲善其事必先利其器,没有有利的“兵器”和有用的“兵马”,谈数安治理落地,犹如空中楼阁。

图3 3场景数安示例

终端数安,面向的是内部人员(包括员工、外包、三方等),管理的对象为端,管控的对象为权限。如图3所示,运营、客服等人员通过办公终端接入和访问各种办公后台应用数据,端是数据可能散落的地方。所以,终端数安要做好必须控好端,但至于控端的程度,取决于应用数安和大数据数安管控的好坏。后者强,则前者弱,体验优;后者弱,则前者强,体验差。

应用数安,面向的是应用(对客应用和对内应用),管理的对象为应用,管控的对象为权限。如图3所示,不同的业务功能会带来数据在不同应用间传递,对于对客应用,就需要关注接口、库等权限的安全性;而对内应用,就需要关注人、接口、库等的权限安全性。本质上来讲,应用数安就是将数据安全贴着应用安全来做,将数安针对应用的控制要求在应用安全中覆盖,但范围会比应用安全更广。孤立的应用数安是落不下去的,对应用侧的数安管控,不可能也不应该脱离应用安全已经成熟的体系再搞一套。

大数据数安,面向的是大数据平台,管理的对象为平台,管控的对象为权限。如图3所示,大数据人员使用大数据平台进行离线数据加工和分析,从数安角度,需要关注大数据平台自身的安全性和大数据平台使用的安全性。

通过上面的介绍,留心的读者可能会发现笔者一直在强调的1个点“权限”。其实,这本质上是数安原子能力的一部分。正所谓,工欲善其事必先利其器,没有有利的“兵器”和有用的“兵马”,谈数安治理落地,犹如空中楼阁。

“1原子能力”

即数安原子能力。数安原子能力是数安3场景落地的唯一支撑,是数据安全治理的压舱石。为什么称之为“原子能力”呢?因为无论数安治理面临哪种业务场景都需要且都适用的能力,抑或是采用其他的思路落地数安治理,从技术数安能力建设的角度都需要具备且可以快速考量和入手的点,原子能力具备不可再分性。

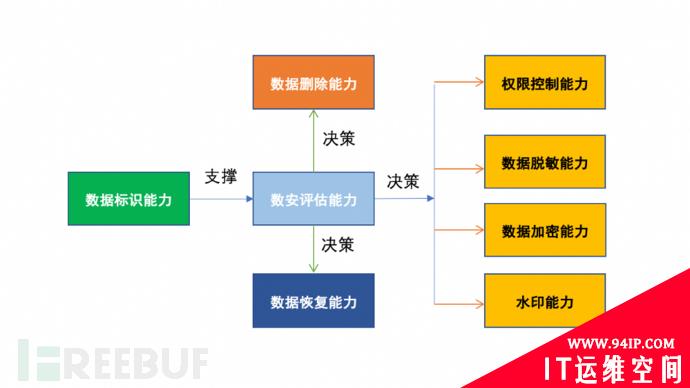

基于实践,笔者归纳数安原子能力包括数据标识能力、数安评估能力、权限控制能力、水印能力、数据脱敏能力、数据加密能力、数据删除能力、数据恢复能力。

其中,数据标识能力是基础,数安评估能力是核心,脱敏/权控/加密/水印能力是抓手,数据删除能力和数据恢复能力是要求。下面对每块原子能力进行说明。

图4 数安原子能力关系图

数据标识能力:数安治理最核心的点是需要知道重点保护的数据是什么,即哪些数据是敏感数据。同时,以特定标签进行标记,供给上下游,这是所有数安治理的基础。有了这个基础,数据的流转管控和数据使用管控才更有意义和针对性。另一方面,数据标识需要有制度支撑,在数安制度中需要规范和明确公司的数据分类和分级,同时有详细的数据分类分级明细列表。

数安评估能力:“知病方可下药”,数安评估能力是指对数据面临的风险进行识别、判断和管控的综合能力,是数安治理的核心,依赖安全人员的专业性和专业度。如果对数据面临的风险都缺少安全评估能力,讨论下一步的管控就很困难了。

权限控制能力、数据脱敏能力、数据加密能力和水印能力可以称得上数安治理抓手“四板斧”,每一板都斧斧见“要害”。

权限控制能力,本质是权限最小化,是降低数安风险的最有效杀手锏,也是最难的数安原子能力。说是杀手锏,是因为如果做好权限控制,基本上可以在源头上减少数据暴露面。要做好权限控制,首先要要有权限分类分级,其次要有权限流程(审批),再次要有权限策略(风险前置管控等),最后要有权限运营(优化管控,做好服务,提升体验)。

数据脱敏能力,本质是减少敏感数据暴露面,针对非需展示、留存等业务场景,以脱敏化形式呈现。页面脱敏、日志打印脱敏是数据脱敏能力最常见的2类业务需求场景。

数据加密能力,本质是扼制数据泄露后的风险,尤其针对敏感个人数据,其防护效果无出其右。数据加密的形式有很多种,像介质加密、存储TDE加密、存储数据加密都是常见的业务需求场景,是数安原子能力中复杂性和要求最高的能力。在隐私计算中也有着广泛的应用。

水印能力,本质是事前威慑和事后追溯数据泄露。页面和数据本身是常见的2种业务需求场景,是数安原子能力中复杂性和要求比较高的能力。

数据删除能力和数据恢复能力是满足合规、数据防勒索或数据丢失等业务场景下的2种能力。尤其在监管趋严和GDPR背景下,全球性企业对此类的诉求会更大且更强。

数安全原子能力是构成数安必备安全能力(产品)的基础。

读到这里,或许很多读者会有疑问,数安原子能力和数安产品有什么关系?

首先,这里,笔者想说明几个点,

图4 数安原子能力关系图

数据标识能力:数安治理最核心的点是需要知道重点保护的数据是什么,即哪些数据是敏感数据。同时,以特定标签进行标记,供给上下游,这是所有数安治理的基础。有了这个基础,数据的流转管控和数据使用管控才更有意义和针对性。另一方面,数据标识需要有制度支撑,在数安制度中需要规范和明确公司的数据分类和分级,同时有详细的数据分类分级明细列表。

数安评估能力:“知病方可下药”,数安评估能力是指对数据面临的风险进行识别、判断和管控的综合能力,是数安治理的核心,依赖安全人员的专业性和专业度。如果对数据面临的风险都缺少安全评估能力,讨论下一步的管控就很困难了。

权限控制能力、数据脱敏能力、数据加密能力和水印能力可以称得上数安治理抓手“四板斧”,每一板都斧斧见“要害”。

权限控制能力,本质是权限最小化,是降低数安风险的最有效杀手锏,也是最难的数安原子能力。说是杀手锏,是因为如果做好权限控制,基本上可以在源头上减少数据暴露面。要做好权限控制,首先要要有权限分类分级,其次要有权限流程(审批),再次要有权限策略(风险前置管控等),最后要有权限运营(优化管控,做好服务,提升体验)。

数据脱敏能力,本质是减少敏感数据暴露面,针对非需展示、留存等业务场景,以脱敏化形式呈现。页面脱敏、日志打印脱敏是数据脱敏能力最常见的2类业务需求场景。

数据加密能力,本质是扼制数据泄露后的风险,尤其针对敏感个人数据,其防护效果无出其右。数据加密的形式有很多种,像介质加密、存储TDE加密、存储数据加密都是常见的业务需求场景,是数安原子能力中复杂性和要求最高的能力。在隐私计算中也有着广泛的应用。

水印能力,本质是事前威慑和事后追溯数据泄露。页面和数据本身是常见的2种业务需求场景,是数安原子能力中复杂性和要求比较高的能力。

数据删除能力和数据恢复能力是满足合规、数据防勒索或数据丢失等业务场景下的2种能力。尤其在监管趋严和GDPR背景下,全球性企业对此类的诉求会更大且更强。

数安全原子能力是构成数安必备安全能力(产品)的基础。

读到这里,或许很多读者会有疑问,数安原子能力和数安产品有什么关系?

首先,这里,笔者想说明几个点,

-

数安原子能力可以是数安产品,但数安产品不一定是数安原子能力。

数安原子能力是构建数安治理技术手段的最小单元,但是支撑数安3场景落地,需要多种数安原子能力的组合。其以排列组合形式构建和形成数安产品,至于产品名称叫什么都是可以的。

只有和业务平台强关联和耦合的情况下,数安原子能力才能发挥最大的效果和价值。

所以,回到引言中提到的堡垒机,其实可以算是一种数据安全产品,其本质是权限控制能力、数据脱敏能力等数安原子能力的组合,当然它也属于数据安全治理的一个范畴。 笔者,简单举2个例子进一步说明数安原子能力在3场景下的应用案例。 案例1:应用数安场景下在线数据管控 针对在线数据DB的管控一直数数据安全治理中的重点和难点。在线数据管控,本质是管理人对库中数据的访问权限,敏感的数据怎么管,不敏感的数据怎么管,以及数据查询、导出、下载怎么控。 传统的DB管控工具一般是DBA团队搞一套,安全团队搞一套,相互割裂,但同时又相互依赖。安全团队需要结合数据的敏感性来客制不同的权限管控逻辑,而两套班子的困难在于反馈机制如何正常的建立和关联。 这时候,需要的是统一的具备数安原子能力属性的产品来解决这个问题,这其中就会涉及到数据标识能力、权限控制能力、数据水印能力、数据脱敏能力的组合。市面上已经有类似产品的应用,当然如果自研也是需要按照多种数安原子能力来进行建设和规划。 案例2:应用数安场景下办公后台应用管控 众多的办公后台应用,属于企业内部重要的风险敞口,也是一个老大难的问题。统一的、集中的权限管理平台一般是此类场景下诉求。权限管理平台本质是权限控制能力的一种产品化,当然基于不同的管控要求,亦可能涉及到水印能力等数安原子能力应用。 最后,有个很重要的事情,流动的数据才是有价值的。数安原子能力是用来支撑3场景下数据更好的流动和使用。但是要做到数据更好的流动和使用,需要依赖另一个重要能力,运营能力。

“1运营能力”

数安运营能力,是数据安全治理的稳定器和加速器。

那么,什么是数安运营能力呢?

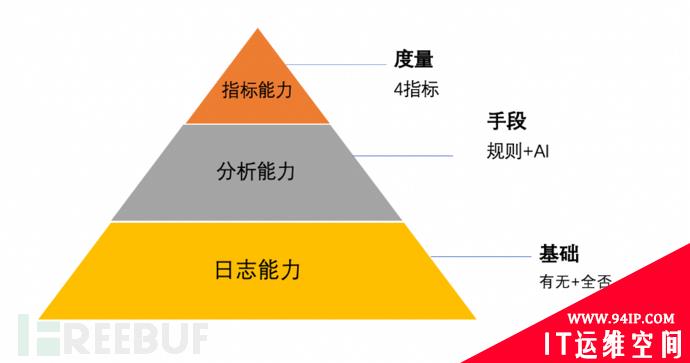

笔者认为,数安运营能力是指以日志能力为基础,以分析能力为手段,以指标能力为度量,优化风险管控闭环,提升服务和体验的一种能力。

整体上来看,数安运营能力由日志能力、分析能力和指标能力三部分构成。

图5 运营能力构成

图5 运营能力构成

日志能力

具体来讲,日志能力是指数安3场景中安全应用及相关产品日志采集、传输、存储的能力。日志能力,重点解决的是日志有没有和全不全的问题,没有日志谈分析能力,犹如“巧妇难为无米之炊”;日志不全谈指标能力,犹如“盲人摸象”。 举个例子,应用数安场景,远程办公时如果需要根据不同访问端来源(移动端或PC端)限制用户的访问权限。如果实际操作时却发现应用侧没有记录端来源类型的日志,下一步的控制动作基本就很难展开。这,是日志没有的一种情况。 再举个例子,终端数安场景,笔者在《安全运营视角下的POC测试》一文中,曾提及某商用产品U盘管控策略日志记录的情形,无论拷贝失败或成功都会记录一条操作日志,但是却仅记录拷贝行为,没有记录拷贝的结果(失败或成功)。单一看的是没有什么问题的,但是如果站在全局,如何保障控制有效性的时候,没有拷贝结果的记录,就苦不堪言了。这,是日志不全的一种情况。 同时,需要强调的是孤立的日志是没有意义的。 日志能力是基础,是运营能力构成中的第一生产力。

分析能力

分析能力,是基于大数据平台,利用规则、AI等手段,对3场景风险进行建模、检测,并持续优化完善的一种能力。 分析能力考验的安全人员对场景风险的识别和利用日志进行抽象建模的水平。 举个例子,用户外发行为异常风险 第一步,首先需要梳理外发的渠道类型,其次需要确认这些外发渠道是否都有可用日志记录,接着识别出可能的外发行为动作,最后将之转化为监控规则 第二步,基于检测的结果数据,进一步“理论”结合“实际”验证,优化场景、规则 第三步,如此反复。 分析能力,是运营能力的核心手段,需要对场景风险有深入的理解。

指标能力

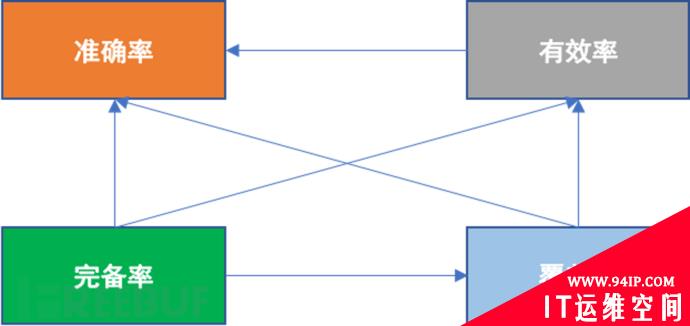

指标能力,是通过构建关键核心评估指标对数安运营进行结果性度量的一种能力。一般来讲,指标能力由4个基础指标构成,即完备率,覆盖率,有效率,准确率。图6呈现了4个指标间的关联关系。

图6 指标关联关系

完备率:度量的是有无。从数安必备安全能力的维度,首先解决有没有。例如,企业希望可以做到数据追溯,但没有水印产品提供业务侧接入,从整体数安治理的角度来看,数安必备安全能力完备率肯定是小于100%的。就像疫苗一样,如果我们连基本的新冠疫苗都不具备,谈疫情防控就像天方夜谈。

覆盖率:度量的是覆盖面。例如,很多企业都会有办公后台应用需要接入权限平台的要求,希望做统一化的权限控制,尽量最小化风险。那么,如何评价此场景下风险控制,肯定是要看已经覆盖了多少的办公后台应用,整体覆盖面的情况。就像疫苗一样,完备率解决了有没有,但是如果大家都不接种,有的意义也就不大了。

有效率:度量的是可靠性。很多时候,数安面临的是很多安全能力都具备,而且也都有很好的覆盖,但是实际的风险却敞口减少不大,很可能是有效率偏低的一种情况。

举个例子,很多企业都会安装DLP来进行数据泄露的防护,很多时候会面临发生了数据泄露的事件但却查不到的情况,倒查时发现要么是DLP端点没有正常工作,要么是规则没有生效,要么是没有覆盖此场景的规则,要么是不能记录,前两者就属于有效率的范畴。再或者上网行为规则禁止访问Gmail邮箱,对所有用户都下发了策略,表明上看大家都在策略的覆盖范围内,但是某个用户挂个代理可能就绕过了,一定程度上也反映了策略有效率的问题。就像疫苗一样,确实你也打了,但是只打了一针,或者打了2针,但很可能已经不再防护期内了,就起不到防护效果。而实际上,你又确实有打,所以仅仅“有”是不够的。

准确率:度量的是精准度。大量的高风险告警和没有告警的结果差不太多。举个例子,如果你是公有云用户,规则提醒你的OSS

图6 指标关联关系

完备率:度量的是有无。从数安必备安全能力的维度,首先解决有没有。例如,企业希望可以做到数据追溯,但没有水印产品提供业务侧接入,从整体数安治理的角度来看,数安必备安全能力完备率肯定是小于100%的。就像疫苗一样,如果我们连基本的新冠疫苗都不具备,谈疫情防控就像天方夜谈。

覆盖率:度量的是覆盖面。例如,很多企业都会有办公后台应用需要接入权限平台的要求,希望做统一化的权限控制,尽量最小化风险。那么,如何评价此场景下风险控制,肯定是要看已经覆盖了多少的办公后台应用,整体覆盖面的情况。就像疫苗一样,完备率解决了有没有,但是如果大家都不接种,有的意义也就不大了。

有效率:度量的是可靠性。很多时候,数安面临的是很多安全能力都具备,而且也都有很好的覆盖,但是实际的风险却敞口减少不大,很可能是有效率偏低的一种情况。

举个例子,很多企业都会安装DLP来进行数据泄露的防护,很多时候会面临发生了数据泄露的事件但却查不到的情况,倒查时发现要么是DLP端点没有正常工作,要么是规则没有生效,要么是没有覆盖此场景的规则,要么是不能记录,前两者就属于有效率的范畴。再或者上网行为规则禁止访问Gmail邮箱,对所有用户都下发了策略,表明上看大家都在策略的覆盖范围内,但是某个用户挂个代理可能就绕过了,一定程度上也反映了策略有效率的问题。就像疫苗一样,确实你也打了,但是只打了一针,或者打了2针,但很可能已经不再防护期内了,就起不到防护效果。而实际上,你又确实有打,所以仅仅“有”是不够的。

准确率:度量的是精准度。大量的高风险告警和没有告警的结果差不太多。举个例子,如果你是公有云用户,规则提醒你的OSS

BUCKET每天都成百上千IP的访问记录,查询一看,原来这个桶是对公使用的,开的是公共读,业务场景确实会出现这么多的访问IP,可想场景的告警准确率一定会很低,这一定程度上也反映规则精准度不好。准确率的高低,极大程度上反映了可运营度。但是,也需要清醒的看到,如图6所示,准确率的高低对完备率、覆盖率和有效率有着很强的依赖,不是一蹴而就的。 运营能力的构建,一方面依赖3场景和数安原子能力组合源源不断的场景输入和日志输入;同时,安全管理能力也可以保证运营效果的有效运转和落地。另一方面,通过运营能力的建设,又会持续反哺提升3场景和数安原子能力的建设,同时持续完善数安管理能力,形成有效正向循环。

三、写在最后

企业数据安全治理是一项庞杂和繁重的工作,尤其在数安与网络安全、应用安全高度耦合的背景下,更具有极大的挑战性,需要一盘棋考量。 数安治理,无论是数安原子能力组合构建还是运营能力提质增效,都需要有足够的技术积累和技术支撑,“技术是第一生产力”,手中有“粮”,心中才能不慌。 数安治理,亦对数安人员的专业性和专业度提出了更高的要求,掌握数安管理能力的同时,也需要增强对技术的理解。尤其在企业云化背景下,云上数安考验的更是技术化的管理执行。 值得注意的是,没有“万能药”通解百病,期望出现一个新的产品或技术能够解决数安的所有问题是不现实的; 单纯的追求0到1,忽视运营能力1到N的持续投入和长期建设,期望做好数据安全是不现实的。

转载请注明:IT运维空间 » 安全防护 » 企业数据安全治理1+3+1+1

发表评论