在袭击德国、台湾、韩国、日本、美国和英国之后,Roaming Mantis将转向法国,并针对法国Android和iOS用户发起攻击,这次攻击可能会危及数万台设备。Roaming Mantis被认为是一个出于经济动机的威胁行为者,早在2月时,就曾针对欧洲用户发起过攻击。在最近观察到的一次网络攻击活动中,该攻击者被发现使用SMS通信来引诱用户在其 Android 设备上下载恶意软件,如果用户使用 iOS,他们将被重定向到 Apple 凭据的网络钓鱼页面。

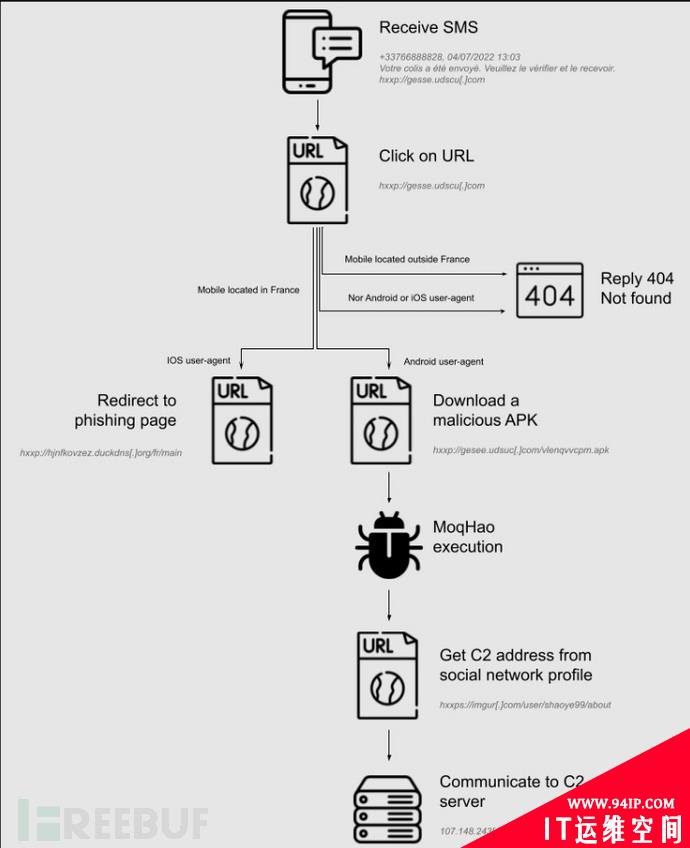

在近期发布的一份报告中,网络安全公司SEKOIA的研究人员表示,Roaming Mantis现在正在Android设备上投放XLoader (MoqHao) 有效荷载,这是一种强大的恶意软件,可以计算远程访问、信息窃取和短信垃圾邮件等功能。正在进行的Roaming Mantis活动以法国用户为目标,他们向潜在受害者发送短信,并引诱用户点击链接。用户会收到一条短信,告知他们已经收到了一个包裹,他们需要检查并安排送货。

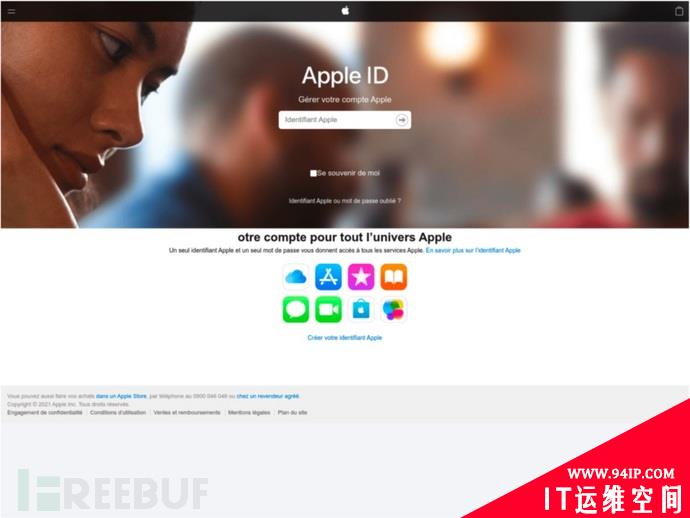

如果用户位于法国并且使用iOS设备,他们将被定向到窃取Apple凭据的网络钓鱼页面。Android用户则被指向一个提供移动应用程序安装文件的站点(Android Package Kit – APK)。但对于法国以外的用户,Roaming Mantis的服务器显示404 错误并且攻击停止。

在袭击德国、台湾、韩国、日本、美国和英国之后,Roaming Mantis将转向法国,并针对法国Android和iOS用户发起攻击,这次攻击可能会危及数万台设备。Roaming Mantis被认为是一个出于经济动机的威胁行为者,早在2月时,就曾针对欧洲用户发起过攻击。在最近观察到的一次网络攻击活动中,该攻击者被发现使用SMS通信来引诱用户在其 Android 设备上下载恶意软件,如果用户使用 iOS,他们将被重定向到 Apple 凭据的网络钓鱼页面。

在近期发布的一份报告中,网络安全公司SEKOIA的研究人员表示,Roaming Mantis现在正在Android设备上投放XLoader (MoqHao) 有效荷载,这是一种强大的恶意软件,可以计算远程访问、信息窃取和短信垃圾邮件等功能。正在进行的Roaming Mantis活动以法国用户为目标,他们向潜在受害者发送短信,并引诱用户点击链接。用户会收到一条短信,告知他们已经收到了一个包裹,他们需要检查并安排送货。

如果用户位于法国并且使用iOS设备,他们将被定向到窃取Apple凭据的网络钓鱼页面。Android用户则被指向一个提供移动应用程序安装文件的站点(Android Package Kit – APK)。但对于法国以外的用户,Roaming Mantis的服务器显示404 错误并且攻击停止。

在攻击中,APK执行并模仿Chrome安装,并请求风险权限,例如短信拦截、拨打电话、读写存储、处理系统警报、获取帐户列表等。命令和控制 (C2) 配置是从硬编码的Imgur配置文件目标中检索的,这些攻击以base64编码以逃避检测。

SEKOIA证实,到目前为止,有超过90000个唯一的IP地址从C2主服务器请求XLoader。 截至目前,其表示在Roaming Mantis 网络钓鱼页面上提交Apple iCloud凭据的iOS用户数量未知,有可能比预期的更高。

在攻击中,APK执行并模仿Chrome安装,并请求风险权限,例如短信拦截、拨打电话、读写存储、处理系统警报、获取帐户列表等。命令和控制 (C2) 配置是从硬编码的Imgur配置文件目标中检索的,这些攻击以base64编码以逃避检测。

SEKOIA证实,到目前为止,有超过90000个唯一的IP地址从C2主服务器请求XLoader。 截至目前,其表示在Roaming Mantis 网络钓鱼页面上提交Apple iCloud凭据的iOS用户数量未知,有可能比预期的更高。

网络钓鱼页面

SEKOIA的分析师报告称,自去年4月Cymru团队的最后一次分析以来,Roaming Mantis的基础设施并没有太大变化,这些服务器在TCP/443、TCP/5985、TCP/10081 和 TCP/47001上仍然有开放端口,而4月份看到他们仍在使用相同的证书,他们在SMS消息中使用的域名要么是在Godaddy注册的,要么使用动态DNS服务,例如duckdns.org,而入侵集合使用了一百多个子域名,每个IP地址都有几十个FQDN解析。有趣的是,Roaming Mantis的短信钓鱼(SMS phishing)活动依赖独立于XLoader使用的C2服务器,分析人员可以识别出其中9个托管在EHOSTIDC和VELIANET系统上的活动。

参考

网络钓鱼页面

SEKOIA的分析师报告称,自去年4月Cymru团队的最后一次分析以来,Roaming Mantis的基础设施并没有太大变化,这些服务器在TCP/443、TCP/5985、TCP/10081 和 TCP/47001上仍然有开放端口,而4月份看到他们仍在使用相同的证书,他们在SMS消息中使用的域名要么是在Godaddy注册的,要么使用动态DNS服务,例如duckdns.org,而入侵集合使用了一百多个子域名,每个IP地址都有几十个FQDN解析。有趣的是,Roaming Mantis的短信钓鱼(SMS phishing)活动依赖独立于XLoader使用的C2服务器,分析人员可以识别出其中9个托管在EHOSTIDC和VELIANET系统上的活动。

参考

继续浏览有关 安全 的文章

发表评论