Sigma是一种检测语言

本文将讲述如何借助Sigma,利用社区的力量来对关键威胁和新的攻击技术做出快速反应。

与YARA、Snort规则一样,Sigma是一种通用且开放的签名格式,以直接的方式描述相关的日志事件。规则格式非常灵活,易于编写,适用于任何类型的日志文件。Sigma提供了一种结构化的形式,研究人员或分析师可以在其中描述他们曾设计开发的检测方法,并与其他安全人员共享。

随着SIEM的普及,大多数企业会选择购买或者构建一套适用于自己企业环境的SIEM系统。对于IT系统和网络的攻击都将会被记录下来,并存储在SIEM系统或者其他日志存储和分析平台,这使得SIEM成为检测入侵者的一个重要工具。SIEM检测规则集在早期存在于厂商或特定平台的数据库中。如今,对最新安全事件的检测和分析的需求日益增长,要求不同的厂商能够共享检测情报。Sigma解决了这一问题,使查询规则集与厂商平台无关。

Sigma允许防御者使用通用语言共享检测结果

Sigma满足各种用例:

-

Sigma已成为一种通用语言,在研究人员和情报人员之间分享研究成果,如发现、识别新的攻击行为。

安全团队可以避免局限于单一平台,即通过在Sigma定义规则,可以更轻松地在不同平台之间切换。

Sigma拥有众多检测方法,可开箱即用。

利用Sigma与其他威胁情报机构共享签名。

Sigma规则可以转换为不同的SIEM平台支持的搜索查询语句格式,支持以下SIEM平台:

-

Splunk

ElasticSearch Query Strings and DSL

Kibana

Microsoft Defender Advanced Threat Protection (MDATP)

Azure Sentinel

QRadar

LogPoint

Qualys

RSA NetWitness

LimaCharlie

ArcSight

PowerShell and Grep

……

使用Sigma

Sigma是一个开源项目,有三个主要组成部分:

-

通用Sigma规则格式的语言规范。

Sigma签名的开放存储库,包含针对多个攻击者行为和技术的1000多条规则。

Sigmac是一个转换实用程序,用于把Sigma规则转为不同的SIEM工具所支持的搜索查询语句。

获取存储库

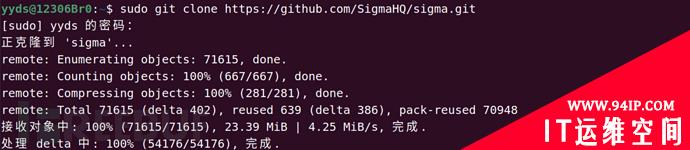

首先,从GitHub下载Sigma库。

git clone https://github.com/SigmaHQ/sigma.git

了解Sigma规则

Sigma规则是用YAML编写的,它定义了在系统日志中查找的内容和位置。每个Sigma规则还可以指定元数据,例如:规则的作者、唯一规则标识符 (UUID)、MITRE ATT&CK技术和参考。 Sigma支持以下日志类型:

-

防火墙日志

Web应用程序日志

代理/VPN网络日志

操作系统日志

事件日志 进程创建和审核日志 系统事件 以存储库中的Sigma规则/sigma/rules/windows/process_creationproc_creation_win_cmd_delete.yml为例,此规则检测使用Windows Cmd命令删除文件。

title: Windows Cmd Delete File

id: 379fa130-190e-4c3f-b7bc-6c8e834485f3

status: experimental

description: `

Adversaries may delete files left behind by the actions of their intrusion activity.

Malware, tools, or other non-native files dropped or created on a system by an adversary may leave traces to indicate to what was done within a network and how.

Removal of these files can occur during an intrusion, or as part of a post-intrusion process to minimize the adversary's footprint.`

author: frack113

date: 2022/01/15

references:

- https://github.com/redcanaryco/atomic-red-team/blob/master/atomics/T1070.004/T1070.004.md

logsource:

category: process_creation

product: windows

detection:

selection:

- CommandLine|contains|all:

- 'del'

- /f

- CommandLine|contains|all:

- rmdir

- /s

- /q

condition: selection

falsepositives:

- Legitimate script

level: low

tags:

- attack.defense_evasion

- attack.t1070.004

每个规则 (yml) 都有以下部分:

-

title(标题):规则的名称。Windows Cmd Delete File。

id:唯一标识规则的UUID。379fa130-190e-4c3f-b7bc-6c8e834485f3。

status(状态):experimental或者normal,在这种情况下,它是一个experimental规则。experimental

description(描述):解释规则的上下文。Adversaries may delete files left behind by the actions of their intrusion activity.Malware, tools, or other non-native files dropped or created on a system by an adversary may leave traces to indicate to what was done within a network and how.Removal of these files can occur during an intrusion, or as part of a post-intrusion process to minimize the adversary’s footprint

author(作者):关于规则创建者的元数据。frack113

date(时间):规则的创建日期。2022/01/15

references(参考):

转载请注明:IT运维空间 » 安全防护 » 深入了解Sigma规则以及如何编写自己的威胁检测规则

发表评论