继著名僵尸网络Emotet在近期卷土从来,另一安卓银行木马Aberebot也有抬头之势。据Bleeping

Computer网站消息,Aberebot正化身“Escobar”的名义重返,并迭代了新功能,包括窃取 Google Authenticator

多因素身份验证代码。

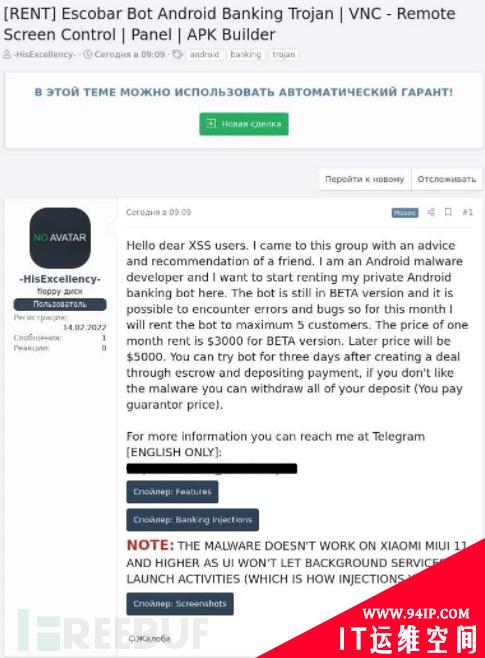

今年2月,Bleeping Computer在一个俄语黑客论坛上发现,Aberebot 开发人员以“Escobar Bot Android Banking

Trojan”的名义宣传他们的新版本恶意软件。开发人员以每月 3000 美元的价格向最多 5

名客户租用该恶意软件的测试版,这些客户可在3天内对新版本软件进行测试,开发人员计划在研发完成后将恶意软件的价格提高到 5000 美元。

今年2月,Bleeping Computer在一个俄语黑客论坛上发现,Aberebot 开发人员以“Escobar Bot Android Banking

Trojan”的名义宣传他们的新版本恶意软件。开发人员以每月 3000 美元的价格向最多 5

名客户租用该恶意软件的测试版,这些客户可在3天内对新版本软件进行测试,开发人员计划在研发完成后将恶意软件的价格提高到 5000 美元。

卖家在黑客论坛上的宣传帖

安全研究团队MalwareHunterTeam于3月3日发现了基于Escobar伪装成McAfee

应用程序的可疑APK,并警告其对绝大多数反病毒引擎具有隐蔽性。

与大多数银行木马一样,Escobar通过覆盖登录表单以劫持用户与电子银行应用程序和网站的交互,并从受害者那里窃取账户凭证。该恶意软件还包含其他几个功能,使其对任何

Android 版本都有效,即使覆盖注入被某种方式阻止。

该恶意软件会向设备请求25个权限,其中有15个被用于恶意目的,包括可访问性、音频记录、读取

SMS、读/写存储、获取帐户列表、禁用键锁、拨打电话和访问精确的设备位置。恶意软件会将收集的所有内容上传到 C2 服务器,包括 SMS

通话日志、关键日志、通知和 Google Authenticator 代码。

卖家在黑客论坛上的宣传帖

安全研究团队MalwareHunterTeam于3月3日发现了基于Escobar伪装成McAfee

应用程序的可疑APK,并警告其对绝大多数反病毒引擎具有隐蔽性。

与大多数银行木马一样,Escobar通过覆盖登录表单以劫持用户与电子银行应用程序和网站的交互,并从受害者那里窃取账户凭证。该恶意软件还包含其他几个功能,使其对任何

Android 版本都有效,即使覆盖注入被某种方式阻止。

该恶意软件会向设备请求25个权限,其中有15个被用于恶意目的,包括可访问性、音频记录、读取

SMS、读/写存储、获取帐户列表、禁用键锁、拨打电话和访问精确的设备位置。恶意软件会将收集的所有内容上传到 C2 服务器,包括 SMS

通话日志、关键日志、通知和 Google Authenticator 代码。

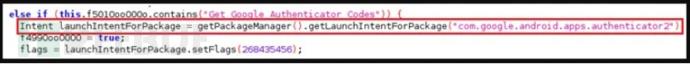

获取Google Authenticator 代码

获取Google Authenticator 代码

双重身份验证码通过 SMS 送达,或者存储在基于 HMAC 软件的工具(如 Google Authenticator)中并进行轮换。后者由于不易受到

SIM 交换攻击而被认为更安全,但仍无法防止恶意软件侵入用户空间。

此外,攻击者还利用VNC Viewer这种远程控制功能的跨平台屏幕共享实用程序,对用户设备进行全程操控。

VNC 查看器代码

VNC 查看器代码

除了上述之外,Aberebot 还可以录制音频或截取屏幕截图,并将两者都发送到攻击者控制的 C2。 现在判断新的 Escobar 在网络犯罪社区中的流行程度还为时过早,尤其是在价格相对较高的情况下。尽管如此,它现在已经足够强大,可以吸引更广泛的威胁参与者。 通常,用户可以通过避免在 Google Play 之外安装 APK、使用移动安全工具并确保在设备上启用 Google Play Protect 来最大程度地减少感染 Android 恶意软件的机会。此外,从任何来源安装新应用程序时,务必注意异常的权限请求,并在前几天监控应用程序的电池和网络消耗统计数据,以识别任何可疑模式。 参考

转载请注明:IT运维空间 » 安全防护 » 当心,安卓银行木马Escobar 正伺机而动

发表评论