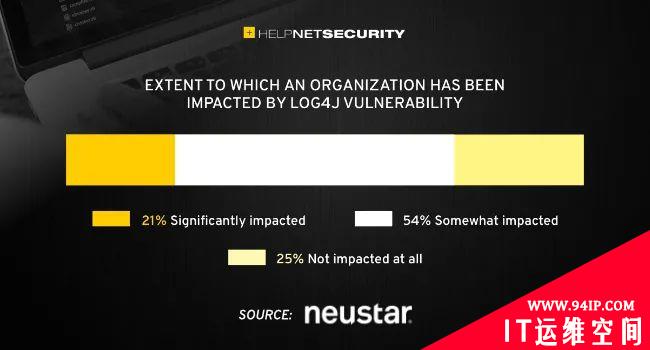

此前,在Log4j Java 日志记录包中发现的漏洞已经让全世界的安全专业人员感到头疼,在 2022年1月进行的最新Neustar国际安全委员会

(NISC) 调查中,多达75%的报告受到 Log4j 的影响,21%的则表示影响很大。

Log4j 漏洞降低了安全专业人员对开源工具的信任

调查显示:Log4j 最常见的影响是IT 和安全团队需要在假期工作以评估风险并进行关键更改以保护基础设施和数据 (52%),然后重新评估软件供应链安全实践 (45% ) 和软件购买决策 (44%)。很大一部分受访者也开始重新评估现有的供应商关系 (35%),或者表示该漏洞降低了他们对开源工具的信任 (34%)。 87% 的受访者表示,鉴于 Log4j 带来的网络风险水平,政府监管机构(如美国联邦贸易委员会)应对未能修补漏洞的组织采取法律行动。用一位安全专家的话说“这些组织可能无法保护或保护重要的客户数据,这让每个人都处于危险之中。我们应该控制客户数据的最终位置。联邦政府应该执行这种缓解措施,因为如果他们不这样做,谁会这样做?” “Log4j 威胁的消息使全球的安全和应用程序团队陷入了疯狂的活动——清点他们面向互联网的系统,检查 Log4j,检查修订级别,并实施紧急修补——而许多组织采取了Neustar Security Services解决方案”高级副总裁Carlos Morales说。

用于处理零日威胁的虚拟补丁

对于已经部署了Web 应用防火墙(WAF) 技术或从其云安全提供商处签约 WAF 功能的公司,可能有一个简单的解决方案来处理像 Log4j 这样的零日威胁:虚拟补丁。 “虚拟补丁可以诱使任何潜在的攻击者认为你的应用程序不容易受到威胁。”莫拉莱斯补充道。“WAF 解决方案与 Web 应用程序流量同步部署,并充当应用程序客户端和源服务器之间的反向代理。WAF 终止与客户端的连接,确保客户端没有执行任何恶意操作,然后创建与服务器的单独连接,在两者之间桥接数据。由于它正在终止客户端流量,因此 WAF可以代表源服务器并掩盖服务器上存在的任何漏洞。虚拟修补是完成此操作的方法之一。” 除了 Log4j,在2021年11月和2021年12月的报告期内,被调查的安全专业人员还被问及他们最关心的其他问题。21% 的受访者将分布式拒绝服务(DDoS) 列为最关心的问题,其次是勒索软件和系统妥协均为 18%。 勒索软件、DDoS 攻击和有针对性的黑客攻击是报告期内最有可能被视为增加的威胁。在此期间,组织主要应对威胁的能力是供应商或客户冒充、有针对性的黑客攻击和勒索软件。 深入研究调查参与者最关心的问题——DDoS 攻击——的更多细节显示,84% 的企业曾在某个时候受到 DDoS 攻击。57% 的响应组织表示将其 DDoS 缓解措施外包,60% 的组织表示启动缓解措施通常需要 60 秒到 5 分钟。

转载请注明:IT运维空间 » 安全防护 » 未能修补Log4j或将被采取法律行动

发表评论