据BleepingComputer消息,RedLine 信息窃取器的新变种正通过电子邮件进行传播,以COVID-19 Omicron 病例计数器应用程序作为诱饵。

RedLine 是一种商业化信息窃取程序,通常以Chrome 、 Edge 和 Opera 等流行网络浏览器为目标实施攻击活动。

2020年3月,RedLine 首次出现在俄罗斯暗网上。目前,该程序在暗网以大约 200 美元的价格出售,暗网络市场超过一半的被盗用户凭证均由其提供。

该恶意软件正在积极开发和不断改进,并使用多种分发方式进行广泛部署 。

RedLine 的目标是存储在浏览器上的用户账户凭证、虚拟专用网密码、信用卡详细信息、cookies、IM内容、FTP凭证、加密货币钱包数据和系统信息。

RedLine 的最新变体由Fortinet 分析师发现,相较于之前版本,新变体在信息窃取功能的基础上,做了改进并增加了几项新的功能。

窃取信息的目标范围更广

新变种添加了更多信息点以进行渗出,例如:

- 显卡名称

- BIOS 制造商、识别码、序列号、发布日期和版本

- 磁盘驱动器制造商、型号、总磁头数和签名

- 处理器 (CPU) 信息,例如唯一 ID、处理器 ID、制造商、名称、主频和主板信息

这些数据在"Omicron Stats.exe "诱饵被首次执行时被获取,该诱饵解压了恶意软件并将其注入vbc.exe中。

除了Omicron,新 RedLine 变体还针对 Opera GX 网络浏览器等应用程序。

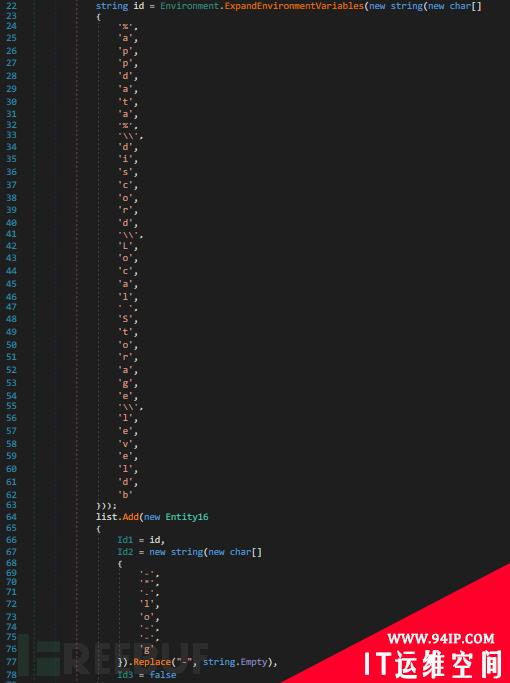

此外,该恶意软件已经能通过搜索 Telegram 文件夹,定位图像和对话历史记录,并将它们发送回攻击者的服务器。之后对本地 Discord 资源进行详细检查,直到发现和窃取访问令牌、日志和数据库文件。

搜索 Discord日志的新 RedLine 变体

恶意软件新变体活动特点

在分析新RedLine 变体活动时,研究人员发现,英国的一个 IP 地址通过 Telegram 消息服务,试图指挥和控制其他计算机服务器。

“受控”的受害者分布在 12 个国家,但类似这样的攻击却并未针对特定的组织或个人。

“此变体通过14588端口将 207[.]32.217.89 作为其 C2 服务器,该 IP 属于 1GServers 。” Fortinet 报告解释说 ,“在此变体发布后的几周内,我们注意到一个 IP 地址 (149[.]154.167.91) 与此 C2 服务器通信。”

由于这是 RedLine 的新版本,我们应该很快就能看到其他威胁者利用它来发起新的网络攻击。

参考

转载请注明:IT运维空间 » 安全防护 » RedLine 信息窃取器的新变种!伪装成Omicron 病例计数器传播

发表评论