据The hacker news消息,2021年9月至11月期间,埃森哲发现一个此前未被记录在案的新型黑客组织,该组织被发现与40多起数据盗窃和勒索攻击事件有关。

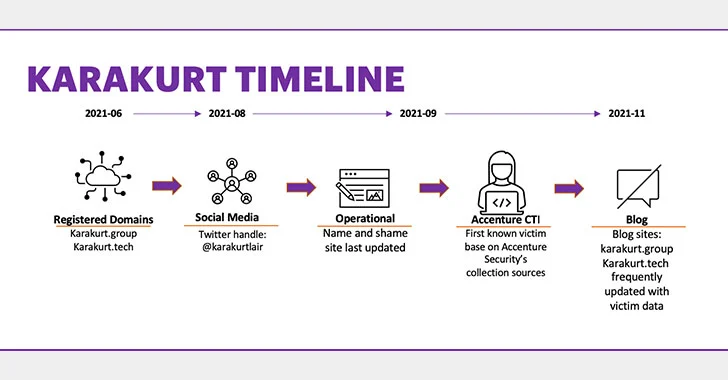

根据埃森哲12月10日发布报告称,该黑客团体自称为Karakurt,于2021年6月首次被发现,能够根据目标环境的变化修改其技术策略。

“该黑客组织以追求利润最大化为目标的投机主义分子,截至目前,它都以较小的公司为目标,这点与其他黑客组织不同。” 埃森哲网络调查、取证和响应(CIFR)团队表示,“从其入侵分析看,Karakurt只关注数据泄露后的勒索,而不是部署更具破坏性的勒索软件。”

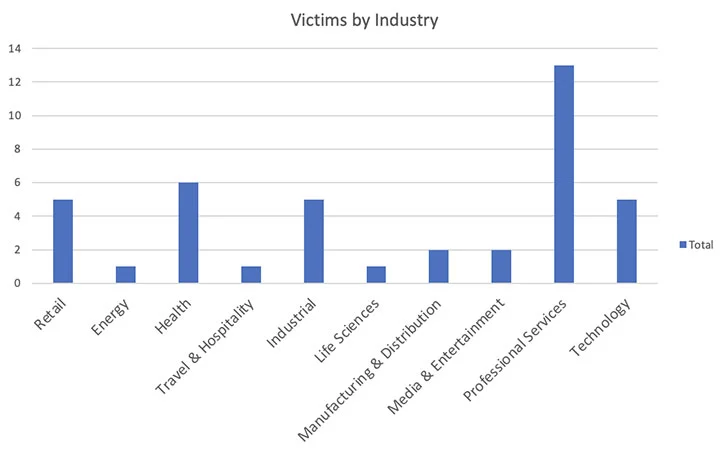

数据显示,受Karakurt勒索攻击的受害者95%位于北美,剩下5%在欧洲,专业服务、医疗保健、工业、零售等垂直行业一直是其最主要的目标。

研究人员指出,为了避免引起人们对其恶意活动的注意,Karakurt采用 LotL(Living off the Land)技术,即攻击者滥用操作系统组件或安装的软件等系统中可用的合法软件和功能来横向移动和渗出数据,而不是部署像Cobalt Strike这样的后期开发工具。

(受害者行业分布图)

Colonial Pipeline、JBS和Kaseya等勒索攻击事件的爆发,执法部门也紧随其后,相继关闭DarkSide、BlackMatter和REvil等业务,勒索软件攻击引起了全世界的关注。有了“前车之鉴”,Karakurt 似乎正在尝试不同的攻击策略。

Karakurt 设法通过合法的虚拟专用网络凭据来获得对目标网络的初始访问权限,之后并未部署勒索软件,而是专注于窃取数据和勒索。这种方法既能使其目标业务活动避免陷入停顿,同样可以使Karakurt 达到以“赎金”来换取被盗信息的目的。

为了防止勒索软件的变体攻击,研究人员建议,除了在适用的情况下加密静态数据外,建议组织打开多因素身份验证 (MFA) 以对帐户进行身份验证,在面向外部的设备上禁用 RDP,并将基础设施更新到最新版本,以防止攻击者利用未修补系统中的已知漏洞。

参考

转载请注明:IT运维空间 » 安全防护 » Karakurt:一个新型数据盗窃和勒索的黑客组织

发表评论