跟踪网络扫描活动可以帮助研究人员了解哪些服务是目标。通过监控扫描仪的来源,研究人员还可以识别受攻击的终端。如果一台主机突然开始自动扫描网络,则表明它已经被攻击了。

本文总结了unit42研究人员在 2021 年 5 月至 8 月四个月期间的发现。平均下来,研究人员每天在全球范围内识别75000个惟一扫描仪IP地址,枚举超过9500个不同的端口。在一个面向互联网的终端上,研究人员每天观察1500个针对1900个端口的独特扫描IP。由于并非每个扫描仪都扫描整个 IPv4 地址空间,因此在每个终端上观察到的扫描仪数量低于全球观察到的扫描仪总数。

Samba、Telnet和SSH是被扫描次数最多的三个服务,占全球扫描流量的36%。在研究人员观察到的所有扫描仪中,64%的IP在四个月内只出现一次,而0.15%的IP每天都会出现。临时IP的高百分比表明大多数扫描仪很难被跟踪。另一方面,大多数合法的扫描服务提供商,如Shodan, Censys和Shadowserver,通常使用一组固定的IP,并通过明确的用户代理或域名来识别他们的扫描仪。在GitHub上可以找到本研究中识别的最频繁的扫描仪IP列表。

Prisma Cloud是一个综合性的云本地安全平台,可以跨多个云服务提供商(csp)保护云工作载荷。Unit 42 研究人员分析了 Prisma Cloud 收集的数万亿流量日志,以提取网络扫描流量。结合来自 AutoFocus 和 WildFire 的威胁情报,Prisma Cloud 持续监控针对研究人员客户的恶意流量和源自研究人员客户云环境的恶意流量。

扫描流量识别

流量日志是一种特性,用于记录进出云资源(如虚拟机、容器和功能)的IP流量。所有主流的csp都提供了各自版本的流程日志(AWS、Azure和GCP)。与NetFlow数据一样,流程日志远没有完整的数据包捕获详细,但提供了大规模监控网络性能和安全问题的有效方法。通常,每条流程日志记录包括源IP、目的IP、源端口、目的端口、IP协议号、数据包大小、字节大小和时间戳。根据CSP的不同,每个流程记录可能包括额外的特定于云的信息,如帐户ID和资源ID。NetFlow是一种网络监测功能,可以收集进入及离开网络界面的IP封包的数量及资讯,最早由思科公司研发,应用在路由器及交换器等产品上。经由分析Netflow收集到的资讯,网络管理人员可以知道封包的来源及目的地,网络服务的种类,以及造成网络拥塞的原因。

由于流程日志没有第7层应用程序信息,因此很难确定一个流程是否携带来自单个记录的扫描有效载荷。然而,通过数万个终端的流量日志,研究人员可以通过关联多个csp、区域和客户之间的流量记录,识别扫描流量。如果源IP在短时间内到达大量终端,并且所有流程具有相似的字节/数据包大小,则强烈地表明源IP正在执行扫描操作。以下是研究人员用来在流量日志中识别扫描流量的指标和条件:

源 IP 到达不同 CSP、帐户和区域的多个终端;

源IP在短时间内(例如6小时内)到达所有终端;

源IP使用相同的协议到达所有终端上的相同端口(例如TCP端口22);

源 IP 在所有终端之间具有相似的流量模式,特别是,所有终端的数据包大小、字节大小和流量计数的差异需要低于阈值。

扫描流量特征

互联网范围的扫描流量通常只执行侦察,不携带恶意载荷。然而,攻击者可以使用扫描结果来识别受害者,了解受害者的基础设施并找到潜在的入口点。从防御的角度来看,网络扫描信息可以帮助了解攻击者的目标。了解扫描流量后,SOC 分析师还可以将其从网络日志中过滤掉,从而提高取证工作的效率。

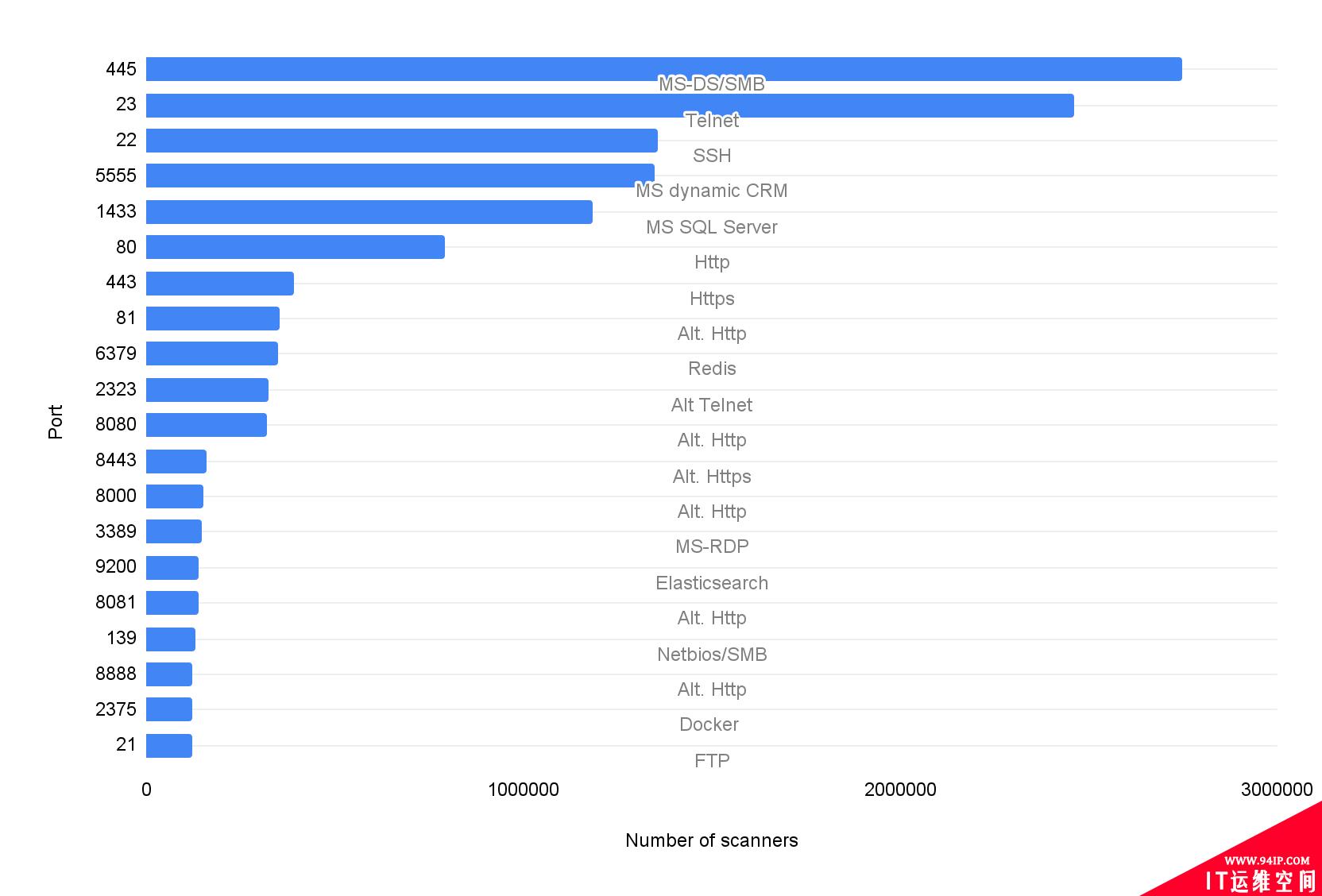

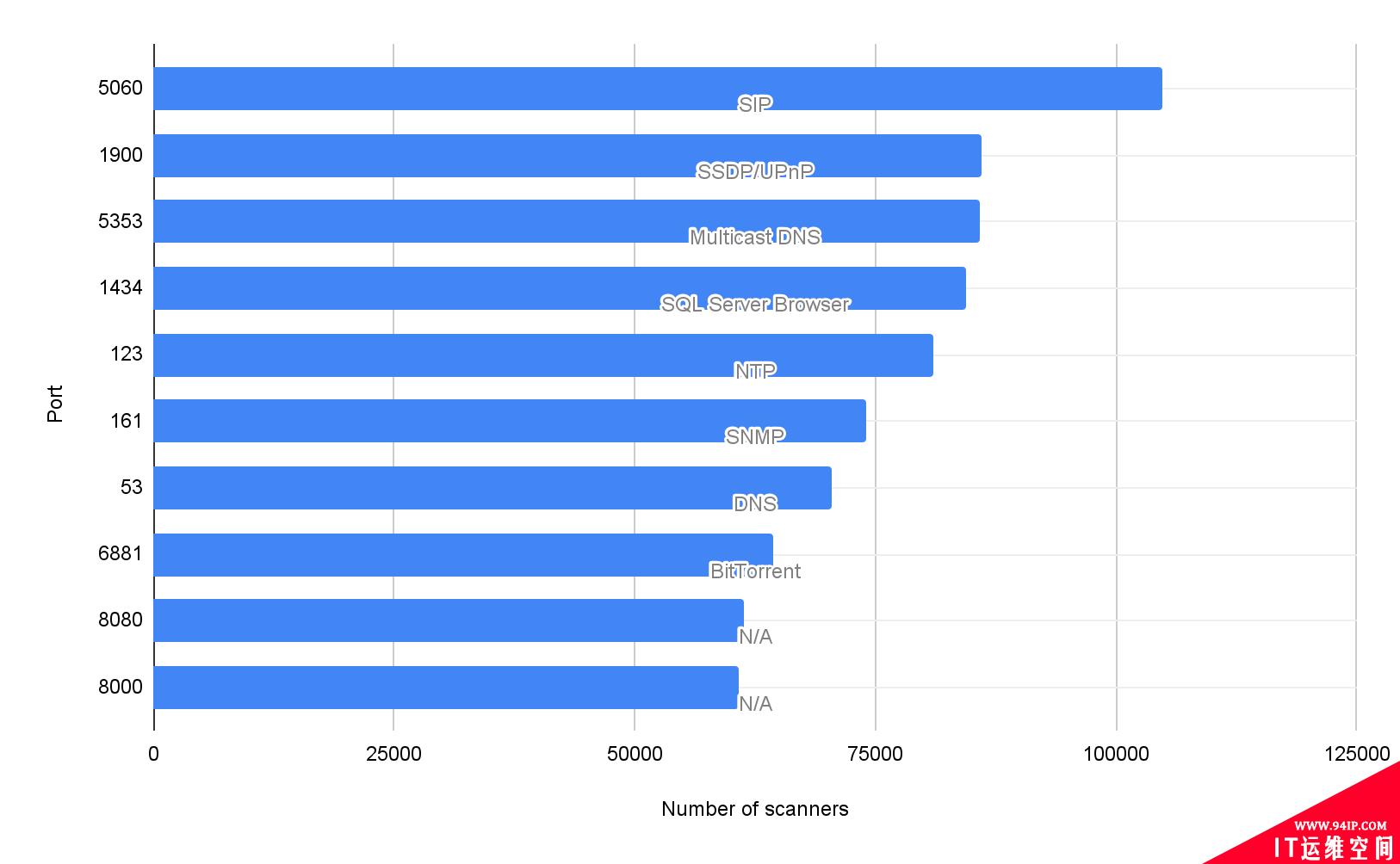

总的来说,96%的扫描流量是TCP的,只有4%的流量是UDP的。下面两个图显示了最频繁扫描的端口和协议。下图显示了TCP扫描的前20个端口,最后一个显示了UDP扫描的前10个端口。每个栏上的标签表示在特定的端口和协议上部署的最常见的服务。例如,Samba服务通常运行在TCP端口445上,会话发起协议通常运行在UDP端口5060上。

有趣的是,排名前三的服务之一是一种已有半个世纪历史的协议——Telnet。Telnet是一种简单的命令行远程服务器管理协议,它不提供任何安全机制,很早以前就被更安全的协议SSH所取代。基于之前Unit 42研究(Mirai 变体,被利用的 SOHO 路由器),研究人员认为扫描流量是在搜索导致Telnet服务暴露和未受保护的错误配置的物联网设备。

前20个被扫描最多的TCP端口及其常用服务

前10个最常扫描的UDP端口及其常用服务

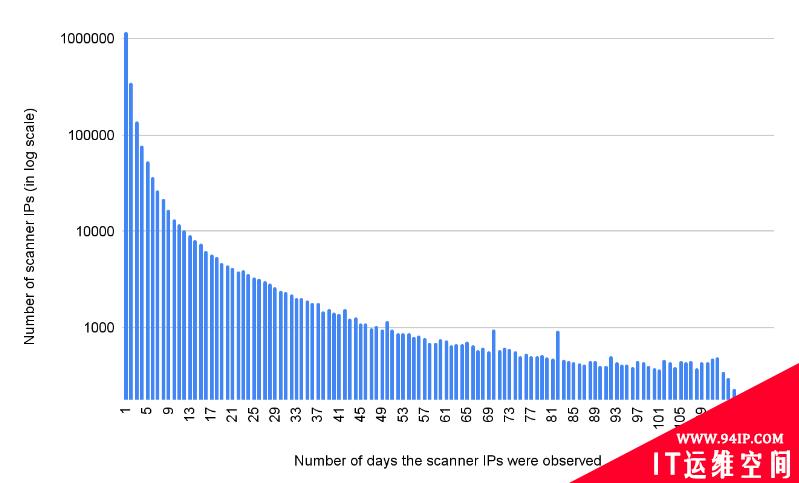

四个月内每个扫描IP出现的天数

上图显示了观察到每个扫描仪 IP 的天数,当一个扫描仪 IP 仅出现在某一天时,这表明该扫描仪在过去四个月内从未重复使用相同的 IP。出现在所有 121 天的扫描程序表示该扫描仪每天使用静态 IP 扫描网络。总的来说,64%的扫描IP在过去四个月只出现一次,0.15%每天出现一次。研究人员发布了他们每天观察到的IP子集。这些IP在过去90天内扫描了10个目标端口。

总结

网络扫描活动就像是互联网上的背景噪音,它们很普遍,但没有针对性。主要目标是访问尽可能多的主机,并确定这些主机上的活动服务。扫描流量通常不是恶意的,只需要最小的带宽。然而,攻击者可以利用扫描结果来识别潜在的受害者。攻击者只需几分钟就能发现网络上新暴露的服务。如果服务具有不安全的配置或已知漏洞,攻击者可以在几秒钟内攻击它。

由于大多数扫描IP都是动态的(64%),因此很难跟踪或阻止扫描流量。

本文翻

转载请注明:IT运维空间 » 安全防护 » 在公共云中观察到的跟踪网络扫描活动

发表评论