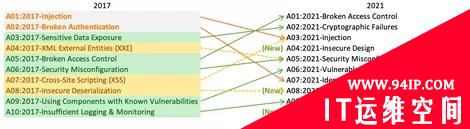

最新排名中,访问控制失效(Broken Access Control)从第五位上升到了第一位。

非营利基金会开放Web应用安全项目(OWASP)发布了其2021年Top 10漏洞排名更新(初版),自2017年11月以来首次做出变更。

新列表凸显出明显的变化,包括访问控制失效的急速蹿升——从第五位升至第一位。该组织宣称,对94%的应用执行了某种形式的访问控制失效测试,“映射到访问控制失效的34个CWE在应用中的出现率高于其他任何类别。”

因为关系到敏感数据暴露和系统受损 ,加密失败(Cryptographic Failure)也上升到了榜单第二位。注入(Injection)回落到第三位,但OWASP指出,94%的应用都测试了某种形式的注入,注入类别中如今包括跨站脚本。

作为2021年的新类别,不安全设计(Insecure Design)一出场就高居第四位。安全配置错误(Security Misconfiguration)紧随其后,相比2017年榜单上升了一位。

安全配置错误类别如今包括外部实体,榜单编撰者认为,考虑到90%的应用测试了某种形式的错误配置,而且转向高度可配置软件的趋势不可逆,这一类别排名上升也就不足为奇了。

脆弱过时组件(Vulnerable and Outdated Component)在2017年的榜单中位列第九,但今年的排名直升三位,来到了第六位。

榜单编撰者指出:“该类别是唯一一个没有任何CVE映射到所含CWE的类别,所以默认的漏洞与影响权重计5.0分。”

识别与认证失败(Identification and Authentication Failure)此前称为身份验证失效(Broken Authentication),今年排名从第二位降到了第七位。OWASP解释称,这是因为标准化框架可用性增加有助于解决这一问题。

软件和数据完整性故障(Software and Data Integrity Failure)是2021年新增的一个类别,主要关注缺乏完整性验证情况下做出与软件更新、关键数据和持续集成/持续交付(CI/CD)流水线相关的各种假设。

OWASP称:“CVE/CVSS数据最高加权影响之一映射到该类别中的10个CWE。2017年的不安全反序列化(Insecure Deserialization)如今归入了这一更大的类别。”

安全日志与监测失败(Security Logging and Monitoring Failure)在此前的榜单中排名垫底,但今年上升了一位,并扩展纳入了其他类型的故障。虽然这些故障测试不易,但却会“直接影响可见性、事件警报和取证。”

榜单上最后一位是服务器端请求伪造(Server-Side Request Forgery),其发生率“相对较低”,但业内专家常提到这种类型。

OWASP表示,总的说来,今年新增了三种全新类型,有四种类型要么名字变了,要么范围变了。十多年来,OWASP基于贡献者提供的数据和行业调查结果不断推出Top 10榜单。

“我们这么做的根本原因是,分析贡献者提供的数据就是在审视过去。应用安全研究人员花费时间查找新的漏洞和新的漏洞测试方法。将这些测试整合进工具与过程中需要时间。”

“到我们能够可靠地大规模测试某个缺陷的时候,很可能早已走过了几年时光。为平衡观点,我们采用行业调查的方式询问一线人员,了解他们眼中有哪些重要缺陷是数据可能没有表现出来的。”

Ben Pick是nVisium高级应用安全顾问,也是OWASP北弗吉尼亚分会领导人之一,他向媒体透露,OWASP Top 10无意用于合规目的,但常被当作合规参考。

Pick解释称:“当前列入其中的条目旨在推动业界了解数据贡献公司所面临的漏洞和漏洞利用的趋势,尤其是可能没有安全背景的那些公司。”

“基本上,这份鲜活的文档符合我在各种评估中所观察到的种种风险,我会继续使用该资源来了解新的威胁类型。OWASP Top 10仍处于初版阶段,将随着安全行业不断审查其内容而历经编辑与完善。

K2 Cyber Security首席技术官Jayant Shukla补充称,OWASP并没有直接删除以往风险,而是将现有风险整合进数个类别并添加新的风险,反映日益增加的各种Web应用威胁。

Shukla指出,服务器端请求伪造攻击和身份验证问题越来越严峻的原因之一,是构建应用时用了越来越多的微服务。

“这些新风险类别凸显出安全左移和改善生产前测试的必要性。但遗憾的是,这些问题往往难以在测试中发现,有时候只会在不同应用模块交互的时候曝出,所以就更难以检测了。”

“事实上,美国国家标准与技术研究院(NIST)已经意识到了这些短板,去年更新了他们的SP800-53应用安全框架,将运行时应用自保护和交互应用安全测试纳入其中,从而更好地防范这些关键软件缺陷。软件开发行业是时候采用这些更加有效的技术了。”

OWASP Top 10:https://owasp.org/Top10/

转载请注明:IT运维空间 » 安全防护 » 四年来首次更新:OWASP Top 10漏洞排名

发表评论