REvil勒索软件开发商说,他们通过从世界各地的各行业勒索大型企业,在一年内赚了超过1亿美元。

他们受利润驱动,希望从勒索软件服务中赚取20亿美元,在追求财富时采用最有利可图的趋势。

一位在网络犯罪论坛上使用化名“UNKN”和“Unknown”的REvil代表接受了科技博客Russian OSINT的采访,提供了该组织活动的一些细节,并暗示了他们未来的打算。

像今天几乎所有的勒索团伙一样,雷维尔经营着勒索软件即服务(RaaS)行动。在这种模式下,开发者向附属公司提供文件加密恶意软件,他们从受害者那里获得了最大的份额。

有了REvil,开发者可以获得20-30%的收益,剩下的支付赎金就交给了附属公司,他们负责攻击,窃取数据,并在公司网络上引爆勒索软件。

“大部分工作是由分销商完成的,勒索软件只是一种工具,所以他们认为这是公平的分割,”不详的REvil代表告诉俄罗斯新闻报。

这意味着开发商设定了赎金数额,进行了谈判,并收取了后来与附属公司分割的资金。

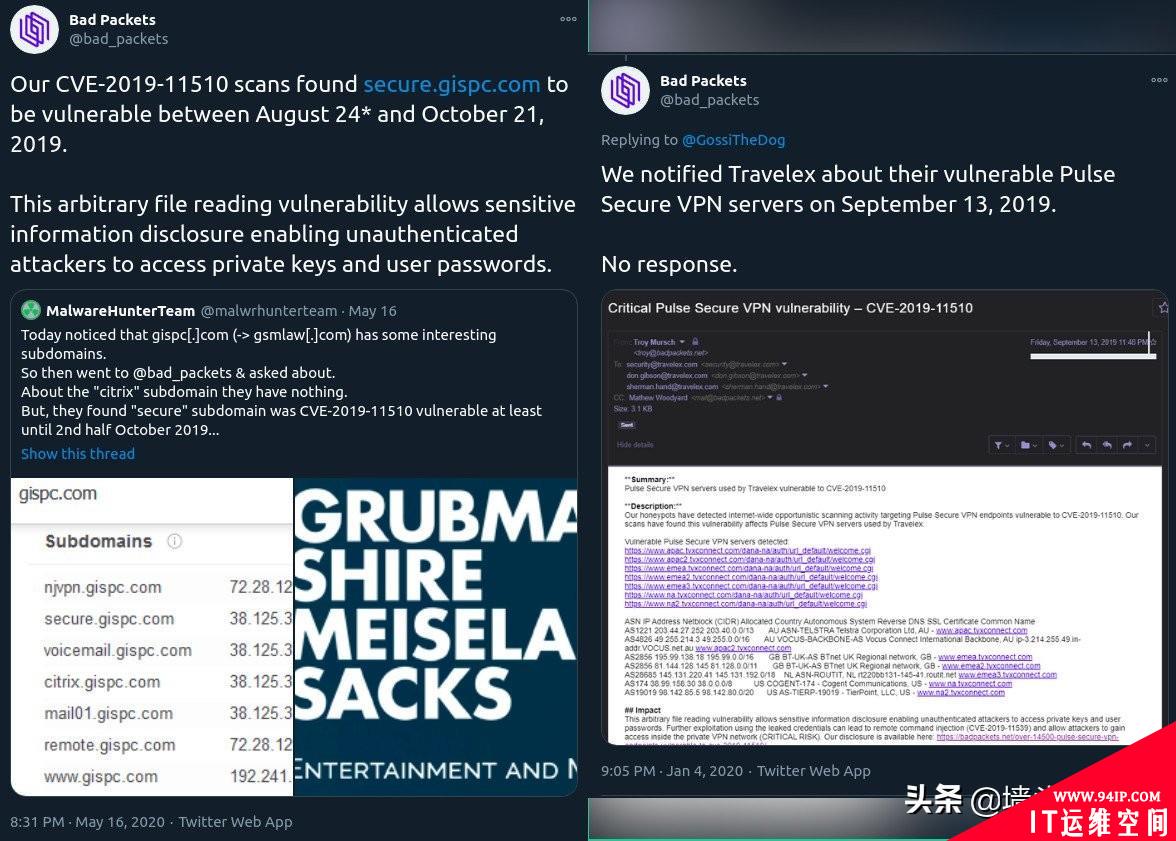

这起网络犯罪行动已对知名公司的电脑进行加密,其中包括Travelex、Grubman Shire Meiselas&Sacks(GSMLaw)、Brown Forman、SeaChange International、CyrusOne、Artech Information Systems、奥尔巴尼国际机场、Kenneth Cole和GEDIA Automotive Group。

Unknown表示,REvil的子公司利用Pulse Secure 虚拟专用网中的漏洞,在修补程序可用后数月内未修补,从而在短短三分钟内攻破Travelex和GSMLaw的网络[1,2]。

REvil面向公众的代表说,该集团已经攻击了一家“大型游戏公司”的网络,并将很快宣布攻击。

他们还说,雷维尔对9月份针对智利公共银行BancoEstado的袭击负责。这一事件促使该行关闭所有分支机构一天,但没有影响在线银行、应用程序和自动取款机。

除了可以访问多个组织网络的托管服务提供商(MSP),REvil最赚钱的目标是保险、法律和农业部门的公司 。

至于初始访问,Unknown提到了暴力攻击以及远程桌面协议(RDP)和新的漏洞。

一个例子是被跟踪为CVE-2020-0609和CVE-2020-0610漏洞的漏洞,称为BlueGate。它们允许在运行Windows Server(2012、2012 R2、2016和2019)的系统上执行远程代码。

新的赚钱途径

REvil最初从受害者支付赎金来解锁加密文件中获利。由于攻击者还锁定了备份服务器,受害者几乎没有办法恢复,而付费是最快的方式。

勒索软件业务在去年发生了变化,当时运营商看到了从被破坏的网络中窃取数据的机会,并开始用可能对公司造成更严重影响的破坏性泄密威胁受害者。

即使需要更长的时间并导致严重的挫折,大型企业也可以从脱机备份中恢复加密文件。然而,在公共空间拥有敏感数据或将其出售给利益相关方,可能意味着失去竞争优势和难以重建的声誉受损。

这种方法被证明是如此的有利可图,REvil现在从不公布被盗数据中赚的钱比解密赎金赚得多。

Unknown说,目前三分之一的受害者愿意支付赎金以防止公司数据泄露。这可能是勒索软件业务的下一步。

REvil还考虑采用另一种策略来增加他们获得报酬的几率:用分布式拒绝服务(DDoS)攻击攻击受害者,迫使他们至少(重新)开始协商支付。

SunCrypt勒索软件最近对一家已经停止谈判的公司使用了这种策略。攻击者明确表示,他们发动了DDoS攻击,并在谈判恢复后终止了攻击。雷维尔计划实施这个想法。

雷维尔的赚钱模式正在发挥作用,这个团伙已经有了足够的资金。为了寻找新的分支机构,他们在一个讲俄语的论坛上存入了100万美元的比特币。

此举旨在表明,他们的业务能带来大量利润。据Unknown称,这一步是招募新的血液来分发恶意软件,因为勒索软件现场充斥着专业的网络罪犯。

尽管他们有一卡车的钱,REvil开发商仅限于独立国家联合体(独联体,前苏联国家)地区的边界。

其中一个原因是袭击了大量知名受害者,这促使世界各地的执法机构展开调查。因此,旅行是开发人员不愿承担的风险。

基于旧代码的REvil

这个勒索软件集团也被称为索丁或索迪诺基比,但这个名字的灵感来源于《生化危机》电影,代表勒索软件邪恶。

他们的恶意软件于2019年4月首次被发现,在GandCrab勒索软件关闭商店后不久,该组织就开始寻找熟练的黑客(精英渗透测试人员)。

Unknown说该组织并不是从头开始创建文件加密恶意软件,而是购买源代码并在其基础上进行开发,以使其更有效。

它使用的椭圆曲线密码(ECC)比基于RSA的公钥系统具有更小的密钥大小,在安全性上没有任何妥协。Unknown说这是子公司选择REvil而不是其他RaaS运营商,如Maze或LockBit的原因之一。

在关闭业务之前,GandCrab的开发商说他们赚了1.5亿美元,而整个行动收取了超过20亿美元的赎金。

显然,REvil developer的野心更大。

BleepingComputer被告知,Unknown证实了采访(俄语)是真实的。

转载请注明:IT运维空间 » 安全防护 » REvil开发商年利润高达1亿美元,年总获利达3到5亿美元

发表评论