目前复杂严峻的国际形势迫切需要我国发展自主可控的基础软硬件产品及其生态产业链,日趋完善的产业链推动了网络国产化替代工程[1]的大范围推广。长期以来,外部网络攻击以及内部威胁等网络安全事件持续发生,针对国产产品生态构建的网络,如何充分整合自主可控产业链的优势,提升网络安全运维与事件处置的能力,是网络安全运维人员关注的热点问题。

本文针对基于国产产品构建的网络,采用先进的自动化网络运维技术手段,构建网络安全运维[2]与事件自动化处置机制[3],通过构建生态内产品的多源数据融合管理能力、国产基础软硬件以及国产网络安全产品间相互协同的能力,实现网络全景一体化安全数据融合管理[4],并完成网络内安全事件快速高效的自动化响应、处置。

1.网络安全运维与事件自动化处置介绍

目前国产生态产业链中网络安全产品日趋完善,已出现了多种防护产品以及设备监控与运维管理系统,为了解网络安全状态提供数据基础。

网络安全运维[5][6]与事件处置旨在通过利用多源数据及时发现网络中存在的各种安全威胁和脆弱性,形成网络安全事件,通过对网络安全事件的综合分析,采取有效措施阻止网络安全事件的进一步扩散,防止网络内基础设施破坏和数据篡改、泄露,保障网络内业务系统安全、稳定和高效地运行。

网络安全运维中的事件自动化处置[7]通过事先定义好的流程化框架对系统进行监控,一旦达到触发条件,可以按照预先设置流程,通过多个设备或者服务间的事件协同,实现事件的自动化处置。

网络安全运维与事件自动化处置技术经历了2个重要的阶段:安全信息及事件管理(security information and event management, SIEM)和安全编排、自动化及响应平台(security orchestration, automation and response, SOAR)。

安全信息及事件管理[8]SIEM最初由日志管理技术发展而来,将安全事件管理与安全信息管理技术结合到一起对数据进行收集、存储、分析、调查和报告来实现事件响应和取证。2017年Gartner提出了安全编排、自动化与事件响应[9],通过综合数据收集、案例管理、标准化、工作流和分析相结合,定义事件响应流程,最终实现自动化事件响应活动。

为了保证基于国产产品生态链所构建网络的健康、稳定运行,需要深入了解基于国产产品生态所搭建网络运维面临的新机遇和挑战,充分利用产品生态链的自主可控的优势,采用先进的网络安全运维与事件自动化处置技术,设置面向不同风险的细粒度处置机制,打破各个安全产品以及系统各自为政、相互之间不关联不联动的局面,形成全面系统的一体化运维管理体系。

2.针对国产产品生态的网络安全事件高效管理运维关键技术

2.1 技术框架

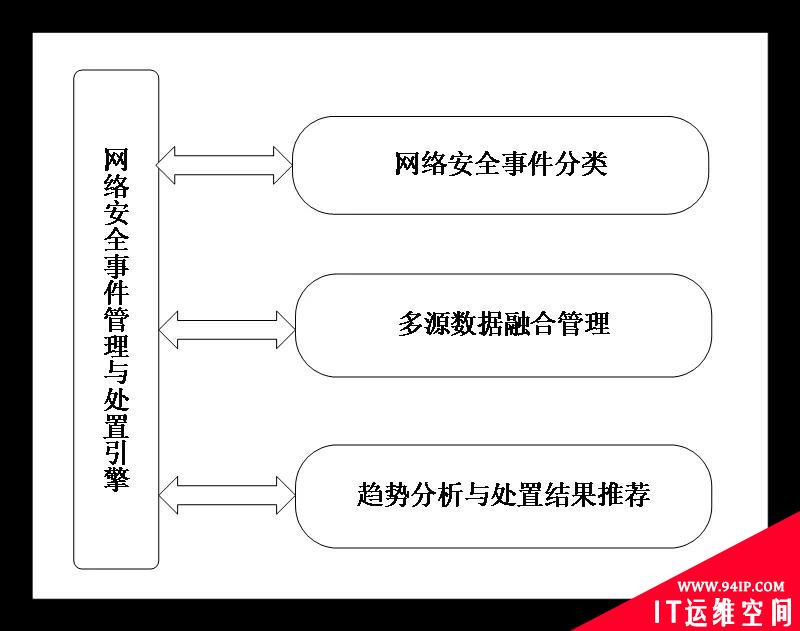

网络安全运维与事件自动化处置平台从网络安全产品获取日志和告警事件数据信息,在核心平台上自动进行综合分析整理,并最终达到安全事件的自动化处置响应的目的。网络安全运维与事件自动化处置框架如图1所示。

图1 网络安全运维与事件自动化处置框架

2.2 基于SOAR的网络安全事件管理与处置引擎

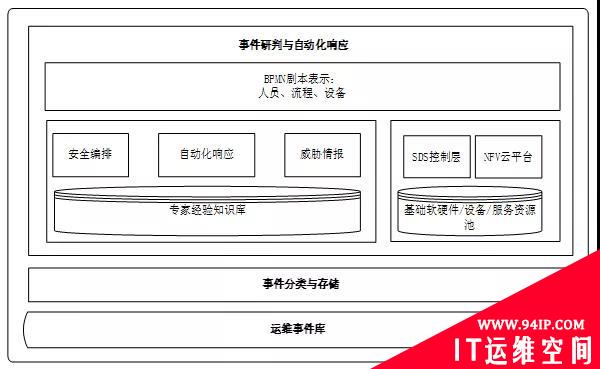

网络安全事件管理与处置引擎依据专用运维事件库,对接收的运维事件进行分类与存储,最后由SOAR引擎实现事件研判与自动化响应[10],图2展示了网络安全事件管理与处置引擎的流程架构图。网络安全运维人员可以结合国产产品生态构建的网络特点,通过持续感知网络的合规性风险以及其他隐蔽的内部威胁和网络攻击行为,构建专用运维事件库。

系统通过业务流程建模与标注[11](business process model and notation, BPMN)技术进行灵活、可配置的剧本编排[12],将人员、流程、设备结合成统一的整体,根据运维场景定制有效的剧本,完成事件研判与自动化响应,当有剧本涉及的告警事件发生时,网络安全事件管理与处置引擎便可以按照剧本进行(半)自动化响应,实现人员、流程、设备无缝融合。网络安全事件管理与处置引擎可以与某些专用设备的主动防御体系进行有机结合,形成贯穿安全事件触发、研判分析、处置、恢复全生命周期的自动化防御机制。

图2 网络安全事件管理与处置引擎流程架构图

2.3 网络安全事件分类

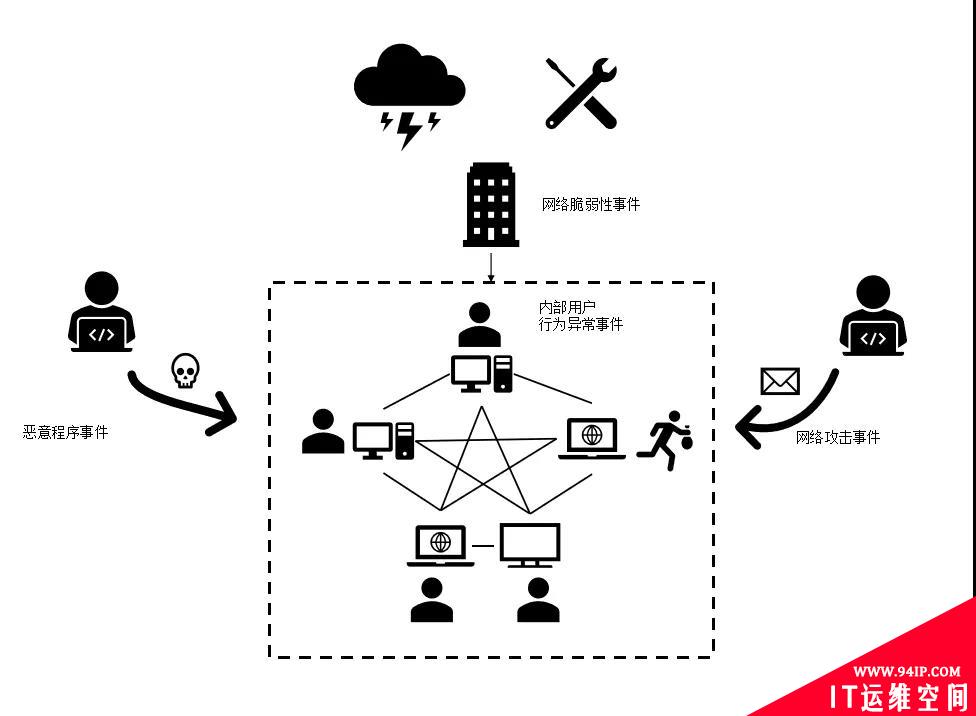

结合网络安全防护的不同需求,网络安全运维人员需要构建网络内安全事件类型库。当新的告警日志触发后,网络安全事件管理与处置引擎将根据告警事件的多维度属性,实现(半)自动化的网络安全事件类型判定。网络安全事件通常分为内部和外部事件,图3展示了一个典型的网络安全事件分类场景图。

图3 网络安全事件分类场景图

2.4 国产产品生态的多源数据融合管理

国产生态产业链已包含监控与审计类产品、防病毒系统、身份鉴别系统、运维系统等多种网络安全产品;为满足某些高安全等级网络较高的安全防护能力要求,针对信息输入输出管控、可信软件安装卸载管控等,也出现了配套的网络安全防护产品。上述产品为网络安全运维人员提供了大量的告警日志的同时,也为运维人员带来了数据碎片化、误报率高的难题。因此,需要针对不同告警事件类型,梳理与其相关联的网络安全产品,通过生态内多种网络安全产品接口间的交互,按照预定义格式要求,对多源告警日志进行数据融合,生成包含人员、设备、应用系统/软件、信息资源、网络攻击手段、漏洞等全方位的安全事件描述信息。

2.5 安全事件的趋势分析与处置结果推荐

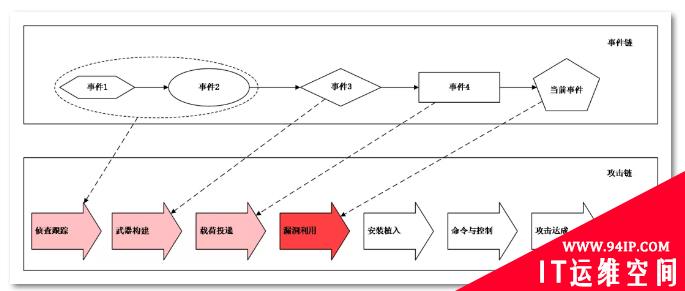

攻击链经常被用于对事件成因分析以及事件发展趋势的评估,攻击链[13]是对高级可持续威胁攻击(Advanced Persistent Threat, APT) 的攻击过程中各个攻击阶段以及网络攻击生命周期的刻画。结合外部情报、事件链当中的相关事件以及这些事件的组合关系,将事件链中的事件映射成攻击链当中的不同的阶段[14],形成可解释的安全事件链,图4为事件链向攻击链映射的一个例子。

网络运维人员结合当前攻击行为所处的阶段和攻击未来的发展趋势,充分利用人员、设备、应用系统/软件、信息资源、网络攻击手段、漏洞等全方位信息,对历史同类安全事件进行综合分析,为网络安全事件管理与处理引擎自动推荐合理的处置方案,指导引擎完成事件的快速处置响应[15]。

图4 事件链-攻击链信息映射图

3.总 结

本文基于先进的自动化网络运维技术手段,对网络安全运维与事件自动化处置机制关键技术进行探讨,通过构建针对国产产品生态的网络安全事件管理与自动化引擎,融合网络安全事件分类、多源数据融合管理以及安全事件趋势分析与处置结果推荐的能力,通过国产产品生态内产品间的协同,解决长期以来运维所面临的数据碎片化、事件处置效率低下等问题,实现网络内安全事件的综合分析以及快速高效的自动化响应、处置,提升国产产品生态的网络安全运维能力。

注:该文章发表于《信息安全研究》,第10期

参考文献

[1]胡志强。基于自主可控技术的国产化替代综述[J]。网络空间安全, 2018, 9(8): 1-1

[2]刘学。新形势下的网络信息安全运维[J]。网络安全技术与应用 2020(1):7-8

[3]王理想, 符睿。网络自动化运维管理技术研究[J]。数字化用户, 2019, 25(10):24,26

[4]孙立雷。网络安全管理平台中的数据融合技术[J]。电子技术与软件工程, 2018, 133(11):225-225

[5]Miloslavskaya N G 。Security operations centers for information security incident management[C]//Proc of IEEE Int Conf on Future Internet of Things & Cloud。Piscataway, NJ: IEEE, 2016:131-136

[6]Cichonski P, Millar T, Grance T, et al。Computer security incident handling guide[OL]。[2020-09-09]。https://nvlpubs。nist。gov/nistpubs/SpecialPublications/NIST。SP。800-61r2。pdf

[7]Carver M, DiValentin L W, Lefebvre M L, et al。Method and system for automated incident response: US, 9807120[P]。2017-10-31

[8]Bhatt S, Manadhata P K, Zomlot L。The operational role of security information and event management systems[J]。IEEE Security & Privacy, 2014, 12(5): 35-41

[9]Gartner says detection and response is top security priority for organizations in 2017[OL]。[2020-05-15]。https://www。gartner。com/en/newsroom/press-releases/2017-03-14-gartner-says-detection-and-response-is-top-security-priority-for-organizations-in-2017

[10]Ohmori M。On Automation and Orchestration of an Initial Computer Security Incident Response by Introducing Centralized Incident Tracking System[J]。Journal of Information Processing,2019,27:564-73

[11]Kocbek M, Jošt G, Heričko M, et al。Business process model and notation: The current state of affairs[J]。Computer Science and Information Systems, 2015, 12(2): 509-539

[12]Luo S, Salem M B。Orchestration of software-defined security services[C]//Proc of 2016 IEEE Int Conf on Communications Workshops (ICC)。Piscataway, NJ: IEEE, 2016: 436-441

[13]Martin。The cyber kill chain[OL]。[2020-04-22]。 https://www。lockheedmartin。com/en-us/capabilities/cyber/cyber-kill-chain。html

[14]Milajerdi S M, Gjomemo R, Eshete B, et al。Holmes: real-time apt detection through correlation of suspicious information flows[C]//Proc of 2019 IEEE Symp on Security and Privacy (SP)。Piscataway, NJ: IEEE, 2019: 1137-1152

[15]Chen Zhong, Yen J, Peng Liu, et al。An integrated computer-aided cognitive task analysis method for tracing cyber-attack analysis processes[C]//Proc of the 2015 Sympand Bootcamp on the Science of Security (HotSoS ’15)。New York:ACM, 2015:1–11

转载请注明:IT运维空间 » 安全防护 » 面向国产生态的网络安全事件运维技术研究

发表评论