一个不容忽视的现实是,勒索软件团伙正在不断加快创新步伐!的确,我们几乎每天都会看到各种有关加密恶意软件受害者的消息曝光。

近日,有报道称“迷宫”(Maze)和Lockbit团伙以及REvil(又名Sodinokibi)之间存在合作关系,这些勒索软件运营者不会在受害者拒绝支付赎金时选择免费泄露被盗数据,而是将其拍卖给出价最高的人。尽管新冠病毒(COVID-19)仍在全球范围内肆虐,但是许多勒索软件团伙并未放松对医疗保健行业及其供应商的攻击力度。

以下是勒索软件7大最新发展趋势:

1. Maze勒索软件团伙提供“数据泄露即服务”

如果“加密”是勒索软件的本职的话,那么“窃密”对于勒索软件运营商来说应该是一次重大的进化。多年来,勒索软件运营商一直声称,他们会先窃取数据,然后威胁称如果受害者不付钱,他们就会公布数据。然而,直到2019年11月,迷宫勒索软件运营商才真正实施了这一威胁,并公开发布了被盗文件。

“迷宫”(Maze)勒索软件团伙可谓是首个“加密”+“窃密”的集大成者,他们不仅会加密受害者的系统,而且还会窃取数据并以“不付款就泄密”的形式迫使受害者支付赎金。2019年下半年,以迷宫勒索为首的各大勒索家族(包括Nefilim、Sekhmet以及REvil等)掀起了一股“窃密”潮。

创建“泄露网站”这种“撕票行为”,看起来像是由于越来越少的受害者向攻击者支付赎金所导致的。McAfee的首席科学家Raj Samani表示:

“他们正在创建泄露站点的原因,我认为是人们支付的钱越来越少,难以满足勒索者的胃口所致。”

根据IBM X-Force研究人员的说法,Maze勒索软件作为“窃密”潮的领航者,现在已经又往前行进了一大步,它开始与 Lockbit勒索软件团伙协作,通过将 Lockbit窃取的数据发布到Maze的专用泄露网站上进行盈利。据悉,该组织此前并没有数据泄露站点。

研究人员猜测,此举可能是Maze团伙竞标的一部分,该竞标活动是通过Maze相对高调的数据泄露网站,向其他勒索软件团伙提供数据泄露即服务(data-leaking-as-a-service)。

IBM X-Force IRIS的网络威胁搜寻分析师Ole Villadsen表示:

“关于Maze向其他团伙提供这项服务的收入,我们没有任何具体信息,但我们强烈怀疑,他们一定以泄露数据为威胁从受害者处获得了一定比例的款项。”

不幸的是,Maze仍在继续施展其拉帮结派的能力,近日,它已经开始托管RagnarLocker团伙的渗漏数据,该团伙之前曾使用Mega文件共享网站转储其数据,但是在http://mega.nz上托管泄漏数据很容易被删除,而在Maze的基础架构上进行托管,就意味着他们不必再担心这一问题。

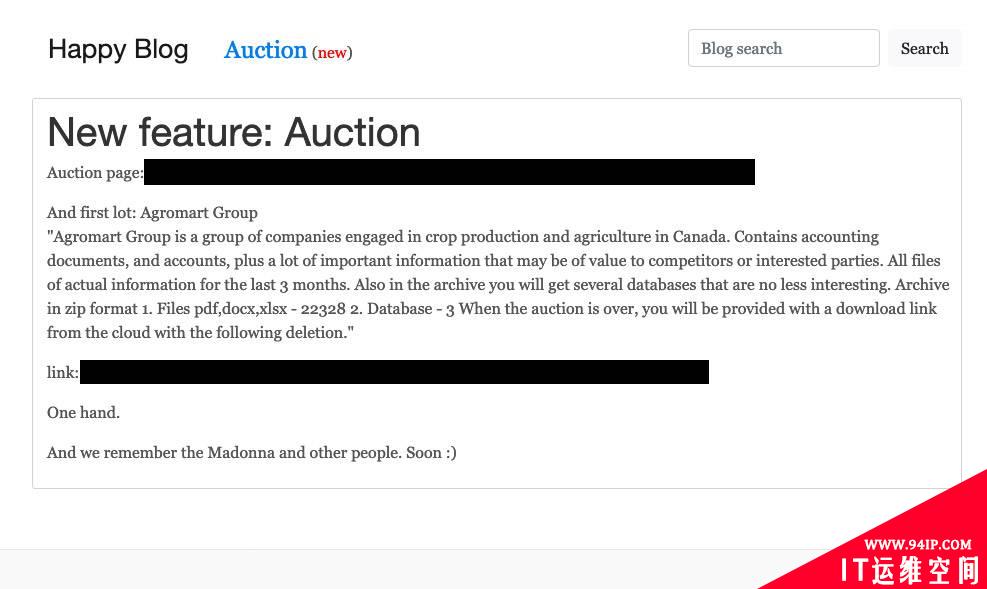

2. 新的勒索游戏:拍卖被盗数据

近期出现的另一项创新不是泄露数据,而是将其拍卖给出价最高的人。

上个月,REvil团伙开始在其泄露站点上推出了一个新的“拍卖”功能,该功能使该组织能够利用被盗文件获利,而不是像之前一样免费释放它们。他们第一次拍卖的目标是来自加拿大农业公司Agromart集团(包括Sollio Agriculture)的数据,该公司数据上个月被该组织成功入侵并加密了,但他们选择不支付赎金。该公司的文件起拍价为50,000美元,起价为门罗币。REvil团伙还承诺不久之后将有更多受害者数据“挂”出。

Emsisoft威胁分析师Brett Callow表示:

“虽然过去,勒索软件组织可能也出售和交易过数据,但是这是第一次现实意义的拍卖出售,而且很显然,这可能不会是最后一次。以这种方式出售数据不仅为犯罪分子提供了更多的货币化选择,也给未来的受害者带来了更大的压力。与此前将数据发布到隐秘的Tor网站上相比,一旦受害者的数据被拍卖并出售给竞争对手或其他犯罪集团,且不说企业的发展前景不容乐观,甚至还可能会牵涉到更多的企业。”

另外一方面,敲诈还是敲诈,实质没变对不对?Callow 补充道:

“尽管没有实质性差异,但我怀疑企业组织可能会对拍卖其数据的后果感到前所未有的压力。”

随着REvil最近几天开始针对另外两名受害者——位于路易斯安那州查尔斯湖的Fraser Wheeler&Courtney LLP;以及位于加利福尼亚州戴利市的Vierra Magen Marcus LLP——进行数据拍卖威胁,该主张也将得到进一步验证。

据悉,上个月,为了给律师事务所施压,REvil团伙扬言要拍卖麦当娜的私人法律文件。尽管麦当娜的档案还没有被拍卖,但REvil团伙称,他们“记住了麦当娜”,暗示她的档案以及从律师事务所盗窃的其他档案也将很快被公开。不过,截至目前,两家律师事务所均未对此事作出回应。

3. 有针对性的勒索软件攻击仍在继续

安全测试和咨询公司7 Elements的负责人兼事件响应专家David Stubley表示,勒索软件攻击通常分为以下两种情况:一些攻击者会进行“瓦解和掠夺”,获取对网络的访问权限,感染大量端点,然后实现横向或纵向攻击;另一类攻击者则更为先进,他们会花时间进行侦察、收集凭证,研究攻击业务合作伙伴的潜在途径等。

手持各种恶意软件的攻击者可能会采取更高级的措施,包括“离地攻击”(Living off the Land,简称LotL)策略——即使用合法的网络管理工具帮助逃避检测。

但是有些类型的勒索软件似乎仅用于有针对性的攻击。例如,黑莓公司和毕马威(KPMG)的英国网络响应服务部门研究人员刚刚发布了一份有关Tycoon的报告,这是一款新型勒索软件。与迄今为止发现的大多数勒索软件不同的是,这种新的勒索软件模块被编译成一种Java图像文件格式(JIMAGE)。JIMAGE是一种存储自定义的JRE映像的文件格式,它的设计是为了在运行时被Java虚拟机(JVM)使用。

Tycoon是针对Windows和Linux的多平台Java勒索软件,至少从2019年12月开始就在野外被观察到。它以木马Java运行时环境(JRE)的形式部署,并利用晦涩的Java图像格式在安全环境中运行。

人们观察到Tycoon背后的攻击者利用高度定向的传递机制渗透到教育和软件行业的中小型公司和机构,在那里他们会对文件服务器加密并索要赎金。然而,由于公共RSA私钥的重用,在早期的变体中可以恢复数据而不需要支付。

黑莓威胁情报副总裁Eric Milam表示:

“想要部署这种勒索软件,威胁参与者需要在组织中立足、潜伏、侦察、确定目标并获得访问权限”。

4. 医疗保健行业持续受击

尽管新冠病毒仍在全球范围内肆虐,而且一些勒索软件团伙也承诺不会在此期间针对医疗机构展开攻击,但是安全专家表示,针对该行业的攻击并未停止过。事实上,医疗保健行业在此期间受到的攻击甚至可能比以往任何时候都还要大得多。

最近又发生了两起针对医疗保健组织的勒索软件攻击活动,涉及在俄亥俄州剑桥的伍德劳恩牙科中心,以及阿拉斯加帕尔默市的Mat-Su外科医师协会。据悉,这两起事件都可能涉及攻击者窃取敏感数据,且已经报告给卫生和公共服务部民权办公室。

5. 更多免费的解密程序

值得庆幸的是,当前的勒索软件趋势并非只有“黑暗和毁灭”。

No More Ransom项目,旨在为众多勒索软件提供免费的解密程序,最近又为JavaLocker和Vcryptor勒索软件添加了免费的解密程序。

同样在最近几天,Emsisoft发布了针对RedRum勒索软件的免费解密程序。此外,Emsisoft还发布了针对Jigsaw的更新解密器,使其能够解密.ElvisPresley变体;以及针对Tycoon勒索软件的解密工具,该工具使受害者能够恢复被Tycoon勒索软件攻击加密的文件,而不需要支付赎金;还更新了其Mapol勒索软件解密工具,增加了更多变种的覆盖范围。

安全专家建议,勒索软件受害者可以同时使用No More Ransom以及由Emsisoft员工Michael Gillespie(@ demonslay335)维护的ID Ransomware,以识别遭受攻击的勒索软件的种类,以查看是否可能存在免费的解密程序或解决方法可用于还原加密的数据。

No More Ransom通过网站的“Crypto Sheriff”页面提供此功能,而ID Ransomware从主页提供该功能。两种服务都允许受害者上传加密文件以进行识别,而ID Ransomware还运行受害者上传赎金记录以进行识别。

6. 未修复的漏洞被有心之人利用

不幸的是,安全专家并未破解每一种勒索软件,这就意味着对于许多种类的加密恶意软件而言,并不存在免费的解密程序。但是,对于那些发现其系统已被强制加密并被勒索软件团伙勒索赎金以换取解密密钥的组织而言,这可能还只是问题的一部分。确实,安全专家长期以来一直警告称,许多成功的勒索软件攻击必须被视为更大的事件响应挑战的一部分。

也就是说,许多违规行为并非以勒索软件开始或结束的。在用加密恶意软件感染系统之前,攻击者可能已经通过蛮力攻击或者网络钓鱼攻击破解了远程桌面协议凭据,从而获取了对网络的远程访问权限。然后,他们可能会花费数周或数月的时间进行侦察,以横向侵入其他系统之中,窃取Active Directory的管理员级别访问凭据,以及窃取敏感数据,以便在受害者拒绝支付赎金时将其泄露。

即便公司刚刚经历了一波勒索软件攻击,当前的攻击者也可能并不会就此停止活动,他们可能还会打电话来试图发现公司尚未修复的漏洞。

Emsisoft的Callow表示:

“由于没有及时修复漏洞,接连遭遇二次攻击的情况也很常见。例如澳大利亚航运业巨头Toll集团就在4个月里遭遇了两次恶意软件攻击。今年3月份,该公司遭到了Netwalker(又名Mailto)恶意软件攻击,而就在大约6周后,该公司再次遭到了Nefilim勒索软件(Nemty演变而来的新一代病毒)的攻击。无独有偶,全球航运巨头Pitney Bowes在2019年10月遭到勒索软件攻击后,又于近日遭到疑似Maze勒索软件的攻击。”

7. 团伙组织可能仍在企业网络中安营扎寨

有时,攻击者使用勒索软件攻击后仍驻留在受害者的网络中。对于受害者而言,挑战之一可能是攻击者可以窃听其违规后的响应计划。例如,近日,研究人员表示,勒索事件发生后,REvil和Maze似乎仍然可以访问Agromark和ST Engineering的网络。

在ST Engineering攻击事件中,总部位于新加坡的国防承包商ST Engineering证实,其北美子公司VT San Antonio Aerospace收到了Maze勒索软件团伙的攻击。ST Engineering并未透露攻击是何时开始的,但是,通过随后被攻击者泄露的文件中包括事件响应报告,表示攻击者仍在继续享受对受害企业系统的远程访问权限。

同样的,在针对Agromark集团的攻击事件中,REvil曾泄露了一封6月2日的电子邮件,该电子邮件似乎是公司的一份内部通讯邮件,详细说明了公司准备如何应对勒索软件感染,包括制定内部通讯规则,与律师沟通以及“与安全顾问交谈以更好地了解勒索软件的概况”等等。据悉,该内部电子邮件还以红色文本着重标识:“请勿转发此电子邮件。”

威胁愈演愈烈,勒索软件从未停止过创新发展的步伐,随着勒索软件即服务的爆炸式发展,未来,受勒索软件攻击波及的影响面势必越来越大,企业组织必须提高警惕,加强企业内部培训,完善自身数据防护工作,部署安全威胁监测以及应急响应流程,以更好地姿态迎接挑战。

转载请注明:IT运维空间 » 安全防护 » 7大勒索软件发展趋势:帮派联手,拍卖被盗数据

发表评论