网络安全研究员披露了一个地址栏欺骗漏洞的细节,该漏洞会影响多个移动浏览器,如苹果Safari和Opera Touch,为鱼叉式网络钓鱼攻击和传播恶意软件打开大门。

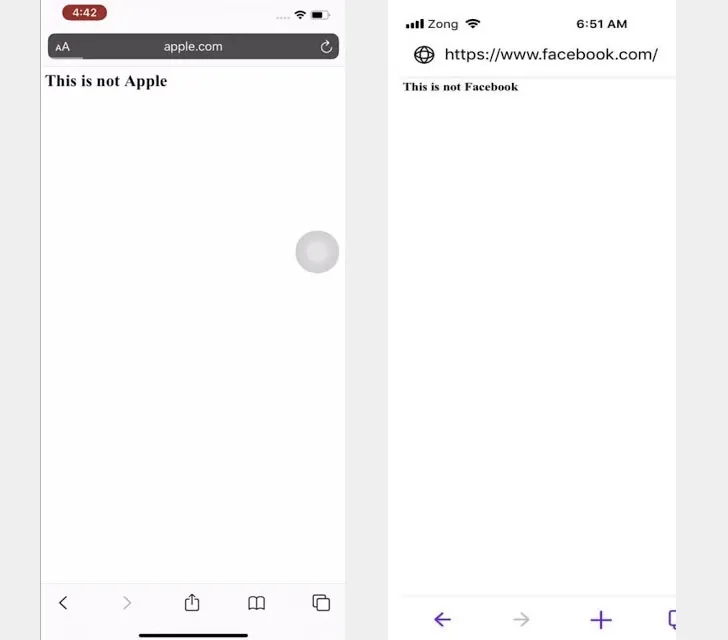

真-伪地址栏图形真假难辨

其他受影响的浏览器包括UC网页、Yandex浏览器,Bolt浏览器和RITS浏览器。

这些漏洞是巴基斯坦安全研究员Rafay Baloch在2020年夏天发现的,并在8月由Baloch和网络安全公司Rapid7联合报告,之后浏览器厂商在过去几周内解决了这些问题。

UCWeb和Bolt浏览器还没有打补丁,Opera Mini预计将在2020年11月11日进行补丁。

这个问题的起因是在任意一个网站中使用恶意的可执行JavaScript代码,使浏览器在页面加载时跳转到攻击者选择的另一个地址时,被迫更新地址栏。

原始PoC演示

Rafay Baloch在技术分析中说:“这个漏洞是由于Safari保存了URL的地址栏,当通过任意端口请求时,设置的间隔函数会每2毫秒重新加载bing.com:8080,因此用户无法识别从原始URL到欺骗URL的再次被迫定向。”

“默认情况下,除非通过光标设置焦点,否则Safari不会显示URL中的端口号,这使得这个漏洞在Safari中更加有效。”

换句话说,攻击者可以建立一个恶意网站,诱使目标从欺骗的电子邮件或短信中打开链接,从而导致毫无戒心的收件人下载恶意软件,或冒着证书被盗的风险。

这项研究还发现,macOS版本的Safari浏览器也容易受到同样的漏洞的攻击,据Rapid7称,上周发布的大更新中已经解决了这个问题。

这不是第一次在Safari中发现这样的漏洞。早在2018年,Baloch就披露了一个类似的地址栏欺骗漏洞,导致浏览器保留地址栏,并通过javascript诱导的延时从欺骗的页面加载内容。

Baloch说:“随着鱼叉式钓鱼攻击越来越复杂,利用基于浏览器的漏洞,如地址栏欺骗,会加剧鱼叉式钓鱼攻击的成功,证明是非常致命的。”

“首先,当地址栏指向一个值得信任的网站,并且没有任何伪造迹象时,就很容易说服受害者窃取证书或传播恶意软件。其次,由于该漏洞利用了浏览器的一个特定功能,它可以逃避多个反钓鱼方案和解决方案。”

转载请注明:IT运维空间 » 安全防护 » 手机浏览器の地址栏欺骗攻击卷土重来:为恶意攻击敞开大门

发表评论