ATT&CK是一个基于黑客攻击实战结果建立的网络攻击战术和技术的知识体系,它描述了网络攻击的行为模型,反映出整个攻击周期的各个阶段。

ATT&CK包含三个核心部分,即战术、技术和过程(TTPs),战术表示攻击者的目标,技术表示攻击者达成战术目标的方法与手段,过程显示攻击者如何执行某项技术。今年7月,技术中新增了“子技术”概念,表示比技术低一级别、达成目标的特定方法。

上图的表格里共有12个战术目标、156项技术和272项子技术。随着人工智能、机器学习等新技术的发展,ATT&CK会越来越庞杂。

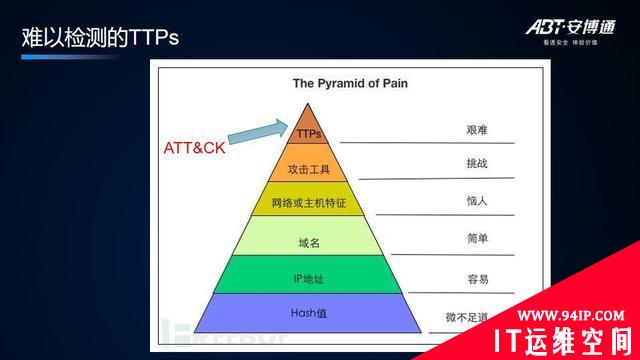

这是著名的痛苦金字塔,每一层表示不同类型的攻击指标。它可以用来检测攻击活动与指标之间的关系,以及拒绝这些指标时给攻击者带来的痛苦程度。越接近金字塔尖,攻击者的痛苦指数越大。

最顶层的TTPs反映了攻击者的行为,调整TTPs需要付出很高的时间和金钱成本。当我们在这一级别检测和响应时,就是在直接操作攻击者的行为,而不是针对他们的工具。利用ATT&CK检测攻击者的行为习惯,迫使他们重新学习训练新的行为,能够极大提高攻击门槛。

总体来说,ATT&CK模型是在洛马公司提出的KillChain模型的基础上,构建的一套更细粒度、更易共享的知识模型和框架。

从上图可以看出,PRE-ATT&CK覆盖了侦查跟踪和武器构建两个阶段。攻击者进行攻击之前,必须先侦查网络,根据特定环境定制对应的武器。Enterprise ATT&CK覆盖了载荷投递、漏洞利用、安装植入、命令与控制和目标达成五个阶段,主要关注攻击者怎样入侵网络及入侵后他们会做什么。

以往,业界关注较多的是边界防护,认为只要在边界部署防火墙就可以阻止攻击者的进入。但随着物联网、工业互联网、云计算的发展,更进一步打破了物理边界的概念。我们需要监控并检测攻击过程的整个生命周期,甚至假设攻击者已经入侵内部网络。

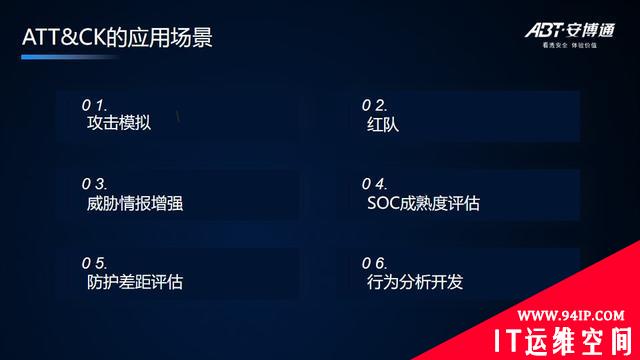

ATT&CK有哪些具体的应用场景?我们可以怎样更好地在各个场景中使用它呢?

第一个场景是攻击模拟,可用于验证对特定攻击的检测能力。ATT&CK作为工具来创造攻击场景,以测试和验证对通用攻击技术的防御能力。

第二个是红队/渗透测试,用ATT&CK作为攻击来设计红队计划,以及在操作过程中避过安全监控和防御措施。

第三个是威胁情报增强,ATT&CK有助于从行为角度理解和记录攻击者的策略,防御者更容易获取共有的威胁行为特征。

第四个是SOC成熟度评估,安全运维中心是企业机构的关键部门,需要持续监控网络威胁。ATT&CK可作为度量工具,确定SOC在入侵检测、分析和响应方面的有效性。

另外两个场景是防护差距评估和行为分析开发,下面来重点介绍一下。

在进行安全建设或安全产品研发过程中,安全人会产生一些疑问:

现有的防御是否有效?

是否能检测某一类特定的APT攻击?

采集到的数据是否有用?

新购买的产品或开发的工具能力是否重叠,导致浪费预算?

新产品是否有助于提高企业机构的防御能力?

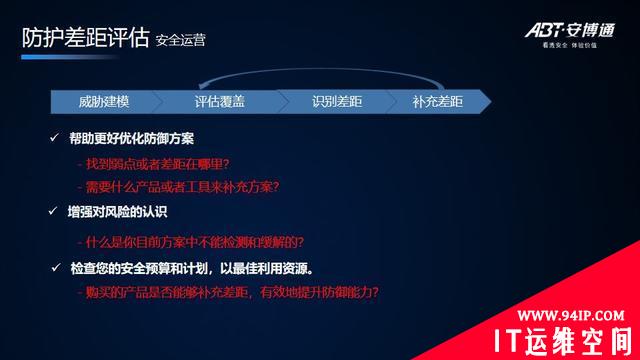

从安全运营角度看,对企业机构的网络环境进行威胁建模后,可根据现有的安全解决方案利用ATT&CK覆盖评估、识别差距,再根据优先级来弥补差距。

首先,ATT&CK能够帮助更好地优化防御方案,找出弱点或差距,确定需要什么产品或工具来补充方案。其次是增强对风险的认知,出现重大安全事件时(如勒索病毒),可以更清晰地知道当前方案能否有效检测和缓解风险。最后,ATT&CK可帮助最大化有效利用预算,确定要购买的产品能否补充差距,并有效提升防御能力。

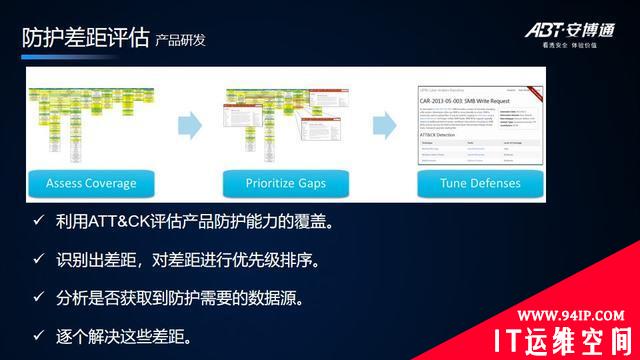

防护差距评估还可应用于安全产品的开发,利用ATT&CK评估产品防护能力的覆盖范围并识别差距,对差距进行优先级排序。

ATT&CK对每一项技术都提供检测所需的数据源,确定产品能否获取所需的数据源后,才能进行检测,接着再逐个解决差距。数据源是检测的基础,它的覆盖度决定了检测能力的覆盖度。

DeTTECT是一个评估数据源覆盖的框架,能够对每一个数据源的质量进行打分。它可映射数据到ATT&CK Navigator,从而以直观方式看到数据覆盖热力图。

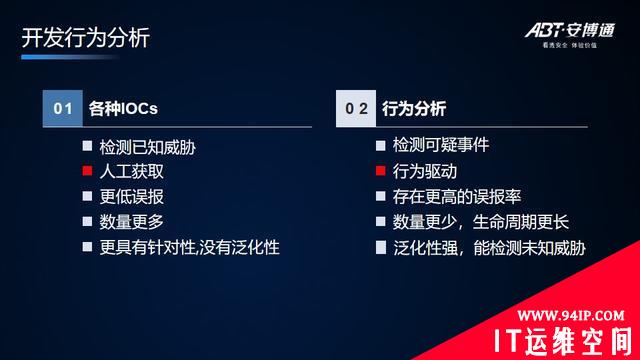

最后一个ATT&CK的使用场景是开发行为分析,通过分析攻击者的行为进行威胁检测,与IOCs检测有较大区别。

IOCs用来检测已知威胁;需要人工搜索威胁的IOCs,比如威胁情报平台;具有更低的误报率,且更具针对性;同时数量非常庞大,各个厂家的威胁情报库都是千万级别的。

行为分析是行为驱动检测,去发现满足威胁行为的可疑操作。它并不能100%确定是否为威胁,相比IOCs存在更高的误报率,但泛化性更强,能够检测未知威胁。

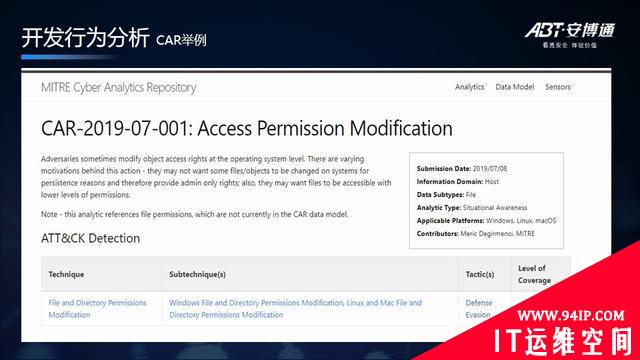

Mitre的网络行为分析库(CAR)是一个基于攻击模型的行为分析知识库。它对每一个行为模型进行了解释,说明模型背后的想法,其中包含了行为模型能够检测的所有技术领域列表。

CAR利用伪代码定义了数据模型,在产品实现过程中,提供了几乎可以直接使用的伪代码逻辑。它还给出了测试模型的方法,详细的操作或命令触发的相关行为,用来验证行为模型的有效性,涵盖行为模型的分析、开发、验证完整闭环流程。

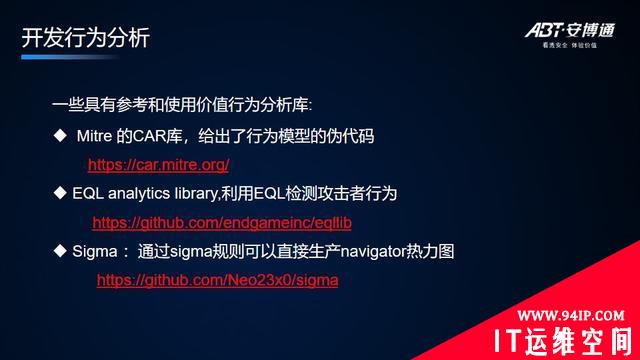

还有其他一些具有参考价值的行为分析库,比如EQL也给出很多类CAR模型,包括伪代码;Sigma可以通过行为规则生成ATT&CK Navigator热力图,直观看到行为模型的覆盖程度。

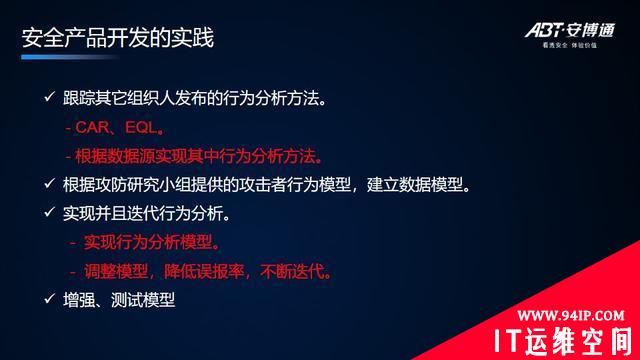

安博通在基于ATT&CK进行产品研发时,有一些实践体会。首先要利用好社区资源,紧密跟踪其他组织发布的行为分析方法;其次根据攻击者行为建立数据模型;第三步加强数据源的收集,不断训练优化模型以降低误报率;最后在实际应用场景中测试和增强模型。

经过充分实践,安博通自主研发了高级威胁检测与响应平台,实现安全威胁的检测、分析和自动响应。

利用DNS、ICMP、HTTP隧道进行隐蔽通信的行为;DGA域名、C&C、木马、挖矿、数据泄露等外联威胁;WEB攻击、暴力破解、提权、凭证获取、蠕虫等横向移动行为都逃不过平台的检测,实践证明平台能够有效发现高级威胁和未知威胁。

ATT&CK的出现改变了我们对IP地址和域名等低级指标的认知,让我们从行为视角来看待攻击者和防御体系,建立了“知攻”通向“知防”的桥梁。防守方得以将攻击事件转化为针对性的对抗能力,ATT&CK作为对抗性科学被越来越多的安全人认知并应用。

举报/反馈

转载请注明:IT运维空间 » 安全防护 » 「安全说」基于ATT&CK提升安全检测能力的开发实践

发表评论