引 言

随着互联网的不断发展,越来越多的企业把信息存储到与互联网连接的设备上。一些不法分子企图利用网络漏洞窃取企业的重要信息和机密文件,攻击者通过向目标主机发送特定的攻击数据包执行恶意行为。如何追踪这些攻击数据的来源,定位背后的攻击者,成为了业内人员重点关注的问题。

网络攻击溯源技术通过综合利用各种手段主动地追踪网络攻击发起者、定位攻击源,结合网络取证和威胁情报,有针对性地减缓或反制网络攻击,争取在造成破坏之前消除隐患,在网络安全领域具有非常重要的现实意义。

上周介绍了网络攻击溯源技术背景及攻击溯源过程。本周主要介绍攻击溯源工具及威胁场景构建。

攻击溯源工具

安全分析师需要检查系统和网络上发生的历史操作记录和当前状态详细信息,因此需要依靠多种工具和数据源来协助溯源分析,常用的工具包括:

1. 安全监控工具:安全分析师使用不同来源的监控数据,例如防火墙、终端防护、网络入侵检测、内部威胁检测以及其他安全工具的监控数据,用以描绘驻留在网络中的攻击者所进行的活动。

2. 可视化分析工具:帮助安全分析师通过使用交互式仪表板来实现复杂关系数据可视化,发现不同数据集之间的隐藏关联关系。

3. SIEM解决方案[14]:SIEM解决方案从网络环境中的各种来源收集结构化日志数据,提供对数据的实时分析并向相关部门发出安全警报。SIEM解决方案可帮助安全分析师自动收集并利用来自安全监视工具和其他来源的大量日志数据,从而识别潜在安全威胁。

4. 网络威胁情报[15]:威胁情报提高了分析人员识别相关威胁并及时做出响应的能力,通过开源的威胁情报库实现信息交换,得到威胁分析所需的恶意IP地址、恶意软件哈希值等信息。

5. 其他工具:一些特定功能的分析工具对攻击溯源也有很好的帮助,例如检查PDF操作、PowerShell操作等。

威胁场景构建

攻击溯源假设有潜伏在信息系统内部未被检测出的威胁,需要安全分析师在溯源数据中识别攻击者的恶意行为,重建攻击场景。近年来也出现了很多APT威胁分析场景下进行攻击溯源的研究工作。

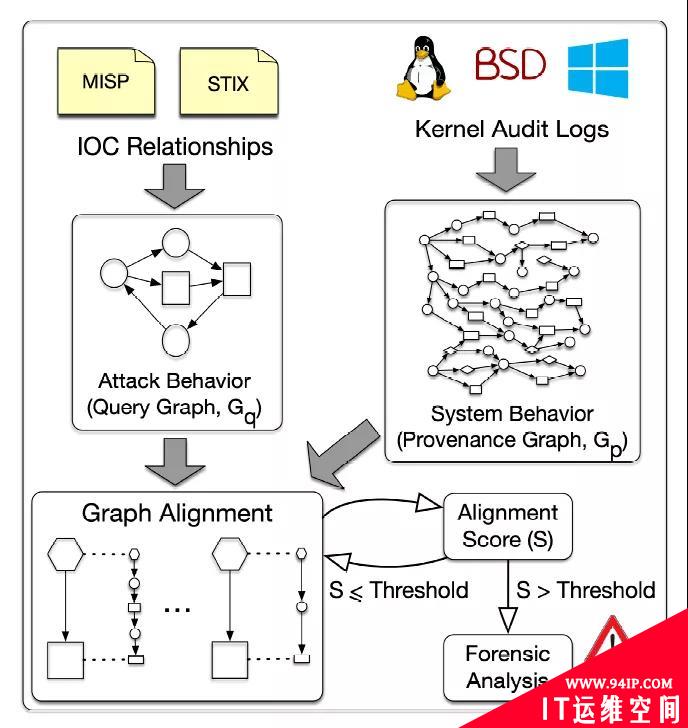

Poirot[16]将网络威胁狩猎定义为一个威胁情报子图模式匹配问题,在起源图中找到表示威胁行为的嵌入图来检测网络攻击,图5展示了Poirot方法概述图。

图5 Poirot方法概述

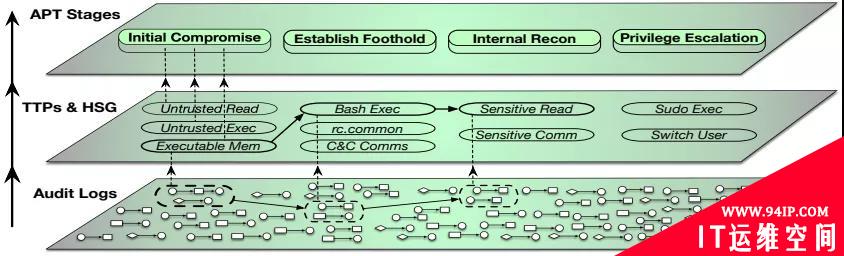

HOLMES[17]将底层实体行为映射为ATT&CK矩阵中的技术和战术,同时生成一个高级攻击场景图实时总结攻击者行动,帮助研判人员进行分析,图6展示了Holmes方法框架。

图6 Holmes:从审计记录到高级APT阶段

总 结

在全球信息化的背景下,网络活动安全性和威胁防范能力越来越受到业界的重视,采取主动的攻击溯源技术尤为重要。网络攻击溯源分析需要对网络攻击进行全面地深入了解,结合各种防御技术积累安全数据。得到充足的数据后利用机器学习、深度学习等算法,实现自动化分析达到高成熟度攻击溯源。

网络攻击溯源技术还有着巨大的发展空间,如何追溯到更多的有用数据,如何多维度地对得到的数据进行分析,以及如何提高攻击溯源技术的有效性等方面依旧任重而道远。

参考文献

[14]Bhatt S, Manadhata P K, Zomlot L. The operational role of security information and event management systems[J]. IEEE Security & Privacy, 2014, 12(5): 35-41.

[15]C. Rice. Cyber Threat Intelligence. UK, 2014.

[16]Milajerdi S M, Eshete B, Gjomemo R, et al. Poirot: Aligning attack behavior with kernel audit records for cyber threat hunting[C]//2019 ACM SIGSAC Conference on Computer and Communications Security, 2019: 1795-1812.

[17]Milajerdi S M, Gjomemo R, Eshete B, et al. Holmes: real-time apt detection through correlation of suspicious information flows[C]//2019 IEEE Symposium on Security and Privacy (SP), 2019: 1137-1152.

转载请注明:IT运维空间 » 安全防护 » 浅谈网络攻击溯源技术之二

发表评论