黑客正积极利用一个关键的远程代码执行漏洞,允许未经验证的攻击者在运行易受攻击的File Manager插件版本的WordPress站点上载脚本并执行任意代码。

9月1日上午,塞拉沃的待命安全官员Ville Korhonen第一个发现了这个漏洞,并且发现了一个事实,即威胁参与者已经在试图利用它进行攻击,将恶意PHP文件上传到易受攻击的网站上。

在Korhonen发现攻击并向插件开发人员报告漏洞后的几个小时内,File Manager的开发人员在6.9版本的发布中修补了这个严重的缺陷。

文件管理器插件目前安装在超过700000个WordPress站点上,该漏洞影响6.0到6.8之间的所有版本。

已经探测到45万个地点

Wordfence的研究人员也在9月1日早上从Arsys的Gonzalo Cruz那里得知了这一持续的攻击,他为他们提供了一个有效的概念证明,让他们能够研究如何阻止攻击。

WordPress安全公司后来表示,Wordfence Web应用防火墙在过去几天内能够阻止超过45万次的攻击尝试。

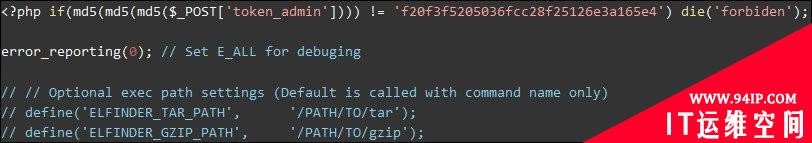

Wordfence说,黑客试图将图片中隐藏的网页外壳的PHP文件上传到wp content/plugins/wp file manager/lib/files/文件夹。

他们还发现他们首先用空文件探测潜在的易受攻击的站点,并且只有在攻击成功的情况下,才试图注入恶意脚本。

NinTechNet也报告了这些攻击企图,称攻击者试图上传一个恶意的hardfork.php文件允许他们在WordPress站点的/wp admin/admin中注入恶意代码的脚本

超过30万个网站仍然容易受到攻击

Wordfence的信息安全主管Chloe Chamberland解释说:“像这样的文件管理器插件可以让攻击者直接从WordPress仪表板操作或上传他们选择的任何文件,有可能让他们在网站的管理区域升级权限。”。

“例如,攻击者可以使用泄露的密码访问站点的管理区域,然后访问此插件并上载一个webshell以进一步枚举服务器,并可能使用另一个漏洞升级其攻击。

昨天上午,文件管理器的开发团队通过文件管理器6.9的发布解决了这个被积极利用的关键漏洞。

然而,根据WordPress插件门户网站上提供的历史下载数据,在过去两天内,该插件仅被下载了126000次,包括更新和新安装,导致57.4万个WordPress网站暴露在外。

幸运的是,在安装了活动文件管理器插件的所有站点中,只有51.5%的站点(总计超过300000个站点)正在运行一个易受攻击的版本,攻击者可以在成功利用该漏洞后执行任意代码。

建议文件管理器用户尽快将插件更新到6.9版本,以阻止正在进行的攻击。

转载请注明:IT运维空间 » 安全防护 » 不怕黑客技术高就怕黑客努力,黑客利用漏洞控制超过30万个网站

发表评论