关于针对Windows系统的有针对性的攻击我们已经写了很多文章,这很容易理解。由于Windows的流行,它是最适合攻击工具的平台。与此同时,研究人员普遍认为Linux是一种默认安全的操作系统,不会受到恶意软件的攻击。

毫无疑问,Linux并没有面临Windows系统多年来所面临的病毒、木马和恶意软件的攻击。然而,Linux确实存在恶意软件,比如PHP后门、rootkit和利用代码。如果攻击者能够攻击运行Linux的服务器,不仅可以访问存储在服务器上的数据,还可以访问连接到服务器上运行Windows或macOS的终端,例如,通过驱动下载。

此外,Linux计算机更有可能不受保护,因此这种攻击很可能不会引起注意。当Heartbleed和Shellshock漏洞在2014年首次被报道时,两个主要的担忧是,受感染的Linux服务器可能成为攻击者进入公司网络的网关,并且可以使攻击者访问敏感的公司数据。

卡巴斯基的全球研究和分析团队(GReAT)定期发布高级持续攻击(APT)活动摘要,其基础是在研究人员的私人APT报告中更详细地讨论的攻击情报研究。在本报告中,研究人员主要关注APT攻击者对Linux资源的攻击。

BARIUM APT

研究人员第一次报道Winnti APT集团(又名APT41或BARIUM)是在2013年,当时他们主要针对博彩公司,以获得直接的利益。与此同时,他们扩大了自己的攻击服务,开发了大量的新工具,并致力于更复杂的目标。MESSAGETAP是一种Linux恶意软件,该组织使用它有选择地拦截来自电信运营商基础设施的短信。据FireEye称,该组织将该恶意软件部署在SMS网关系统上,作为其运营的一部分,渗透到ISP和电信公司,以建立监控网格。

最近,研究人员发现了另一个可疑的BARIUM/APT41工具,它以编程语言Go(也称为Golang)编写,该工具为Linux计算机实现了动态的,受C2控制的数据包损坏/网络攻击工具。尽管尚不清楚它是为系统管理任务而开发的工具,还是它也是APT41工具集的一部分,但它提供的功能也可以通过其他系统管理工具来实现这一事实表明,其目的可能是不合法的。同样,它在磁盘上的名称相当通用,与它的功能无关,这再次表明它可能是用于执行某些类型的破坏性攻击的秘密工具。

新的APT恶意软件:Cloud Snooper

今年2月有研究人员在云服务器上发现了一种新的APT恶意软件:Cloud Snooper,同时运行Linux和Windows的恶意软件它可以在本地和云服务器中规避传统的防火墙安全技术。攻击的核心是一个面向服务器的Linux内核rootkit,该内核挂钩了netfilter流量控制功能,以启用穿越防火墙的隐蔽C2(命令和控制)通信。研究人员分析和描述了rootkit的用户区后门,称为“Snoopy”,并能够设计检测和扫描方法来大规模识别rootkit。通过最终分析,该工具集可能至少从2016年就已经出现了。

DarkHotel

DarkHotel是一个攻击者,它将Linux系统作为其支持基础设施的一部分。例如,在2018年11月,当研究人员报告使用GreezeShell后门针对亚太地区和欧洲的外交对象的DarkHotel活动时,就观察到一些C2服务器正在运行Ubuntu Linux。所有服务器都打开了标准的SSH和SMTP端口。此外,他们都使用Apache Web服务器版本2.4.18。

最强攻击组织“方程式(Equation Group)”

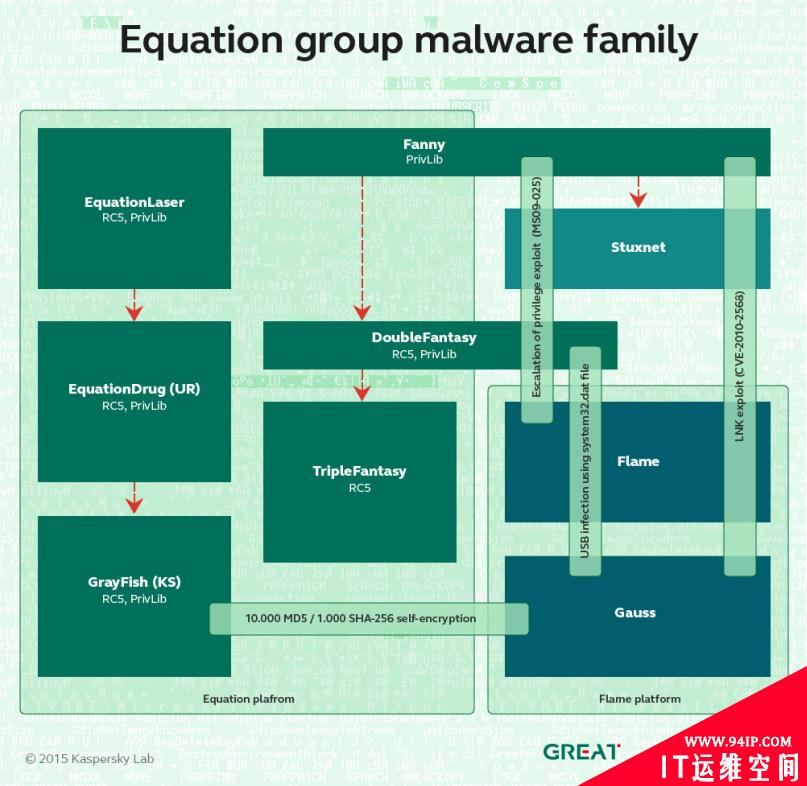

根据卡巴斯基实验室目前所掌握的证据,“方程式组织”(Equation Group)与其他网络犯罪组织有关联,并被认为是著名的震网(Stuxnet)和火焰(Flame)病毒幕后的操纵者。

早在Stuxnet和Flame使用0day漏洞进行攻击之前,“方程式组织”就已经掌握了这些0day漏洞。有些时候,他们还会同其他网络犯罪组织分享漏洞利用程序。

卡巴斯基实验室早在2015年就发现了方程式组,这是一个高度复杂的攻击者,已经参与了多次CNE(计算机网络开发)行动,可以追溯到2001年,或许是更早的1996年。多年来,这个攻击者与其他强大的APT团体进行合作,目前该组织拥有一个强大的网络攻击工具集。研究人员发现的这些词有:EQUATIONLASER、EQUATIONDRUG、DOUBLEFANTASY、TRIPLEFANTASY、FANNY和GRAYFISH。方程式组的创新并不局限于Windows平台,该组织的posix兼容代码库允许在其他平台上进行并行开发。2015年,研究人员就发现了针对Linux的早期DOUBLEFANTASY恶意软件。该植入程序收集系统信息和凭据,并提供对受感染计算机的常规访问。考虑到该模块在攻击链中所起的作用,这表明存在类似的后期攻击,更复杂的植入对象。

HackingTeam

HackingTeam是一家意大利信息技术公司,它开发并向世界各地的政府、执法机构和企业出售入侵软件,也就是所谓的“合法监控软件”。不幸的是,他们在2015年遭到了黑客攻击,并遭受了一次数据泄漏,受害者是一位名叫菲尼亚斯·菲舍(Phineas Phisher)的活动人士。随后,包括源代码和客户信息在内的400GB被盗公司数据被泄漏,使得这些工具被世界各地的攻击者获取、改造和使用,比如DancingSalome(又名Callisto)。泄漏的工具包括对Adobe Flash (CVE-2015-5119)的零日攻击,以及能够提供远程访问、键盘记录、一般信息记录和过滤的复杂平台,也许最值得注意的是,绕过流加密直接从内存中检索Skype音频和视频帧的能力。RCS(远程控制系统)恶意软件(又名Galileo、Da Vinci、Korablin、Morcut和Crisis)包含多个组件,包括Windows、macOS和Linux的桌面代理。

Lazarus

Lazarus组织是一个活跃在网络犯罪和间谍活动中的犯罪攻击组织。该组织由于实施间谍活动和严重破坏性攻击被公众知晓,例如2014年对索尼影业发起的攻击。近年来,Lazarus 还参与多个以牟利为动机的网络攻击,包括2016年从孟加拉国中央银行盗走8100万美元的惊天劫案以及WannaCry勒索软件攻击事件。

2018年,在Lazarus发起的另一次重大攻击事件中,23个国家/地区的ATM计算机被攻击。据估计,到目前为止,Lazarus组织发起的FASTCash攻击所造成的被盗金额已经高达数千万美元。2018年,有研究人员调研,揭露该组织发起金融攻击所用的主要工具。在针对ATM计算机的“FASTCash”攻击中,Lazarus首先侵入目标银行的网络和处理ATM交易的切换应用服务器,在服务器被入侵后,攻击者立即植入恶意软件(Trojan.Fastcash)。随后,该恶意软件拦截Lazarus的取款请求,并发送伪造的批准响应,使攻击者盗走ATM中的现金。

2020年6月,研究人员分析了与Lazarus行动AppleJeus和TangoDaiwbo活动有关的macOS新样本,这些macOS被用于金融和间谍攻击。样本已经上传到VirusTotal。上传的文件还包括一个Linux恶意软件变种,其功能与macOS TangoDaiwbo恶意软件类似。这些样本证实了研究人员两年前强调的一个进展,该组织正在积极开发非windows恶意软件。

Sofacy攻击

Sofacy(还有其他广为人知的称号,如APT28、Fancy Bear以及Tsar Team)是一个非常活跃又高产的APT组织。Sofacy的实力雄厚,用到了许多0day漏洞,所使用的恶意软件工具集非常新颖且范围广泛。2017年Sofacy依然活跃,研究人员向专属客户反馈了关于Sofacy的许多YARA规则、IOC以及安全报告,反馈数量高居2017年榜首。在该组织的武器装备中,有一种工具是SPLM(也被称为CHOPSTICK和XAgent),这是一种第二阶段的工具,有选择地用于攻击世界各地的目标。多年来,Sofacy已经为多个平台开发了模块,包括在2016年被检测为“Fysbis”的Linux模块。多年来在Windows、macOS、iOS和Linux上看到的一致成果表明,同一个开发人员,或者一个小的核心团队,正在修改和维护代码。

“公爵”(the Dukes)

“公爵”是一个被用了很多年的攻击工具,研究人员在2013年首次发现了它,但最早的使用记录可以追溯到2008年。该组织袭击了车臣、乌克兰、格鲁吉亚、西方政府、非政府组织、北约和个人。该组织被认为是2016年美国民主党全国代表大会遭黑客袭击的幕后黑手。Dukes的工具集包含了一套全面的恶意软件,它们实现了类似的功能,但使用了几种不同的编程语言。该组织的恶意软件和活动包括PinchDuke、GeminiDuke、CosmicDuke、MiniDuke、CozyDuke、OnionDuke、SeaDuke、HammerDuke和CloudDuke。其中至少有一个SeaDuke包含Linux变体。

The Lamberts

卡巴斯基指出,The Lamberts曾利用过一个叫做BlackLambert的恶意软件对欧洲一高端机构发起了网络攻击。

获悉,The Lamberts至少从2008年就已经开始了黑客行动,期间它利用了多种复杂的攻击工具对高端机构发起攻击,其所利用的工具同时支持Windows系统和OS系统。另外,卡巴斯基最新发现的版本则是在2016年开发的。

目前Lamberts已经是一个高度复杂的攻击者组织,已知拥有巨大的恶意软件库,包括被动的,网络驱动的后门,不断迭代模块化的后门,收集工具和擦除恶意软件 (wiper) 进行攻击。伊朗曾使用 Shamoon 和 Stone Drill 等 Wiper 恶意软件在中东邻国造成大规模破坏。

2017年,卡巴斯基实验室的研究人员发表了《Lamberts家族概述》研究报告,你可以从研究人员的攻击情报报告中获得更多更新(GoldLambert,SilverLambert,RedLambert,BrownLambert)。各种Lamberts变体的攻击目标无疑是Windows。不过,研究人员为Green Lambert在Windows上创建的签名也在Green Lambert的macOS版本上触发了,该版本在功能上与Windows版本相似。此外,研究人员还确定了为Windows和Linux编译的SilverLambert后门样本。

本文介绍了针对Linux发起攻击的8个APT组织,下文我们将介绍剩余的6个APT组织以及相关的缓解措施。

本文翻

转载请注明:IT运维空间 » 安全防护 » 针对Linux发起攻击的14个APT组织(上)

发表评论