安全 第337页

-

您的物联网安全性是否足够强大?

根据卡巴斯基的一项新研究,64%的企业使用物联网(IoT)解决方案,其中57%的企业表示他们对该技术的最大担忧是网络安全漏洞。 网络攻击是任何企业都可能发生的最具破坏性的事情之一,它会夺走关键任务的宝贵资源,并削弱公司品牌形象。物联网设备是...

king

2023.01.16

442浏览

0

king

2023.01.16

442浏览

0

-

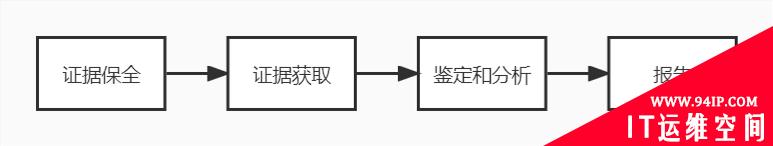

浅谈智能手机取证—流程篇

智能手机取证流程共分四个阶段:证据保全、证据获取、鉴定和分析、报告。在上篇中,将着重介绍智能手机取证的概述、历史与智能手机取证流程的前两个阶段:证据保全和证据获取,这两步在智能手机取证中发挥很重要的作用。 美国司法学会(National...

admin

2023.01.16

579浏览

0

admin

2023.01.16

579浏览

0

-

威胁者如何武器化你的信任?

信任是人际关系的核心,我们每天都本能地进行信任评估。这些决策往往是在潜意识中进行的,它指导我们的行为方式、我们投票支持的人、我们处理的业务以及我们对事情结果的信心。不幸的是,出于所有这些原因,信任也是每个犯罪分子的首选武器之一。从知道居民们信...

admin

2023.01.16

421浏览

0

admin

2023.01.16

421浏览

0

-

Gartner公布了2022-23年八大网络安全预测

执行绩效评估将越来越多地与管理网络风险的能力联系起来;近三分之一的国家将在未来三年内规范勒索软件响应;根据 Gartner, Inc. 今天公布的顶级网络安全预测,安全平台整合将帮助组织在恶劣的环境中蓬勃发展。 在悉尼 Gartner...

Molet

2023.01.16

403浏览

0

Molet

2023.01.16

403浏览

0

-

远程优先的时代如何缓解勒索软件攻击?

多年来,勒索软件一直是网络安全团队的眼中钉。随着向远程和混合办公模式的转变,这种潜在的威胁给各地组织带来了更大的挑战。 2021 年可以作为勒索软件攻击的研究案例,因为当时勒索软件攻击的种类繁多,而且对财务和经济产生了重大影响,组织的应对方...

gtxyzz

2023.01.16

529浏览

0

gtxyzz

2023.01.16

529浏览

0