安全 第2830页

-

钓鱼邮件新形式,黑客利用特朗普传播钓鱼邮件,诱骗用户下载后门

一个网络钓鱼活动推动一个网络妥协后门,假装掌握了特朗普总统感染COVID-19后健康状况的内幕消息。 随着美国2020年总统大选超党派化,来自不同党派的人们出于各种原因对特朗普的健康状况产生了困扰。 为了利用这一点,BazarLoader特...

kavin

2022.11.23

600浏览

0

kavin

2022.11.23

600浏览

0

-

汽车行业的未来发展,网络安全不应被忽视

汽车网络安全硬件仍然是一个相对较小的市场,并且在汽车行业内未受到足够的重视。 根据安全芯片提供商英飞凌的预测,未来五年内,网络黑客可能会给汽车行业造成 240 亿美元的损失。然而,同时期,全球汽车产量预期将超过 6 亿辆,也就是说,平均下...

king

2022.11.23

543浏览

0

king

2022.11.23

543浏览

0

-

量子计算——密码学面临的重大挑战

时至今日,加密技术已经无处不在——从WhatsApp、在线支付到电子商务网站的往来消息中,皆有加密的身影。虽然我们无法直观察看加密技术本体,但它却在一刻不停地工作,对我们的数据进行多次转换以避免信息泄露。以最&ldqu...

kavin

2022.11.23

542浏览

0

kavin

2022.11.23

542浏览

0

-

攻击者是如何通过复制和粘贴来接管Grindr帐户的

人际关系和网上约会都是相当私密的事情,所以,许多人会选择保密,或者至少只与特定的人分享。而Grindr则是“世界上最大的面向同性恋者、双性恋者、跨性别者和同性恋者的社交网络应用”,这使得它对许多人来说特别敏感。它之所以...

kavin

2022.11.23

546浏览

0

kavin

2022.11.23

546浏览

0

-

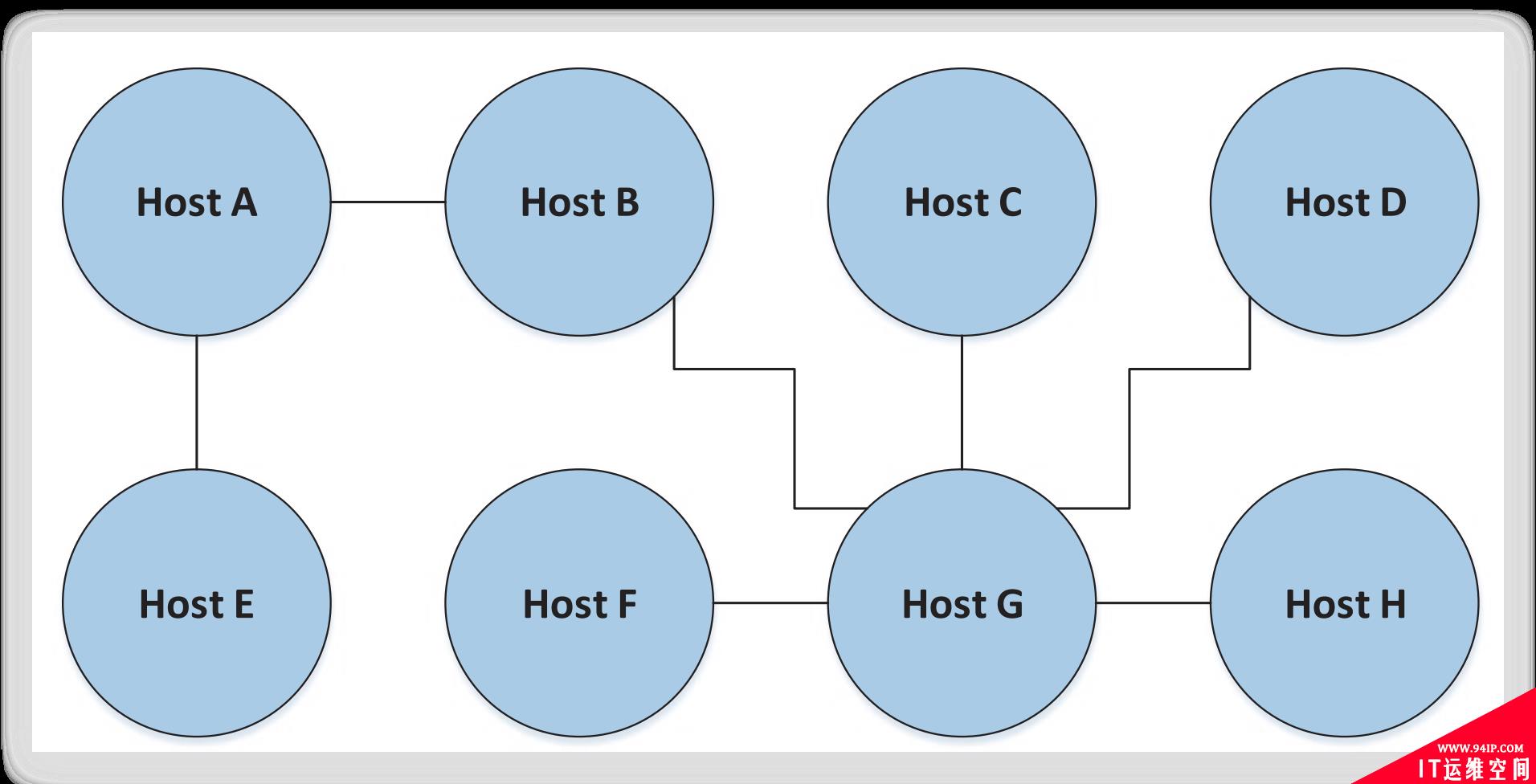

开展专业的红蓝演练 Part.4:论红队的自动化方法

本文的内容参阅了奥克利博士(Dr. Jacob G. Oakley)的著作《Conducting Successful Cybersecurity Engagements:Professional Red Teaming》一书,笔者会分享本书...

Molet

2022.11.23

547浏览

0

Molet

2022.11.23

547浏览

0