安全 第2201页

-

为什么CISO必须重视PAM

特权访问管理 (PAM) 由策略和技术组成,这些策略和技术用于对 IT 环境中经提升的用户、账户、进程和系统访问及权限(“特权”)施加控制。通过实现恰当的特权访问控制级别,PAM 帮助公司企业压缩其攻击界面,防止或...

Molet

2022.12.08

344浏览

0

Molet

2022.12.08

344浏览

0

-

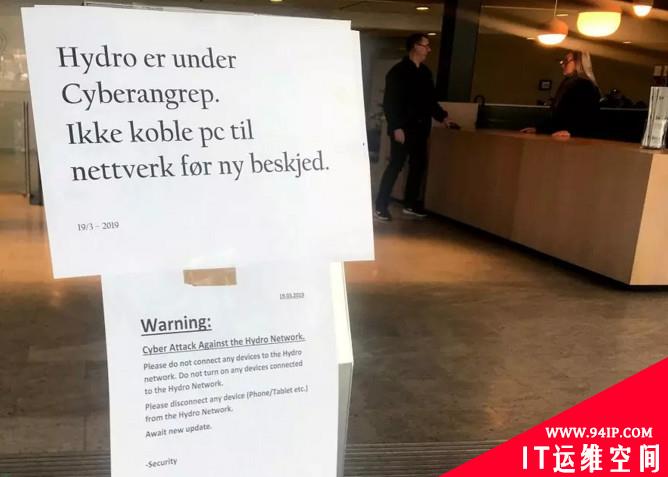

盘点2019年勒索病毒灾难事件

网络攻击千千万,勒索病毒占一半。今天我们就来盘一盘,2019年那些令人窒息的勒索病毒攻击。(这可能是今年最早的勒索病毒盘点了) 今年3月份,全球最大铝制品生产商之一的Norsk Hydro遭遇勒索软件攻击,公司被迫关闭多条自动化生产线,震荡全...

Molet

2022.12.08

343浏览

0

Molet

2022.12.08

343浏览

0

-

移动布控神器 | 科达猎鹰移动人像布控灵动登场

导语:科达发布猎鹰移动人像布控系统,其便携性与灵动性有效满足各种临时性人像布控需求,是固定场景人像布控的有力补充。 近日,科达猎鹰人像大数据产品家族迎来新成员——猎鹰移动人像布控系统。该系统灵动、便携,能够满足各种临时...

Molet

2022.12.08

349浏览

0

Molet

2022.12.08

349浏览

0

-

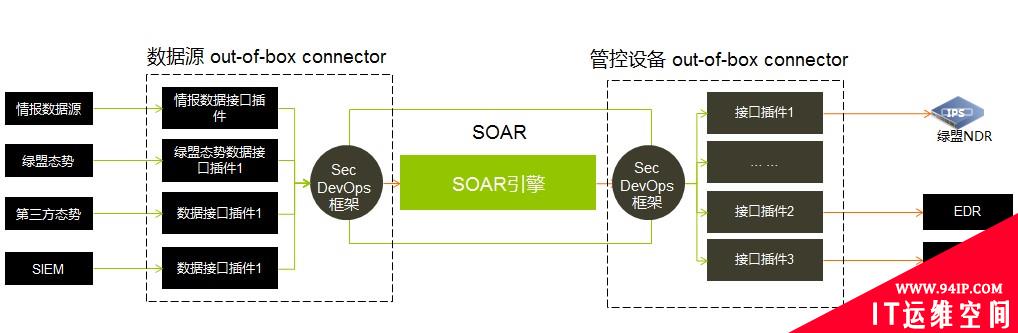

基于SOAR的安全运营之道

2015年,Gartner将SOAR定义为一个平台,它能够利用机器可读的有意义的安全数据来提供报告、分析和管理功能,以支持组织中的安全运营团队。正如每一项技术一样,行业需求和灰色地带为创新解决方案铺平了道路。同样,网络安全也在不断演变,也在不...

king

2022.12.08

405浏览

0

king

2022.12.08

405浏览

0

-

看美国国防部如何提高网络空间安全

全球威胁格局正在不断演变,通过数字现代化战略来应对大国的竞争成了各国国防部的当务之急。2019年7月12日,美国国防部发布《国防部数字现代化战略:国防部2019-2023财年信息资源管理战略规划》,该战略指出国防部提高网络安全的方法,并记录在...

king

2022.12.08

350浏览

0

king

2022.12.08

350浏览

0