安全 第2109页

-

配错防火墙将形同虚设

本来是个防盗窗却用来做防盗门,窗比门小,小偷自然会从门没设防的空隙钻入,而一些企业会则在网络防火墙配置上不时犯下同样错误,反而导致网络容易遭受攻击、数据盗窃与破坏。这是因为他们并未意识到,防火墙配置错误可能让这道“防护之门&rdq...

Molet

2022.12.10

314浏览

0

Molet

2022.12.10

314浏览

0

-

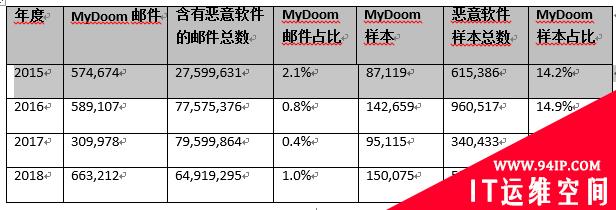

MyDoom病毒:2019依旧肆虐

臭名昭著的MyDoon计算机蠕虫,早在2004年便被初次发现,其位列破坏性计算机病毒前十名,估计损失达380亿美元。尽管已经“风光”不再,现在的MyDoom在整个网络威胁环境中仍占有一席之地。比如距离现在最近的2017年,在Palo Alt...

king

2022.12.10

271浏览

0

king

2022.12.10

271浏览

0

-

企业信息安全基础架构

以下是人们需要了解的有关企业信息安全体系结构以及如何开始实施计划的信息。 企业安全的一大趋势是创建和采用企业信息安全体系结构。但是,关于这个主题的大部分内容都非常含糊不清,可能让IT专业人员想知道企业信息安全架构究竟是什么,更不用说如何实现...

Molet

2022.12.10

287浏览

0

Molet

2022.12.10

287浏览

0

-

企业网络安全存在哪些主要问题?本文带你解读企业网络安全现状

本文以某个企业网络安全现状作为分析实例点,该企业网络遍布全国各省市,拥有 300 余个网络节点,各节点均分级部署大量的主机、服务器、网络设备和安全设备,联网设备 20000 台左右,并承载大型工程 60 余个。网络节点的建设部署具有地域广...

admin

2022.12.10

317浏览

0

admin

2022.12.10

317浏览

0

-

网络安全编程:PE编程实例之查壳工具

PE文件结构中大多用的是偏移地址,因此,只要偏移地址和实际的数据相符,那么PE文件格式有可能是嵌套的。也就是说,PE文件是可以变形的,只要保证其偏移地址和PE文件格式的结构基本就没多大问题。 对于PE可执行文件来说,为了保护可执行文件或者是...

gtxyzz

2022.12.10

338浏览

0

gtxyzz

2022.12.10

338浏览

0