安全 第1936页

-

如何避免安全项目投入中的“黑洞”

任何信息安全公司任何时候都会有很多不同项目在进行,而且是在还有很多日常操作性活动的情况下。每个项目都要花费一定的金钱、资源和时间。同时,这些项目对公司整体安全态势的贡献也不一样,并且处在不同的完成度上。公司企业需持续评估项目的预算消耗情况和进...

Molet

2022.12.13

364浏览

0

Molet

2022.12.13

364浏览

0

-

应用安全:Web攻击手段及防御之—网络层或漏洞

常见的XSS攻击、SQL注入、CSRF攻击等攻击方式和防御手段,这些都是针对代码或系统本身发生的攻击,另外还有一些攻击方式发生在网络层或者潜在的攻击漏洞在这里也总结一下。 DOS/DDOS攻击 DOS攻击不是说攻击DOS系统,或者通过DOS系...

kavin

2022.12.13

398浏览

0

kavin

2022.12.13

398浏览

0

-

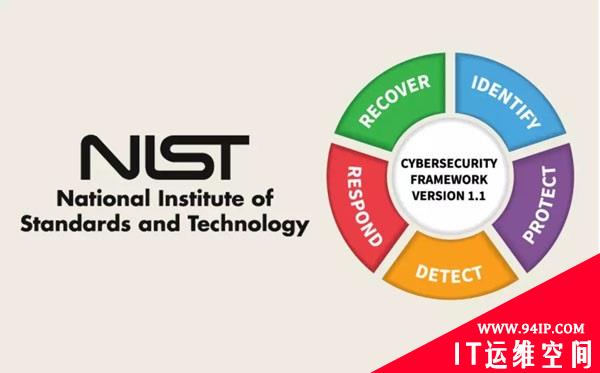

五步应用NIST网络安全框架

根据公司需要调整美国国家标准与技术研究所(NIST)的安全路线图的可操作建议。 美国国家标准与技术研究所网络安全框架( NIST CSF )第一版于2014年发布,旨在帮助各类组织机构加强自身网络安全防御,最近更新到了1.1版。该框架是在...

gtxyzz

2022.12.13

405浏览

0

gtxyzz

2022.12.13

405浏览

0

-

挖矿病毒不仅吞噬电力 更可拖慢企业的计算能力

据国外媒体报道,普林斯顿大学的计算机科学教授Arvind Narayanan评估,比特币挖矿每天耗掉5吉瓦的电力,接近全球耗电量的1%。然而,这其中并不包括隐形的“挖矿病毒”,许多“中招”的数...

admin

2022.12.13

325浏览

0

admin

2022.12.13

325浏览

0