安全 第1831页

-

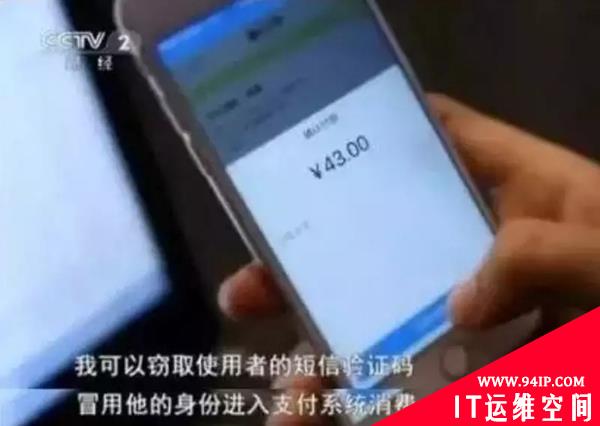

手机这样充电,一秒盗你的银行账户!

出门在外手机没电怎么办?现在很多公共场合配备充电桩,只要把手机跟提供的数据线相连,便能轻轻松松充电。但要小心了,如果不谨慎,一秒就可能控制你的银行账户! 央视做了一个测试,曝光了不法分子通过手机充电桩控制使用者的手机,窃取包括个人照片在内的...

admin

2022.12.15

315浏览

0

admin

2022.12.15

315浏览

0

-

访问控制的定义及五大实现挑战

访问控制可验证并授权个人访问允许查看和使用的信息。 谁应该访问公司的数据?你怎么保证尝试访问的人都经过了授权?在什么情况下要拒绝有权限的用户访问数据? 想要有效保护数据,公司的访问控制策略必须解决以上及其他的问题。然后就是遵循访问控制的几个...

king

2022.12.15

309浏览

0

king

2022.12.15

309浏览

0

-

区块链技术如何应用于网络安全

区块链是一个建立在提供绝对安全和信任的模型上的、分散的、分布式的电子分类记账方式。使用加密技术,按时间顺序和公开记录记录交易,每一个块都有时间标记并与前一个链接。重要的是,这些数字“块”只能通过所有参与者的共识来更新,...

king

2022.12.15

326浏览

0

king

2022.12.15

326浏览

0

-

应用程序安全策略:随着DevOps的崛起,可能需要重新审视

过去六年来,我一直在从事Veracode的项目管理工作。在那段时间里,我了解到很多部署AppSec策略的不同方法。通常,安全团队(CISO / CIO领导)部署适用于开发人员和工程师的AppSec策略。然而,随着软件开发和发布方式的迅速变化...

kavin

2022.12.15

354浏览

0

kavin

2022.12.15

354浏览

0

-

2018年 | 政府技术采购之五大趋势

未来,政府机构对安全产品的采购偏好会呈现什么趋势?反正,据美国电话电报公司 AT&T 的公共部门民用销售副总裁罗勃·丹卡韦兹预测,美国联邦文职机构2018年技术采购将呈现出5大趋势。 据他预测,2018年美国联邦政府...

king

2022.12.15

294浏览

0

king

2022.12.15

294浏览

0