安全 第1691页

-

7个小贴士帮你给特权访问管理穿上“防弹衣”

最近各种研究都表明:公司需要更多地去关注他们的特权账户。 自从获悉了VERIZON的数据丢失调查报告所显示的63%的数据丢失与默认的弱密码以及密码被盗有关后,特权访问管理(Privileged access management ̵...

admin

2022.12.18

354浏览

0

admin

2022.12.18

354浏览

0

-

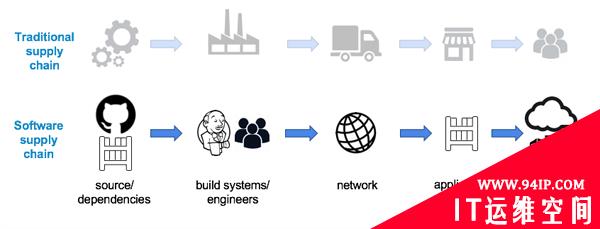

使用Docker保护软件供应链安全

在Docker内部,我们花了很多时间讨论一个话题:如何将运行时安全和隔离作为容器架构的一部分?然而这只是软件流水线的一部分。 我们需要的不是一次性的标签或设置,而是需要将安全放到软件生命周期的每个阶段。 由于软件供应链上的人、代码和基础设施一...

admin

2022.12.18

351浏览

0

admin

2022.12.18

351浏览

0

-

【廉环话】漫谈信息安全设计与治理之BYOD技术篇

上一期,廉哥留了个尾巴:就是BYOD(Bring Your Own Device),是"IT消费化"的典型衍生品。咱说白了也就是:用自己的移动设备给公司干活,还在那里傻乐呵。虽然它在2015年已脱离了加德纳技术成熟度曲线...

kavin

2022.12.18

322浏览

0

kavin

2022.12.18

322浏览

0

-

GitHub上十个最流行的安全项目

开源正在走向胜利,虽然这一天或许会来的晚一点,但是开源终将胜利。在网络安全社区里,尽管许多公司以商业软件的方式牢牢把握着自己的代码不放,但是也有很多安全方面的开源项目可供专业的安全人员使用。 搜寻这些安全相关的开源软件***的地方显然是...

kavin

2022.12.18

361浏览

0

kavin

2022.12.18

361浏览

0

-

给医疗信息安装防盗门 反统方轻松化解泄露难题

在医疗行业的信息化浪潮中,有一个领域的信息化建设工作殊为不同,那就是医院反统方系统。医院信息化程度越深,往往意味着反统方需要布局的范围就越广,对各类信息系统的监控就越严,“封堵追溯”的工作也就越难。 &ldqu...

king

2022.12.18

347浏览

0

king

2022.12.18

347浏览

0