第655页

-

恶意软件时如何伪装的,这份报告给出了答案

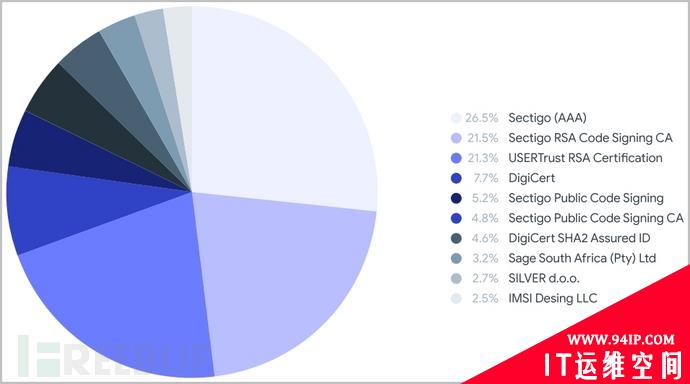

恶意软件设计和部署的关键之处,在于将自己伪装成合法的APP,欺骗用户用户下载和运行恶意文件,以此感染目标设备和系统。为了更好地进行伪装,恶意软件制作者在设计之初就会使用各种技巧和方法。 例如将恶意软件可执行文件伪装成合法应用程序,使用有效证...

gtxyzz

2023.01.19

478浏览

0

gtxyzz

2023.01.19

478浏览

0

-

知名半导体制造商Semikron遭勒索软件攻击

德国半导体制造商Semikron披露,该公司遭到勒索软件攻击,加密了公司的部分网络。 Semikron在德国、巴西、中国、法国、印度、意大利、斯洛伐克和美国等全球24个办事处和8个生产基地拥有3000多名员工,2020年的营业额约为4.61...

king

2023.01.19

461浏览

0

king

2023.01.19

461浏览

0

-

检测和控制影子IT的五个步骤

企业的员工通常希望使用最好的工具来完成他们的工作。对于大多数员工来说,这通常意味着使用在线SaaS应用程序,但这些应用程序和工具可能没有得到企业IT部门的批准和许可。许多员工正在使用影子IT(或者现在更多地称之为“业务主导的IT”)来描...

king

2023.01.19

375浏览

0

king

2023.01.19

375浏览

0

-

开发团队如何提升安全成熟度?

当前,组织比以往任何时候都更需要使他们的开发团队能够构建和提升他们的安全技能。如今组织面临的威胁形势是个人、资金充足的团伙以及国家行为者正在努力尝试利用软件中的漏洞。然而,根据最近的全球研究显示,67%的接受采访的开发人员表示他们仍在交付包含...

Molet

2023.01.19

704浏览

0

Molet

2023.01.19

704浏览

0

-

什么是UPnP?它有何危险?

译者 |陈峻 审校 |孙淑娟 先进的技术往往不一定具有完备的安全性。例如,闪存驱动器里就可能被植入携带式键盘记录器,而在各种最新的浏览器中也可能被安插了后门代码,就连不断推出新版本的Windows,也从来没有间断地发布着各种针对系统漏洞的...

king

2023.01.19

550浏览

0

king

2023.01.19

550浏览

0