第491页

-

客户身份与访问管理(CIAM)常见威胁分析与应对

在“企业边界正在瓦解,基于边界的安全防护体系正在失效”的大背景下,“身份即信任”(Identity is Trust)已成为新一代安全能力构建的基石。特别是在零信任安全建设中,对传统访问控制技术进行了理念上的颠覆,倡导安全体系架构从网络中...

king

2023.01.22

571浏览

0

king

2023.01.22

571浏览

0

-

实例解析Java反射,你会了吗?

反射是大多数语言里都必不不可少的组成部分,对象可以通过反射获取他的类,类可以通过反射拿到所有方法(包括私有),拿到的方法可以调用,总之通过“反射”,我们可以将Java这种静态语言附加上动态特性。 什么是反射 java的反射是指在运行状态中,对...

gtxyzz

2023.01.22

527浏览

0

gtxyzz

2023.01.22

527浏览

0

-

“羊了个羊”一直在被黑客攻击!

如果你还没有玩过“羊了个羊”,那么恭喜你,你最近的睡眠质量超过了大部分人。谁也没有想到,无数人竟然因为一款小游戏而睡不着觉。 它就是“羊了个羊”。 过去人们失眠了就默默地数羊,现在“羊了个羊”让大多数人失了眠,并且还有越玩越精神的...

kavin

2023.01.22

535浏览

0

kavin

2023.01.22

535浏览

0

-

与网络安全风险作斗争:如何从现在开始

在最近一系列备受瞩目的网络安全事件和加剧的地缘政治紧张局势之间,很少有比这更危险的网络安全环境了。这是影响每个组织的危险——自动攻击活动不会区分目标。 这种情况在很大程度上是由于漏洞不断增加,每年发现数以万计的全新漏洞。对于可能已经资源不足...

Molet

2023.01.22

518浏览

0

Molet

2023.01.22

518浏览

0

-

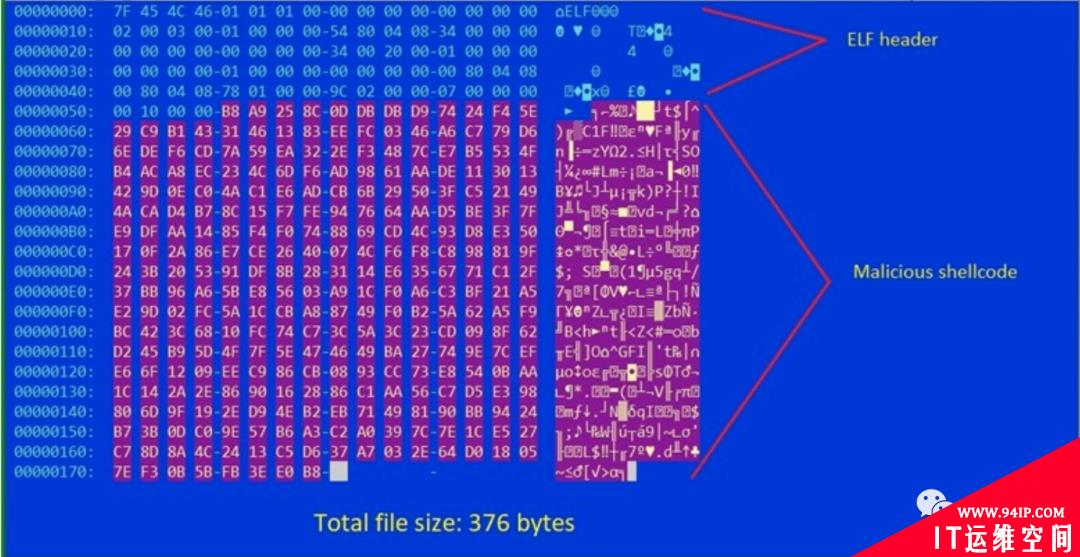

连你家电器的算力都不放过,新发现Linux恶意软件用IoT设备挖矿,大小仅376字节

本文经AI新媒体量子位(公众号ID:QbitAI)授权转载,转载请联系出处。 继电脑和手机后,挖矿病毒也盯上了IoT设备。 无论是智能冰箱、彩电还是洗衣机,但凡有点算力的(物联网和端侧)设备都可能被这种病毒感染,用于挖掘加密货币等。 AT...

kavin

2023.01.22

529浏览

0

kavin

2023.01.22

529浏览

0