-

黑客使用木马化的加密货币应用传播恶意软件

朝鲜黑客组织Lazarus使用木马化的DeFi APP传播恶意软件。 Lazarus是知名的朝鲜黑客组织,经济利益是其首要目标,尤其是加密货币相关的业务。随着NFT和Defi的不断发展,Lazarus黑客组织在经济领域的攻击目标也在不断地发...

king

2023.01.11

368浏览

0

king

2023.01.11

368浏览

0

-

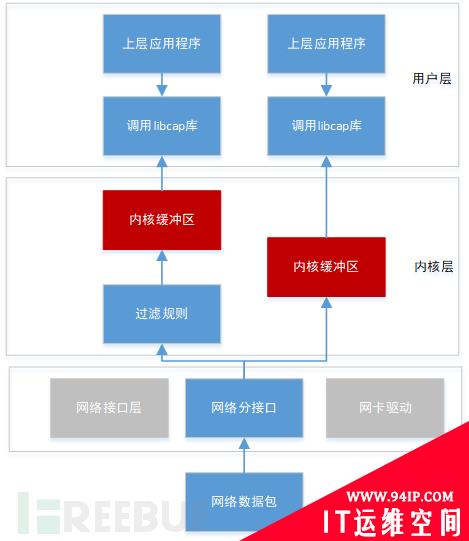

Wireshark抓包,丢包分析?

前言 我们都知道,一般流量分析设备都支持pcap回放离线分析的功能,但如果抓的pcap丢了包,会影响最终安全测试的效果。比如说竞测现场需要提供pcap包测试恶意文件的检测功能,如果pcap中丢包,可能会导致文件还原失败,最终恶意文件检测功能“...

Molet

2023.01.11

415浏览

0

Molet

2023.01.11

415浏览

0

-

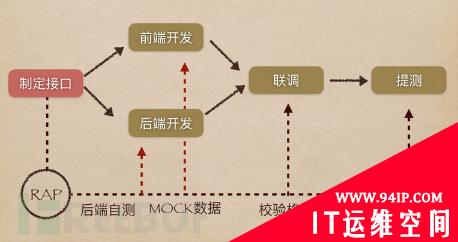

Mock在渗透测试中的通与变

Mock 简述 Mock 这个词在软件测试行业较为常用。Mock方法是单元测试中常见的一种技术, 它的主要作用是模拟一些在应用中不容易构造或者比较复杂的对象,例如模拟某个接口在特殊情况下的返回值。亦或者前/后端测试团队用于检验数据返回和展示...

kavin

2023.01.11

453浏览

0

kavin

2023.01.11

453浏览

0

-

CISA警告:尽快修补来自俄罗斯黑客组织的“严重”漏洞

近日,美国网络安全和基础设施安全局(CISA)已下令联邦民事机构,并敦促所有美国组织修补一个被积极利用且被评为“严重威胁级别”的漏洞,该漏洞影响了世界领先的高效率和全系列网络安全方案供应商WatchGuard的Firebox和XTM防火墙设备...

admin

2023.01.11

381浏览

0

admin

2023.01.11

381浏览

0

-

业务连续性计划:威胁管理的主动方法

俄乌冲突的持续升级让许多公司担心居住在乌克兰的员工或承包商的安全。此类事件也凸显了根据威胁形势制定应急计划的重要性。 业务连续性是CIO和CTO规划流程的重要组成部分。“黑天鹅事件”(极不可能发生,实际却又发生的事件)会对业务产生重大影...

kavin

2023.01.11

572浏览

0

kavin

2023.01.11

572浏览

0