-

OWASP 2010中国峰会独家专家采访——夏鹏

盛大的OWASP 2010中国峰会已于10月22日落下帷幕。大会上,众位专家同与会的朋友们分享了无数宝贵的经验,同时,51CTO记者也特别找到了几位业内知名的安全专家,就网友非常关心的一系列问题进行了专门的采访。下面,请点击收看对深圳昂凯科技...

king

2023.01.11

392浏览

0

king

2023.01.11

392浏览

0

-

OWASP 2010中国峰会独家专家采访——陈晓信

盛大的OWASP 2010中国峰会已于10月22日落下帷幕。大会上,众位专家同与会的朋友们分享了无数宝贵的经验,同时,51CTO记者也特别找到了几位业内知名的安全专家,就网友非常关心的一系列问题进行了专门的采访。下面,请点击收看对阿码科技业务...

gtxyzz

2023.01.11

455浏览

0

gtxyzz

2023.01.11

455浏览

0

-

企业虚拟化发展中的虚拟“安全”

虚拟化是近年来相当火的一项技术,从服务器上的应用,一直到现在多核硬件架构问世,几乎每个人的硬件,都有了足以运作虚拟化环境的能力,在软件上从VMWare到免费的VirtualBox,甚至是Windows 7里为了建构XP Mode的Virtua...

kavin

2023.01.11

358浏览

0

kavin

2023.01.11

358浏览

0

-

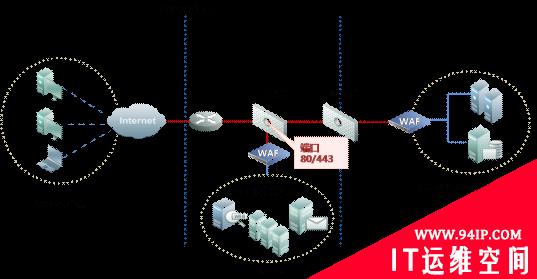

绿盟科技WAF的典型部署方式

通常情况,WAF的部署位置在防火墙和WEB服务器群之间,对WEB服务器群的出入流量进行有效监控,从而确保WEB应用的安全,如下图1所示。 当前,在运营商增值业务系统、政府门户网站、网上银行等基于Web的关键应用中,普遍存在部署WAF的需求。...

Molet

2023.01.11

497浏览

0

Molet

2023.01.11

497浏览

0

-

“安全”将成未来信息产业必争之地

我们对数据信息的使用从未像今天这样广泛而深入,沟通交流用即时通讯工具、手机,设计策划用各类图标工具、设计程序,就算是日常购物、出行订票也少不了网银的帮助。为了很好的保存这些数据信息,人们往往会在电脑、移动硬盘或手机里分门别类,把工作、生活、娱...

kavin

2023.01.11

430浏览

0

kavin

2023.01.11

430浏览

0