-

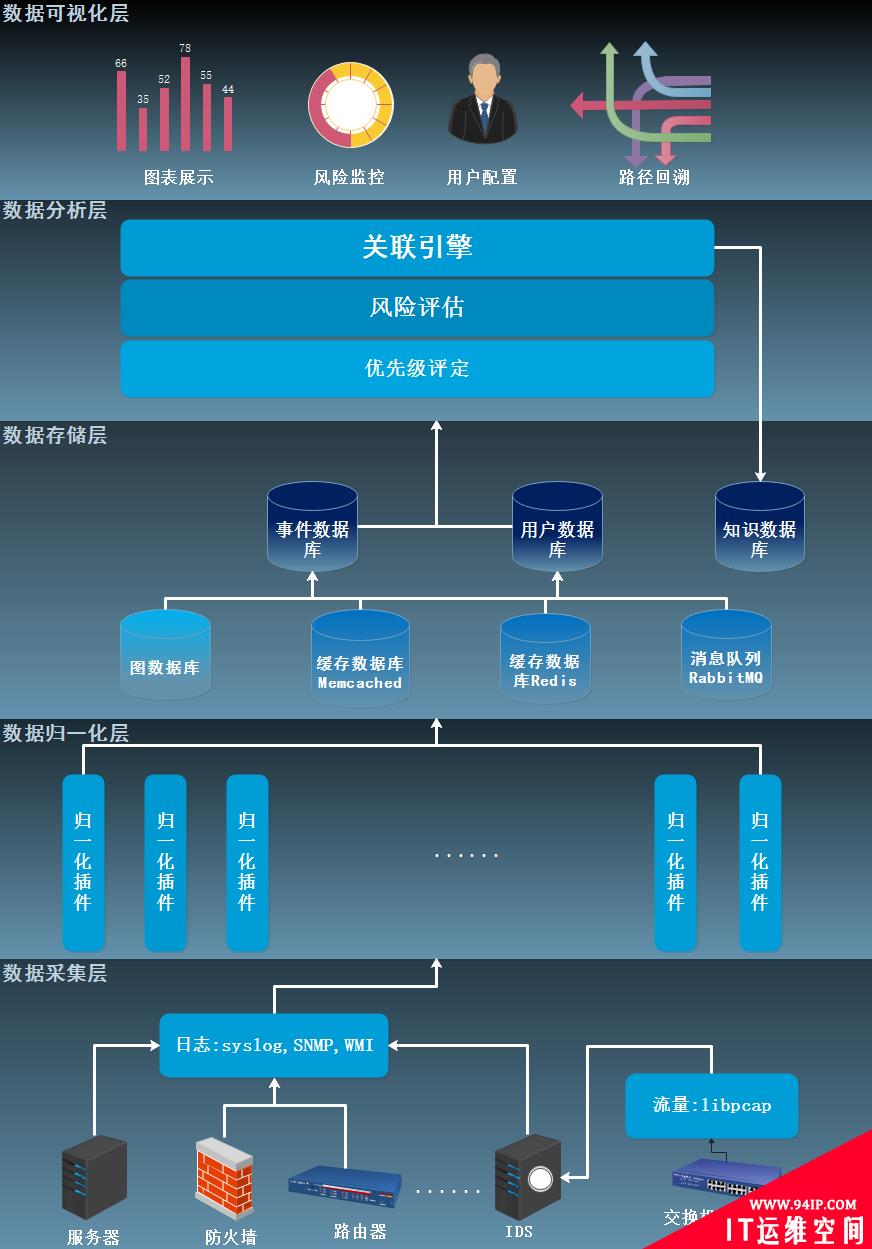

基于博弈理论的入侵检测与响应模型综述

一、整体介绍 1.1 研究背景 当前网络规模急剧增加,各类入侵过程也逐渐向复杂化,多样化和分布式的趋势发展,利用传统的入侵检测与响应技术对各类安全事件进行检测发现、查处、响应变得日益困难。因此,需要用新的视角去理解入侵检测与响应模型。博弈论提...

king

2022.11.30

368浏览

0

king

2022.11.30

368浏览

0

-

如何避免中间人攻击(MITM)

当你使用电脑发送数据或与某人在线通话的时候,你一定采取了某种程度的安全隐私手段。 但如果有第三方在你不知情的情况下窃听,甚至冒充某个你信任的商业伙伴窃取破坏性的信息呢?你的私人数据就这样被放在了危险分子的手中。 这就是臭名昭著的中间人攻击ma...

gtxyzz

2022.11.30

350浏览

0

gtxyzz

2022.11.30

350浏览

0

-

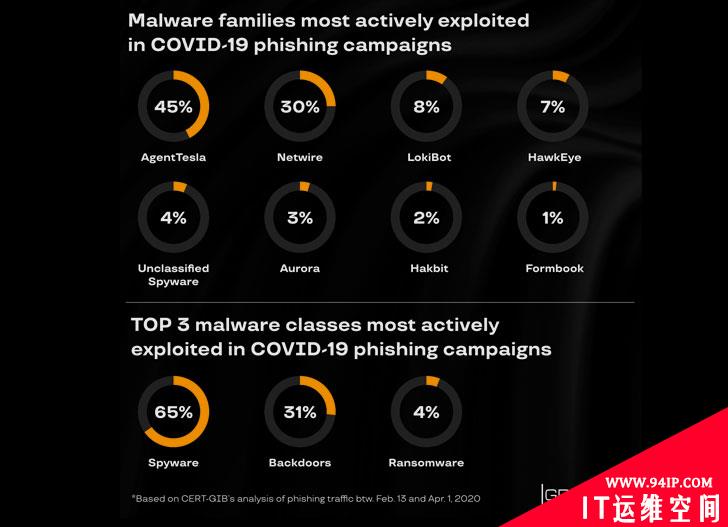

攻击者利用COVID-19进行恶意攻击行为的七种方式

此前的一些报道中已经描述了攻击者如何利用新型冠状病毒的大流行来传播恶意软件或者进行敲诈勒索。这种恐慌仍然在蔓延,利用这种恐慌进行攻击仍然还起作用。 许多企业和组织在没有充分准备的情况下就进行了数字化,使自己面临更多潜在威胁。最近很多网络攻击都...

admin

2022.11.30

359浏览

0

admin

2022.11.30

359浏览

0

-

瑞数信息发布《Bots自动化威胁报告》,七大趋势、安全洞察统统看这里!

日前,瑞数信息重磅发布一份《2020 Bots自动化威胁报告》,系统全面地解读了2019年Bots自动化威胁的主要类别、攻击来源、攻击态势、技术手段,并对2020年Bots自动化威胁的发展趋势做出了准确的判断。据了解,这份报告里所采用的数据...

kavin

2022.11.30

433浏览

0

kavin

2022.11.30

433浏览

0