king 第215页

-

循序渐进!开展零信任建设时应做好的16项准备

近年来,越来越多的企业准备采用零信任架构来实现更好的安全防护。对于许多企业来说,零信任的建设需要全面改变架构、流程和安全意识,这不是一蹴而就的改变,而是一个循序渐进的过程。 那么,企业应该如何建立高效、安全的零信任体系呢?以下梳理了开展...

king

2023.01.12

396浏览

0

king

2023.01.12

396浏览

0

-

影响甚微 数据泄露后Conti活动有增无减

近日,戴尔旗下安全公司Secureworks的研究人员表示,尽管受到近期内部数据泄露的影响, Conti勒索软件团伙的活动依旧非常活跃。他们追踪到一个俄罗斯网络经济罪犯团伙GOLD ULRICK正在利用Conti勒索软件进行犯罪活动。...

king

2023.01.12

434浏览

0

king

2023.01.12

434浏览

0

-

Gartner:响应网络安全事件的三个必备工具

从 Gartner 披露的信息来看,2021 年发生的安全事件平均违规成本达到了 17 年以来的峰值。值得注意的是,安全事件中 10% 是由勒索软件引起,预计这一占比将在 2022 年继续增加。为了更好应对网络安全威胁,安全与风险管理领...

king

2023.01.12

410浏览

0

king

2023.01.12

410浏览

0

-

美国悬赏1000万美元,征集6名俄罗斯沙虫组织成员线索

Bleeping Computer 今日消息,美国政府提供了高达 1000 万美元的奖金,悬赏六名俄罗斯 GRU 黑客,这些人也是臭名昭著的 “沙虫 “黑客组织成员。 据悉,奖金是美国国务院“正义奖赏”计划的一...

king

2023.01.12

405浏览

0

king

2023.01.12

405浏览

0

-

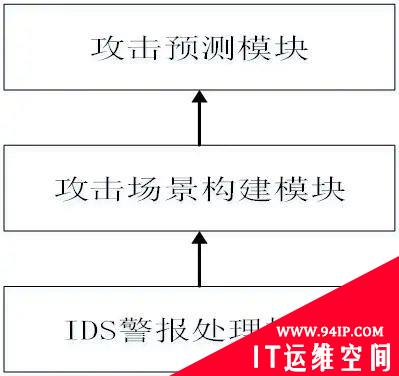

聊聊网络攻击预测技术

一、研究背景 网络安全是一个非常广泛的研究领域,对网络中恶意活动的检测是最常见的问题之一。入侵检测系统(Intrusion Detection System,IDS)作为一种安全防护技术,通过实时监控系统,一旦发生异常就发出警告,是目前最广...

king

2023.01.12

385浏览

0

king

2023.01.12

385浏览

0