gtxyzz 第637页

-

2021年网络黑产市场恐比肩世界第三大经济体

随着组织数字化,犯罪也随之数字化,地下犯罪产业正在前所未有地蓬勃发展。如今,网络犯罪已经成为一项庞大的业务,随着公司与消费者一同投入这个万亿美元的数字世界。 世界经济论坛(WEF)在《2020全球风险报告》中指出,网络犯罪是未来十年全球第二大...

gtxyzz

2022.11.29

359浏览

0

gtxyzz

2022.11.29

359浏览

0

-

保护物联网设备并收回隐私的6个步骤

在当今世界,我们比以往任何时候都更加紧密地连接在一起——不仅是相互连接,而且还与我们的设备连接在一起。例如,人们现在有能力通过手机打开和关闭车库门,甚至可以直接通过手机启动汽车。但是,当我们做这些令人惊奇的事情时,我们...

gtxyzz

2022.11.29

352浏览

0

gtxyzz

2022.11.29

352浏览

0

-

三大微隔离架构有何区别?

尽管在过去几年中企业安全架构进行了一系列改进,但有一个重要转型已经达成共识,那就是企业不能仅依靠外围边界的“马其顿防线”来阻止网络攻击者。通过将IT环境划分为可控的细分区间——即所谓的&ldqu...

gtxyzz

2022.11.29

357浏览

0

gtxyzz

2022.11.29

357浏览

0

-

一张图告诉你为什么HTTPS是安全的

为什么要有HTTPS 在HTTPS出现之前,所有请求都是以明文方式送出的,那么如果有人在传输途中偷听或者抓包的话,你的所有通信内容都会泄漏。 比较安全的方法是将通信内容加密在发送给对方。加密方法有两种,对称加密和非对称加密。 对称加密 对...

gtxyzz

2022.11.29

403浏览

0

gtxyzz

2022.11.29

403浏览

0

-

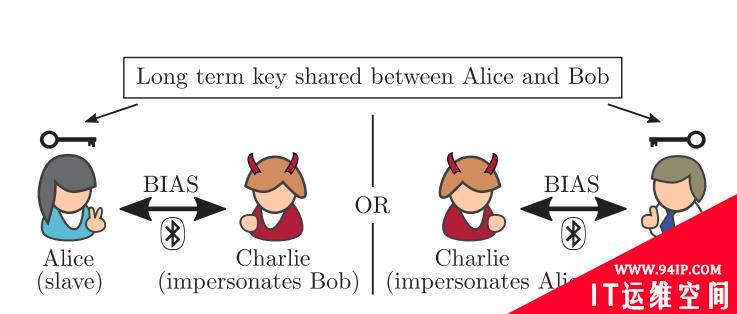

蓝牙冒充攻击(BIAS)威胁数十亿设备

Boffins披露了一个被称为BIAS的蓝牙安全漏洞,攻击者可能会利用该漏洞欺骗远程配对的设备。 作为一种广泛应用于数十亿台设备使用的无线通信。蓝牙(BR/EDR)标准包括了传统的身份验证过程和安全的验证过程。两个蓝牙设备如果要建立加密连接,...

gtxyzz

2022.11.29

377浏览

0

gtxyzz

2022.11.29

377浏览

0