gtxyzz 第101页

-

零信任如何提高移动设备的安全性?

员工的隐私、个人身份和特权访问凭证都面临风险,因为企业正在牺牲安全来完成更多的工作。尽管85%的企业有专门的移动安全预算,但超过一半(52%)的企业牺牲了移动和物联网设备的安全性,以“完成工作”。 移动设备攻击正变得越来越严重 Veri...

gtxyzz

2023.01.22

530浏览

0

gtxyzz

2023.01.22

530浏览

0

-

碰撞测试作弊假?黑客曝光特斯拉使用“特殊代码”

特斯拉电动汽车在安全碰撞测试中所展现出的安全性高到令人难以置信,其中Model Y 的表现尤其令用户满意,曾在NHTSA的安全测试中获得了最高的IIHS安全等级。 但是,知名特斯拉黑客和软件专家@Greentheonly却在社交平台上爆...

gtxyzz

2023.01.22

533浏览

0

gtxyzz

2023.01.22

533浏览

0

-

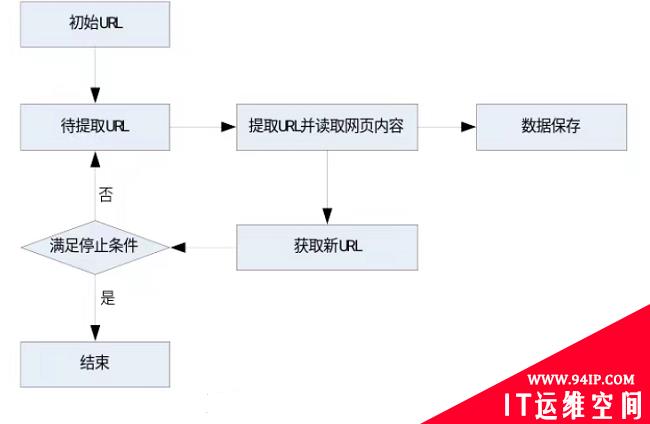

浅谈网络爬虫技术与反爬虫防护

什么是网络爬虫 网络爬虫本质上是一段计算机程序或脚本,其按照一定的逻辑和算法规则自动地抓取互联网信息。 网络爬虫的分类及技术原理 网络爬虫按照实现的技术和结构可以分为以下几种类型:通用网络爬虫、聚焦网络爬虫、增量式网络爬虫、深层网络爬虫等。...

gtxyzz

2023.01.22

611浏览

0

gtxyzz

2023.01.22

611浏览

0

-

网络安全方法是否会造成系统漏洞

某企业最近发布了《2022年数据泄露调查报告》,为企业提供了关于全球网络安全状况的重要见解,分析了过去15年里超过2.3万起事件和5200起已确认的入侵事件,将网络攻击的首要动机归因于经济利益。 几乎五分之四的违法行为是有组织犯罪所为,他们...

gtxyzz

2023.01.22

572浏览

0

gtxyzz

2023.01.22

572浏览

0

-

零信任:保护IoT设备和构建IT和OT网络的三个步骤

增加安全措施的需要每天都在增加。随着技术的发展和渗透网络和计算机系统的方法的发展,识别在线的不良行为者变得越来越困难。这在当今远程访问企业数据、运营技术(OT)网络和由控制器、传感器和数据聚合器组成的智能建筑系统的世界中尤为重要。 一段...

gtxyzz

2023.01.22

616浏览

0

gtxyzz

2023.01.22

616浏览

0