admin 第616页

-

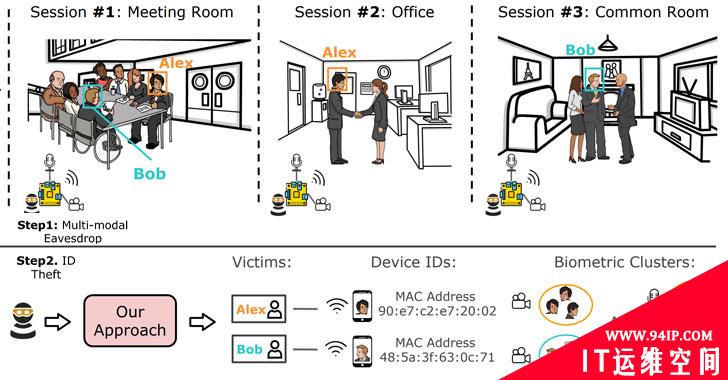

物联网隐私威胁:利用设备ID和用户生物信息来关联用户

近日,来自英国利物浦大学(University of Liverpool)、纽约大学等地的研究人员在WWW 20会议上发表了题为Nowhere to Hide: Cross-modal Identity Leakage between Bi...

admin

2022.11.30

290浏览

0

admin

2022.11.30

290浏览

0

-

对抗DDoS攻击的法律武器

若干年前读大学时候我接触的第一门专业课是“网络基础课”,还记得第一节课时老师就以ping命令为切入点介绍DDoS攻击,当时还专门告诉我们要念成“D-D-O-S”,而非“D-DOS&r...

admin

2022.11.30

342浏览

0

admin

2022.11.30

342浏览

0

-

攻击者又出新花样:以终止员工合同为由的Zoom钓鱼攻击活动

Zoom是一个在线视频通信平台,具有视频会议,在线会议,聊天和移动协作等功能。受全球疫情影响Zoom平台的使用率急速攀升,这也使得它成为攻击者的重点关注对象。 近期,一个新的Zoom网络钓鱼活动进入视野,该活动会发布员工合同将被终止的虚假威...

admin

2022.11.30

358浏览

0

admin

2022.11.30

358浏览

0

-

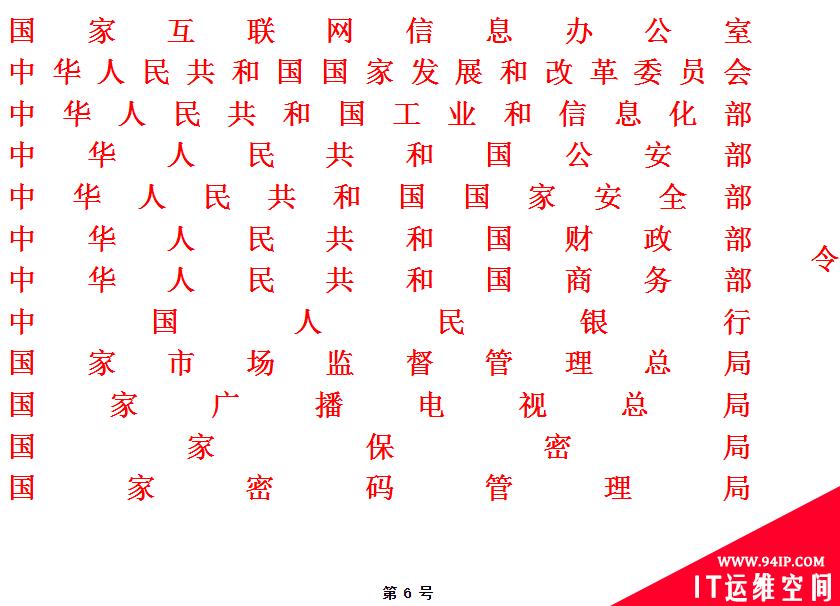

《网络安全审查办法》与信安从业者有什么关系

近日《网络安全审查办法》刷遍安全圈,为何如此被各大厂商争相转载。那么《办法》与我们信安从业者又有何相关? 关键信息基础设施对国家安全、经济安全、社会稳定、公众健康和安全至关重要。我国建立网络安全审查制度,目的是通过网络安全审查这一举措,及早发...

admin

2022.11.30

494浏览

0

admin

2022.11.30

494浏览

0