admin 第608页

-

威胁建模的主流框架、工具与优秀实践

了解威胁建模框架、方法和工具可以帮你更好地识别、量化和排序面临的威胁。 威胁建模是一个结构化的过程,IT专业人员可以通过该过程识别潜在的安全威胁和漏洞,量化每个威胁的严重性,并确定技术的优先级以缓解攻击并保护IT资产。 这个宽泛的定义听起来可...

admin

2022.12.01

338浏览

0

admin

2022.12.01

338浏览

0

-

对2019年各个国家0 day漏洞使用情况的介绍

网络威胁情报(CTI)扮演的关键战略和战术角色之一是对软件漏洞的跟踪,分析和优先级排序,这些漏洞可能会使组织的数据,员工和客户面临风险。在这个由四部分组成的文章系列中,FireEye Mandiant威胁情报分析了CTI在实现漏洞管理中的价...

admin

2022.12.01

344浏览

0

admin

2022.12.01

344浏览

0

-

暗网流行数据报告,个人数据只值1美元

根据Terbium Labs的数据,欺诈指南占暗网上销售数据总量的将近一半(49%),其次是个人数据,占15.6%。 此次研究主要调查了三个暗网市场:“The Canadian HeadQuarters-加拿大总部”,...

admin

2022.12.01

360浏览

0

admin

2022.12.01

360浏览

0

-

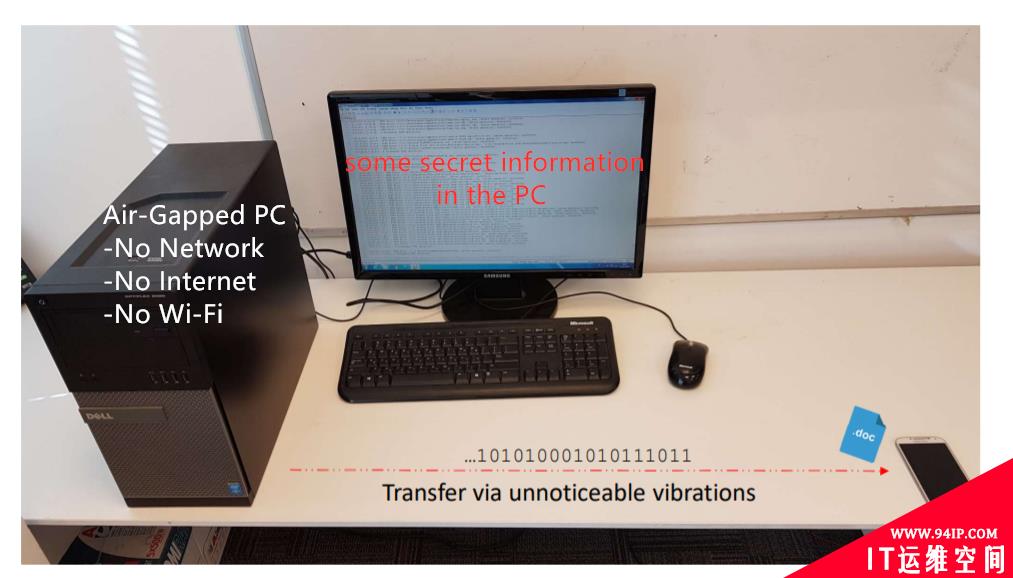

我的电脑不联网,很安全,黑客:你还有风扇呢

从1988年第一个网络蠕虫病毒诞生以来,「互联网危机四伏」的观念就已经深入人心。如果只是这样,不给电脑联网、禁止使用任何可移动储存介质,数据就安全了吗?但专门研究黑客攻击技术的研究者告诉我们,这个想法太天真了。他们用实验证明,即使不联网,机箱...

admin

2022.12.01

327浏览

0

admin

2022.12.01

327浏览

0

-

数据泄露与安全防护的漫长博弈,才刚刚开始……

如同互联网的黑市,在游离于道德与法律之外的暗网,据说可以买到你想买的一切:枪支、毒品,各种来路不明的物品与明码标价的“服务”。 而最近,暗网上的产品又多了一项——53万个Zoom账号。 据Bleeping Computer消息,...

admin

2022.12.01

369浏览

0

admin

2022.12.01

369浏览

0