admin 第185页

-

IBM公司收购配置和漏洞管理厂商BigFix

IBM与配置和漏洞管理厂商BigFix就收购事宜已经达成协议。IBM表示,此次交易将增强其数据中心软件业务的终端保护服务。 IBM没有披露该协议的具体细节。IBM表示,将把BigFix整合到IBM软件集团中,并将终端管理功能加到它的数据中心管...

admin

2023.01.13

429浏览

0

admin

2023.01.13

429浏览

0

-

中国多核信息网络安全产品起航

早在2008年5月,国内知名的网络安全厂商启明星辰公布,成功驾驭CAVIUM 16核MIPS多核处理器为核心的万兆高性能平台,使其安全产品性能提升10倍。此举也实现了国内真正意义上万兆UTM产品零的突破,达到国际领先水平。随后,国内山石网科、...

admin

2023.01.13

448浏览

0

admin

2023.01.13

448浏览

0

-

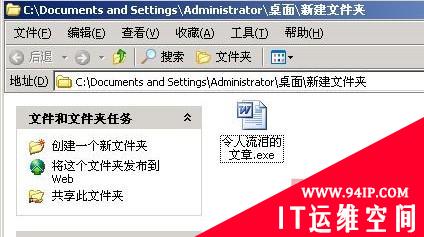

卡巴斯基:警惕披着良性外衣的“文档”文件

我们曾经多次介绍过恶意程序为了感染计算机,会采用各种欺骗手段。其中最常见的是伪装成其他文件,例如伪装成常见的安装程序或图片文件,诱使用户点击。但伪装成为常见文档文件的恶意程序似乎并不常见。 卡巴斯基实验室近期检测到一种名为“飞贼”(Troja...

admin

2023.01.13

420浏览

0

admin

2023.01.13

420浏览

0

-

snort入侵检测安装及操作方法

Snort入侵检测是一款免费的轻量级入侵检测IDS系统,本篇文章主要介绍snort入侵检测系统的安装过程和操作命令。 Snort入侵检测安装和设置 在正式进行软件安装之前,请检查系统,确保拥有符合ANSI标准的C/C++编译器等软件研发工具...

admin

2023.01.13

422浏览

0

admin

2023.01.13

422浏览

0