admin 第175页

-

数据安全:如何为数据治理构建业务案例

没有“一刀切”的数据治理模式,也没有标准化的启动过程。每个组织都可以就如何推出数据治理策略以及由谁推出一个合格的业务决策。 虽然一些组织可能决定致力于企业范围的计划,但其他组织可能更愿意逐个部门实施变更。但是,在开始之前,组织必须了解自...

admin

2023.01.14

426浏览

0

admin

2023.01.14

426浏览

0

-

Windows 恶意软件通过 PowerShell 向 Chrome 注入恶意扩展

据外媒 The register 报道,最近网络上出现了一种名为 ChromeLoader 的 Windows 恶意软件,它会利用 PowerShell 向受害者的 Chrome 浏览器添加恶意扩展。该恶意 Chrome 扩展会通过在线广告强...

admin

2023.01.14

440浏览

0

admin

2023.01.14

440浏览

0

-

零信任之路:SDP2.0基本架构及关键技术

云安全联盟(CSA)最近发布了软件定义边界(SDP)2.0规范,该规范与2014年发布的规范相比,参考结合了美国联邦政府的零信任战略、网络安全与基础设施安全局(CISA)的零信任成熟度模型以及国家安全电信咨询委员会(NSTAC)的零信任和...

admin

2023.01.14

403浏览

0

admin

2023.01.14

403浏览

0

-

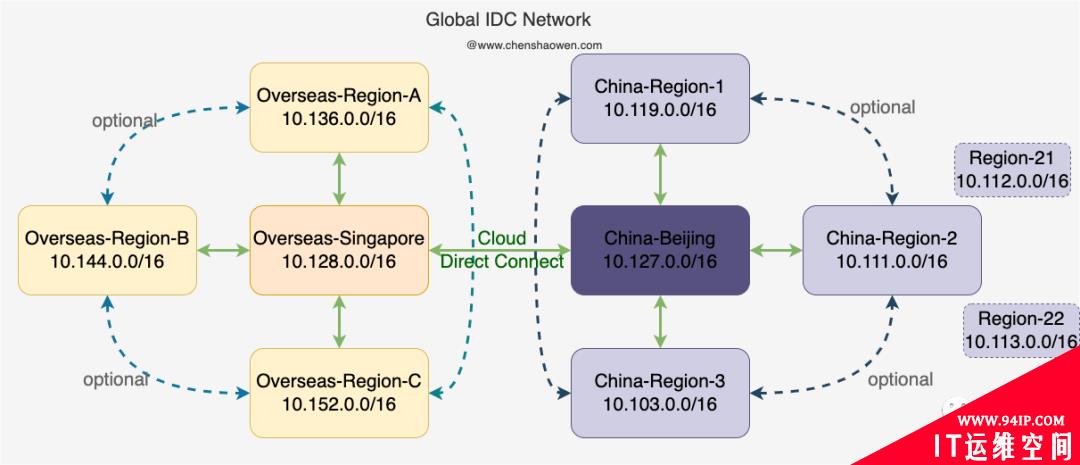

海外多区下的监控系统,你了解几分?

1. 相关背景 待在工作岗位上,总得做点事,也想做点新鲜事。但并不是你想做就有机会去做,并能做好。 一个人做、还是能和大家一起做,最终的结果是不一样的。这就涉及到时机,大家能否达成一致的动机。 今年是降本增效的一年,很多公司在裁员、减配降...

admin

2023.01.14

443浏览

0

admin

2023.01.14

443浏览

0

-

2022年4月份恶意软件之“十恶不赦”排行榜

5月份,Adobe针对Adobe CloudFusion、InCopy、Framemaker、InDesign 和 Adobe Character Animator中的18个CVE,其中九个是严重级别的错误,可能导致代码执行,主要是由于越界(...

admin

2023.01.14

414浏览

0

admin

2023.01.14

414浏览

0