admin 第158页

-

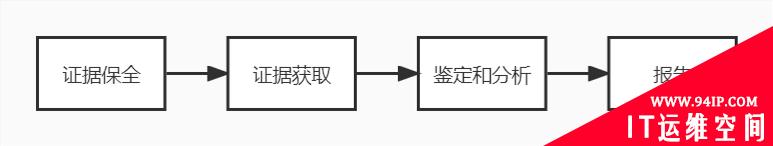

浅谈智能手机取证—流程篇

智能手机取证流程共分四个阶段:证据保全、证据获取、鉴定和分析、报告。在上篇中,将着重介绍智能手机取证的概述、历史与智能手机取证流程的前两个阶段:证据保全和证据获取,这两步在智能手机取证中发挥很重要的作用。 美国司法学会(National...

admin

2023.01.16

586浏览

0

admin

2023.01.16

586浏览

0

-

威胁者如何武器化你的信任?

信任是人际关系的核心,我们每天都本能地进行信任评估。这些决策往往是在潜意识中进行的,它指导我们的行为方式、我们投票支持的人、我们处理的业务以及我们对事情结果的信心。不幸的是,出于所有这些原因,信任也是每个犯罪分子的首选武器之一。从知道居民们信...

admin

2023.01.16

453浏览

0

admin

2023.01.16

453浏览

0

-

摒弃传统的用户名和密码登录

近几个月,你可能已经注意到,采用双重或多重验证来验证消费者和企业帐户的验证方式不断增多。这些工具帮助消费者和企业在面对防范身份欺诈、数据泄露、密码窃取和网络钓鱼/勒索软件攻击等方面,获得更多支持。 根据身份盗窃资源中心( ITRC )近期...

admin

2023.01.16

566浏览

0

admin

2023.01.16

566浏览

0

-

如何避免严重网络安全事故的发生?

技术发展增加了网络安全风险,从数量剧增的网络诈骗到越来越多的人为错误问题,企业关键敏感信息受到了更大的威胁,更有甚者,一些严重的网络安全风险还会波及人员的生命安全。 尽管绝对安全的防护保障是不存在的,但企业组织必须要全力避免那些可能关系...

admin

2023.01.16

452浏览

0

admin

2023.01.16

452浏览

0