admin 第146页

-

GitHub Actions和Azure虚拟机正在被用于云挖矿

据The Hack News消息,GitHub Actions和Azure虚拟机 (VM) 正在被用于基于云的加密货币挖掘。这意味着,挖矿黑灰产已经开始将目光转向云资源。 趋势科技研究员 Magno Logan在一份报告中指出,“攻击者...

admin

2023.01.17

422浏览

0

admin

2023.01.17

422浏览

0

-

IT安全风险管理优秀实践

IT安全风险管理是确定组织存在的安全风险并采取措施减轻这些风险的做法。这些步骤可能包括使用软件、硬件和人员培训来确保环境免受多个威胁向量的侵害。 IT 安全风险管理最佳实践包括: 使用行业标准作为指导。 全面了解组织的IT 环境。...

admin

2023.01.17

423浏览

0

admin

2023.01.17

423浏览

0

-

我们需要零信任网络访问2.0吗?

现有的零信任网络访问(ZTNA)1.0框架已经得到较广泛应用,不过有分析认为,这种技术框架并不完善,存在导致组织攻击面得不到完整保护、应用程序管理散乱以及更复杂的技术堆栈等缺陷。为了帮助现有ZTNA用户弥补技术应用中的不足,ZTNA 2....

admin

2023.01.17

430浏览

0

admin

2023.01.17

430浏览

0

-

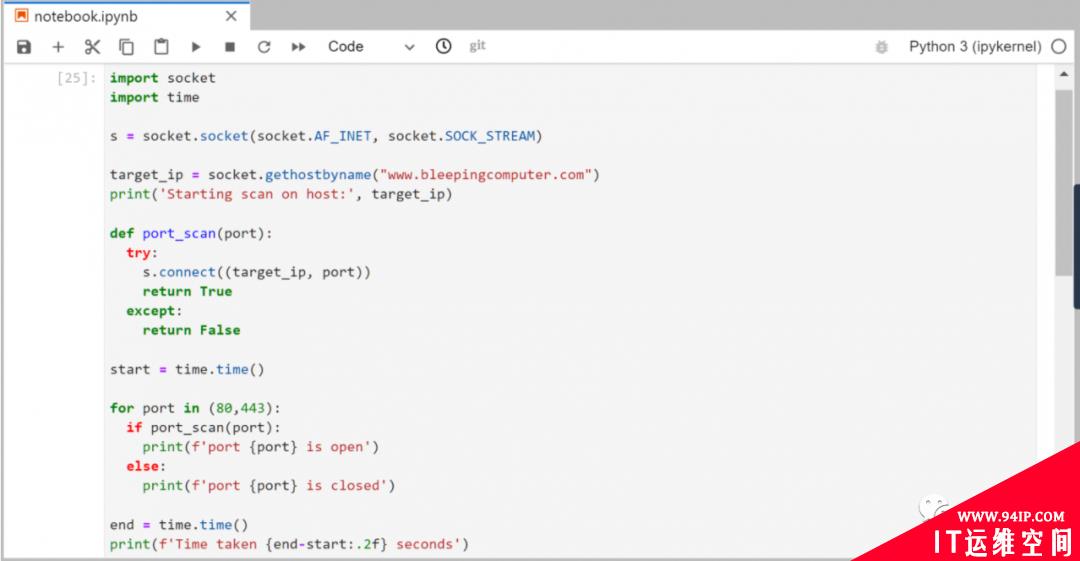

在线编程 IDE 居然可被黑客用于发起远程网络攻击

安全研究人员警告说,黑客可以滥用在线编程学习平台来远程发起网络攻击、窃取数据并扫描易受攻击的设备,只需使用网络浏览器。 至少有一个这样的平台,称为 DataCamp,允许威胁参与者编译恶意工具、托管或分发恶意软件,并连接到外部服务。 D...

admin

2023.01.17

433浏览

0

admin

2023.01.17

433浏览

0

-

新一代隐私保护技术简析与应用

随着数据和AI技能在许多组织普及开来,各种信息数据需要更广泛地共享,实现其价值的最大化利用。但这些数据中包含了很多个人隐私信息,需要在数据使用过程中得到有效的保护。智能产品和服务正面临功能与隐私之间的取舍,这种取舍表现为“我们能从事数据科...

admin

2023.01.17

418浏览

0

admin

2023.01.17

418浏览

0